面向攻击溯源的威胁情报共享利用研究

杨泽明 李 强 刘俊荣 刘宝旭

(中国科学院信息工程研究所 北京 100093)

面向攻击溯源的威胁情报共享利用研究

杨泽明 李 强 刘俊荣 刘宝旭

(中国科学院信息工程研究所 北京 100093)

(yangzeming@iie.ac.cn)

网络空间安全形势日益复杂,攻击溯源成为安全防护体系面临的重要技术挑战,威胁情报的出现为攻击溯源提供了多来源数据支撑,从而使得大范围的攻击溯源成为可能.为实现有效的攻击溯源,基于结构化威胁信息表达方法,提出了一种精简模式的威胁情报共享利用框架,包含威胁情报表示、交换和利用3个方面,以实现对攻击行为的追踪溯源.以有关C2信息为例描述了威胁情报的共享利用表达方式,对该共享利用框架进行了验证,表明相关结果具有实用性,可以为攻击溯源工作提供新的技术手段.另外,还基于对威胁情报的理解,提出了共享利用机制建设的若干思考.

攻击溯源;威胁情报;结构化威胁信息表达;恶意代码;网络空间安全

为了从根源上阻断网络攻击,并从法律上惩治实施攻击行为的黑客,往往需要追查攻击的源头,比如是攻击的IP地址、实施攻击的黑客及其组织等.现有安全防护系统大都侧重于对网络攻击的发现与阻断,均难以提供对攻击源头的溯源能力.如果无法确定攻击源的位置,也就难以从根本上防止入侵者的再次攻击,也无法将造成严重破坏的黑客绳之以法,更无法对网络破坏分子形成威慑力.

当前,网络空间安全形势日益复杂,入侵者的攻击手段不断提升,其躲避追踪溯源的手段也日益先进,如匿名网络、网络跳板、僵尸网络、暗网、网络隐蔽信道等方法在网络攻击事件中大量使用,这些都给网络攻击行为的追踪溯源工作带来严峻的技术挑战.传统的攻击溯源方法往往只是借助单个组织的技术力量,只能获得局部的攻击相关信息,无法构建完整的攻击链条,往往达不到实用化效果.在攻击溯源实际工作中,一旦攻击链条中断,往往导致无功而返,从而使得前期大量溯源工作变得毫无价值.

最近在网络安全领域兴起并日渐火热的威胁情报TI(threat intelligence)为攻击溯源注入了新的活力.威胁情报的共享利用将是实现攻击溯源的重要技术手段.一方面外部的威胁情报能为攻击溯源提供重要的多来源数据支撑;另一方面,一个组织的攻击溯源结果还能以威胁情报的方式共享给其他机构使用,从而为攻击的检测防护、联动处置等工作提供精准的决策支持信息.

将网络安全威胁情报用于攻击溯源和网络安全态势感知等深度复杂且具有挑战性的工作,正逐渐成为业界的共识.

1 国内外相关研究现状

1.1 攻击溯源的相关研究

国内外关于攻击溯源方面的研究可以追溯到2000年以前,早期的攻击溯源研究主要聚焦于IP地址追踪,包括基于主机的IP溯源和基于网络的攻击溯源.基于主机的IP溯源研究主要集中在主机来源认证方面,通过增加适当的来源认证机制弥补TCPIP协议的不足.CIS (caller identification system)[1]通过强制的来源认证来达到追踪的目的,相当于给没有源IP认证的IP协议增加了强制的认证和保存登录信息的功能,但它要求每个机器上都要装一套相应的软件.基于网络的攻击溯源研究主要起源于对抗DoS攻击的需要,如基于概率的数据包标记方法[2]可以在无需ISP帮助的情况下追踪入侵者的来源.DECIDOUS项目[3]提出了一套安全管理框架,可用于识别网络入侵的真实来源,它主要是基于分布式来源认证的思想.高级标记和认证标记方案[4]可用于追踪伪造IP数据包的真实来源.其他的攻击溯源方法还包括基于哈希的攻击溯源方法[5]、IP隧道方法[6]、基于代数的攻击溯源方法[7]、流水印方法[8]、匿名通信追踪方法[9]等.

以上研究大多仅针对攻击溯源中某项对抗性技术(如跳板、匿名网络等),成果虽然具有一定的溯源效果,但其采用的技术往往方法过于单一、依赖条件过多,从而导致攻击溯源的实际效果并不理想.

1.2 威胁情报的相关研究

网络威胁情报是近年来众多国际网络安全机构为共同应对APT攻击而逐渐兴起的一项热门技术.美国早在2009年就在《网络空间政策评估报告——确保信息通信基础设施的安全性和恢复力》中提出了建立网络威胁情报共享机制的建议.2013年2月,奥巴马发布第13636号行政命令《增强关键基础设施网络安全》,明确指出政府和企业之间必须实现网络威胁情报共享.

全球有关网络威胁情报技术研究最知名机构MITRE公司[10]是一个向美国政府提供系统工程、研究开发和信息技术支持的非营利性组织,网络安全领域著名的CVECWEOVAL均为MITRE公司的注册商标.MITRE公司于2012年提出了STIX[11](structured threat information expression)V1.0框架作为网络威胁情报的表达格式,并于2013年提出TAXII[12](trusted automated exchange of indicator information)作为网络威胁情报的交换机制,STIXTAXII威胁情报共享机制问世后即迅速得到美国政府和企业界众多单位的普遍应用,目前已成为全球威胁情报领域共同遵循的事实标准之一.

2 面向攻击溯源的威胁情报共享技术

2) 威胁情报表达格式和交换机制过于复杂,不利于快速普及应用,同时也会增加威胁情报的分析处理负载,面对海量威胁情报,更会显著增加处理成本.

2.1 技术框架

面向攻击溯源的威胁情报共享利用框架如图1所示,其中包含对内部威胁情报和外部威胁情报2个方面的共享和利用.

内部威胁情报源主要是指机构自身的安全检测防护分析系统所形成的威胁数据,包括来自基础安全检测系统和综合安全分析系统方面的数据.其中基础安全检测系统包括防火墙、入侵检测系统、漏洞扫描系统、防病毒系统、终端安全管理系统等基础安全检测单元;综合安全分析系统包括安全管理平台、安全运营中心(SOC)、安全信息与事件管理(SIEM)等综合安全检测分析单元.

图1 总体技术框架

外部威胁情报源主要指来自外部机构的威胁情报源,主要包括互联网公开情报源、合作交换情报源和商业购买情报源3个方面.其中互联网公开情报源主要包括来自互联网的安全分析报告、安全事件情报、安全态势预警等数据,通过网络爬虫进行采集;合作交换情报源来自建立合作关系的机构,这往往通过在互利互惠基础上实现的共享合作机制进行保障;商业购买情报源指完全通过商业付费行为得到的情报源,这往往来自专门的威胁情报供应商,如FireEye,Verisign等企业.

2.2 威胁情报表示

轻量型威胁情报共享利用框架将威胁情报信息统一采用XML格式进行描述,既方便机器处理、又方便人工阅读分析.轻量型威胁情报共享利用框架将威胁情报分为6个方面,包括黑白名单数据类(包括IP类、DNS类、URL类),安全攻击事件信息类(包括攻击时间、发起IP地址、目标IP地址、攻击类型、关键特征等),恶意代码活动及其特征信息类(包括恶意代码MD5值、类型、活动时间、回连地址、技术特征等),僵尸网络活动信息类(包括僵尸网络名称、类型、控制节点、技术特点等),漏洞信息类(包括漏洞名称、漏洞类别、利用特点等),黑客及其组信息类(包括黑客组织、成员、联系方式、个人特点等).

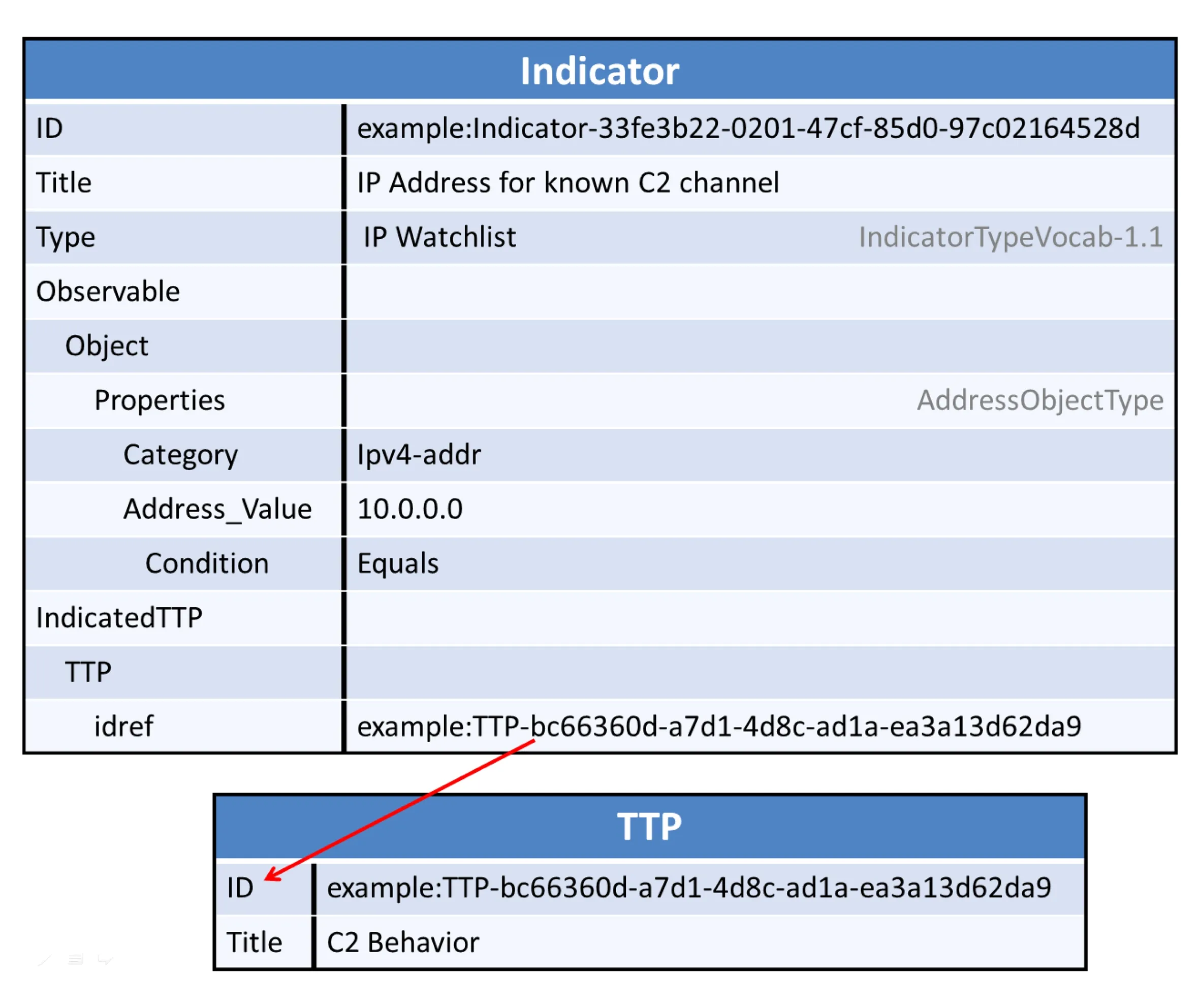

以C2命令和控制主机为例,按照LWTISUF框架的表达方法,C2主机威胁指标表达的数据模型分为2个主要部分:C2主机观察到的恶意行为和对应恶意行为的解释.数据模型如图2所示:

图2 C2主机数据模型

根据C2主机的数据模型,按照LWTISUF框架以XML的形式对该威胁指标进行表达的格式如下所示:

〈lwtisuf:Indicators〉

〈lwtisuf:Indicator xsi:type=

"indicator:IndicatorType" id="example:Indicator-

33fe3b22-0201-47cf-85d0-97c02164528d"

timestamp="2014-05-08T09:00:00.000000Z"〉

〈indicator:Title〉IP Address for known C2 channel

〈indicator:Type xsi:type=

"stixVocabs:IndicatorTypeVocab-1.1"〉

〈indicator:Observable id=

"example:Observable-1c798262-a4cd-434d-a958-884d6980c459"〉

〈indicator:Indicated_TTP〉

〈Common:TTP idref="example:TTP-

bc66360d-a7d1-4d8c-ad1a-ea3a13d62da9"〉

〈lwtisuf:TTPs〉〈lwtisuf:TTP xsi:type="ttp:TTPType" id="example:TTP-bc66360d-a7d1-4d8c-ad1a-ea3a13d62da9"

timestamp="2014-05-08T09:00:00.000000Z"〉

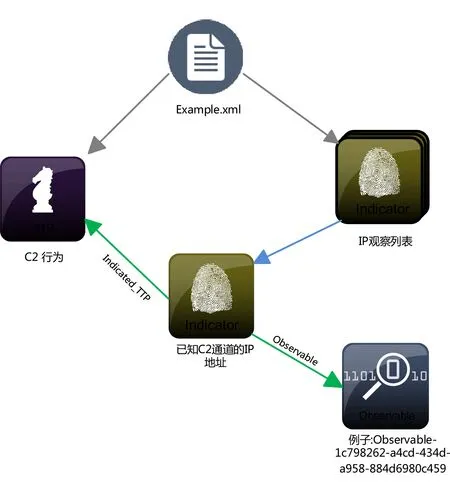

C2主机威胁指标通过轻量型威胁情报共享利用框架来表达,不仅可以保证良好的人、机可读性,更能够充分满足数据交换和共享的需求,还能够直观地查看到各个威胁属性之间的关联情况.图3所示的是一种可视化表示的C2主机威胁属性关联图.

图3 C2主机威胁属性关联图

2.3 威胁情报交换

系统收到威胁情报数据后,将XML文档消息转换为系统可识别的对象,然后存于数据库中,供其分析和使用,并在此基础上协调各个组件之间的运作,威胁情报交换过程中的转换处理工作流程如下:

1) 将XML格式的威胁情报数据发送给转换模块;

2) 转换模块解析XML文档,根据威胁情报的数据模型生成相应的对象;

3) 根据威胁情报数据库格式的定义,转换模块从数据对象中提取特定属性,组织成各个威胁情报数据域.

2.4 威胁情报利用

利用威胁情报实现的攻击溯源主要包括控制主机溯源和攻击者溯源2个方面,所形成的攻击溯源信息可以作为新产生的威胁情报为内部安全防护体系提供支撑,也可以用于跟外部机构之间的威胁情报交换.

控制主机溯源分析主要是寻找和定位发起攻击事件的主控机器,主要是利用威胁情报数据进行关联分析,以实现对采用隐匿技术机制的攻击行为进行溯源分析,如僵尸网络、网络跳板、匿名网络、网络隐蔽信道等.

攻击者溯源旨在寻找实施攻击的幕后黑客及其组织,主要通过结合威胁情报和攻击事件信息进行基于大数据的挖掘分析,包括攻击代码分析、攻击模式分析、社会网络分析、代码模式分析、键盘模式分析、工作习惯分析等方面.通过基于大数据的共享利用分析,可以实现对攻击者的刻画、对攻击行为的关联分析,从而为揭示攻击过程提供有效值的信息.

3 关于威胁情报共享机制建设的思考

面向攻击溯源的威胁情报共享利用技术可为攻击溯源提供一定的技术基础,但其在实际应用中的效果严重依赖于所获得威胁情报的数量和质量.只有配套建立面向攻击溯源的威胁情报共享机制才能确保获得用于攻击溯源的威胁情报信息,否则威胁情报共享技术也将成为空中楼阁.

面向攻击溯源的威胁情报共享机制涉及我国各单位的共同利益,在此呼吁各相关组织和个人依据以下3个原则建立专门的面向攻击溯源的威胁情报共享机制.

1) 国家权威机构牵头:攻击溯源工作需要全方位综合的威胁情报支撑,需要跨部门的沟通和协调机制.当前我国在威胁情报机制方面尚缺乏顶层战略设计和统一指挥机制,部门之间又缺乏有效的沟通协作,造成攻击溯源威胁情报信息缺失、断层,无法进行完整溯源.为此,建议由国家权威机构牵头,以面向攻击溯源的威胁情报共享利用建设为开端,逐步推动、完善国家网络安全威胁情报体制机制建设,形成国家级网络威胁情报资源库.

2) 政产学研用广泛参与:威胁情报具有聚集效应,参与的机构越多、威胁情报的范围越广,在攻击溯源中形成的利用价值就越大.为此,需要推动政产学研用协同机制,实现网络安全领域各机构的优势互补、资源共享,合作共赢、抱团发展,共同应对高级网络安全威胁,实现基于威胁情报的 “一点发现、全网免疫”的网络安全主动防御效能,为赢得安全防护主动权提供威胁情报共享和攻击溯源信息支撑.

3) 绩效评价和激励:为了激励各参与机构贡献威胁情报资源的积极性,可以参考电商行业的信誉机制,对各机构的威胁情报共享和利用数据进行统计和合理的绩效评价,确保贡献越多、受益越多,甚至可以考虑将该信誉作为评价网络安全机构信誉度的一个重要参考.

[1]Jung H T, Kim H L, Seo Y M, et al. Caller identification system in the Internet environment[C]Proc of the 4th USENIX Security Symp. Berkeley: USENIX Association, 1993: 69-78

[2]Savage S, Wetherall D, Karlin A, et al. Practical network support for IP traceback[C]Proc of ACM SIGCOMM. New York:ACM, 2000: 295-306

[3]Chang H Y, Narayan R, Wu S F, et al. Deciduous: Decentralized source identification for network-based intrusions[C]Proc of the 6th IFIPIEEE Int Symp on Integrated Network Management. New York: IEEE Communications Society, 1999: 701-714

[4]Song D, Perrig A. Advanced and authenticated marking schemes for IP traceback[C]Proc of the 20th Annual Joint Conf on IEEE Computer and Communications Societies. Piscataway, NJ: IEEE, 2001: 878-886

[5]Snoeren A C, Partridge C, Sanchez L A, et al. Hash-based IP traceback[C]Proc of ACM SIGCOMM 2001. New York: ACM, 2001: 3-14

[6]Stone R. Centertrack: An IP overlay network for tracking DoS floods[C]Proc of the 9th USENIX Security Symp. Berkeley: USENIX Association, 2000: 199-212

[7]Dean D, Franklin M, Stubblefield A. An algebraic approach to IP traceback[J]. ACM Trans on Information and System Security (TISSEC), 2002, 5(2): 119-137

[8]Wang X Y, Reeves D S. Robust correlation of encrypted attack traffic through stepping stones by flow watermarking

[J]. IEEE Trans on Dependable and Secure Computing, 2011, 8(3): 434-449

[9]张璐, 罗军舟, 杨明, 等. 基于时隙质心流水印的匿名通信追踪技术[J]. 软件学报, 2011, 22(10): 2358-2371

[10]MITRE公司官方网站[OL].[2015-08-01]. http:www.mitre.org

[11]STIX官方网站[OL].[2015-08-01]. http:stix.mitre.org

[12]TAXII官方网站[OL].[2015-08-01]. http:taxii.mitre.org

杨泽明

博士,副研究员,主要研究方向为高级威胁检测、攻击溯源取证等.

yangzeming@iie.ac.cn

李 强

博士研究生,主要研究方向为高级威胁检测、攻击溯源取证.

liqiang7@iie.ac.cn

刘俊荣

硕士,助理研究员,主要研究方向为态势感知、攻击溯源取证等.

liujunrong@iie.ac.cn

刘宝旭

博士,研究员,主要研究方向为网络与信息安全、攻防对抗、网络安全评测技术等.

liubaoxu@iie.ac.cn

Research of Threat Intelligence Sharing and Using for Cyber Attack Attribution

Yang Zeming, Li Qiang, Liu Junrong, and Liu Baoxu

(InstituteofInformationEngineering,ChineseAcademyofSciences,Beijing100093)

With the increasingly complexity of cyberspace security, the attack attribution has become an important challenge for the security protection system. The emergence of threat intelligence provided plentiful data source support for the attack attribution, which makes large-scale attack attribution became possible. To realize effective attack attribution, based on the structure expression of the threat information, a light weight framework of threat intelligence sharing and utilization was proposed. It included threat intelligence expression, exchange and utilization, which can achieve the attack attribution result. Take the case of C2 relevant information, we described the expression of threat intelligence sharing and utilization, and verified the framework. Results show that the framework is practical, and can provide new technical means for attack attribution. In addition, based on the understanding of threat intelligence, several thinking about the construction of sharing and utilization mechanisms were promoted in the end.

attack attribution; threat intelligence; STIX; malicious code; cyber security

2015-08-24

TP309