网络化指控信息系统弹性分析方法研究

赵洪利 杨海涛 付芸

随着信息技术的研究发展,网络正深刻改变着人类社会形态、组织形态和生产生活方式,同样推动了军事变革,现代战争也随之进入了网络信息时代,作战形式也正由“平台中心”向“网络中心”转变,体系支撑精兵行动正成为典型作战样式;信息能力在战斗力生成中起着主导作用,信息化武器装备成为战斗力的关键物质因素,基于信息系统的体系作战能力成为战斗力的基本形态.信息系统的重要性更加凸显,因此也成为敌方重要的攻击目标;同时指控信息系统越来越呈现出网络化、复杂化特征,其综合性能受损恢复能力的分析也越来越困难,越来越复杂.

本文利用网络科学中复杂网络的一些思想和方法,对指控信息系统自身故障受损或受到外部破坏后的综合性能恢复进行研究探索.

1 复杂信息网络弹性及测度

网络科学在研究物理、生物、管理、社会、工程(通信、电力、交通等)网络方面,取得了丰硕成果,相关理论和方法对于指挥控制网络也具有重要的应用价值.复杂网络理论应用于作战体系以及作战仿真方面,也有较深入的研究[1−2].

在网络科学中,关于网络综合性能的受损和恢复能力的描述较难,目前主要有脆弱性、鲁棒性、抗毁性、容错性等概念.目前,一般地,将遭受随机故障时网络性质的研究称为鲁棒性研究[3−5];将遭受恶意攻击时网络性质的研究称为脆弱性研究[3−5];将遭受相继故障时网络性质的研究称为抗毁性研究[6−8].从研究上看,相关概念虽然侧重点不同,但均是从网络受到外部破坏入手研究.本文拟延续这一思路,利用复杂信息网络弹性概念,从整体上刻画信息网络的抗压能力,基本定义如下.

定义1.复杂信息网络弹性是指复杂信息网络吸收损坏的能力.

依据定义,信息网络受到外部破坏或自身故障后与原状态的性能差距,代表了其抗压能力,或称为“形变”的大小.因此,如何刻画好“形变”量,是复杂信息网络弹性测度的关键.考虑到信息网络遭受破坏后的网络性质可以间接代表弹性,本文提出S-弹性测度,来度量网络发生失效事件后剩余网络的性能.从复杂网络大系统宏观角度分析,应用、服务、中间件、网络和终端通过一定路径,以一定的结构和协议相互连接,这意味着网络节点之间的物理和逻辑连通性是最重要、最基本的“互联互通互操作”要素.因此本文重点关注连通性,这里用S代表故障过程中失效节点集合.

定义2.网络的S-弹性定义为

式中,G−S表示从G中移去S集合中所得到的图;τ(G−S)表示G−S最大连通分支的节点数;n为网络G的节点数;|S|表示节点或边的个数;l(G−S)表示G−S最大连通分支的平均最短路径;τ(G−i)/n作为比例因子,用以消除不同规模的遗留分支可能会出现相同平均最短路径的影响.

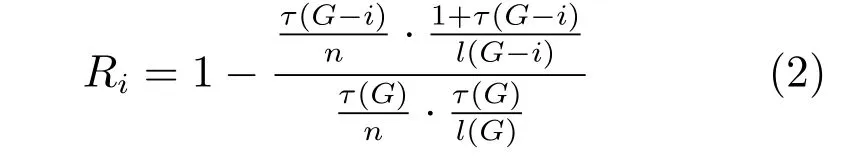

定义3.节点弹性度定义为

式中,τ(G−i)表示去掉节点i后网络遗留最大分支的节点数;l(G−i)表示该最大分支的平均最短距离.

采用复杂信息网络弹性用于描述复杂网络综合性能的受损承受能力,直观且可以计算、可以量化度量.复杂信息网络弹性与复杂网络其他的性质(脆弱性、鲁棒性、抗毁性、容错性等)在内涵上不存在冲突,并能兼顾其要点,综合反映复杂信息网络的特征.另外,通过仿真比较,所提出的S-弹性和节点弹性度2个测度也有较大优势[9],其中衡量节点重要性的节点弹性度较其他测度准确性更高,且计算量更少;衡量网络弹性的S-弹性的计算量比其他测度小得多,但变化和其他测度几乎一致.

2 网络化信息系统拓扑结构弹性分析方法

弹性分析的前提是进行复杂信息网络拓扑结构建模.建模中,本文约定网络拓扑结构由有连接关系的对等实体及其之间连接(物理连接或逻辑连接)构成,例如计算机网络层的拓扑结构,指的是路由器及其之间的物理线路;又如电子邮件网络拓扑结构是邮箱地址及其之间的逻辑连接关系.

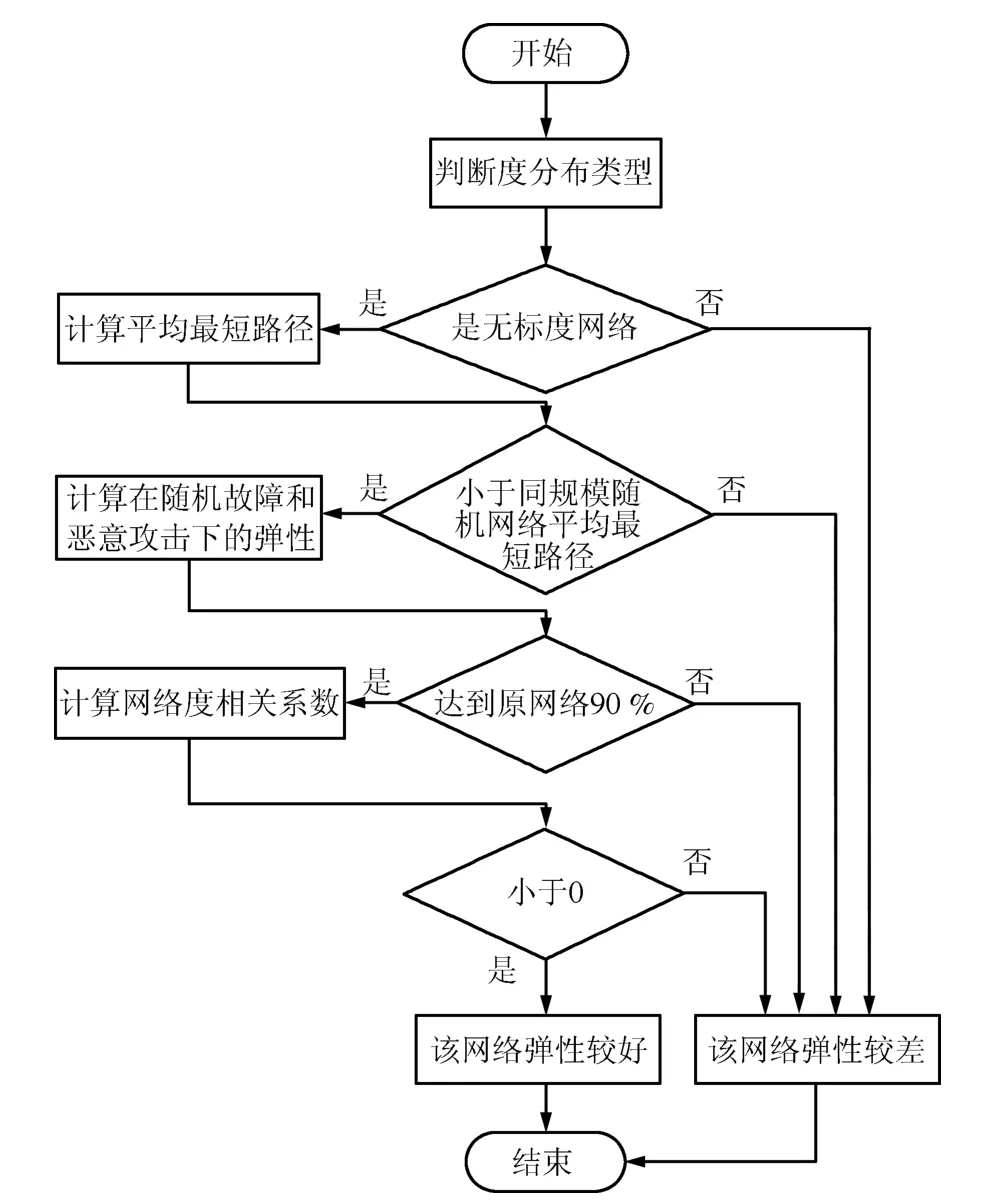

针对网络化信息系统的拓扑结构进行弹性分析,首先需计算其度、度分布等基本结构特征参数,然后依以下步骤[3](流程如图1)完成.

1)判断度分布类型,如度分布严重偏离幂律分布,则其网络弹性一般较差;如度分布接近于幂律分布,属于无标度网络,其在随机故障模式下有较好的鲁棒性.在无标度网络范畴内,进行步骤2)∼4).

2)计算网络平均最短路径,并与同规模随机网络的平均最短路径进行比较,若前者的值比后者小,表明该网络抵制恶意攻击的能力较强.

3)计算网络在随机故障和恶意攻击下(恶意攻击一个节点)的弹性性能,若2种失效模式下的弹性值均能达到原网络的90%以上,表明该网络在这2种失效模式下表现较好.

4)计算网络的度相关系数,如该值小于0,表明网络具备抑制传播行为速度的能力;如该值不小于0,则表明网络为传播行为扩散提供了条件.

图1 网络化信息系统拓扑结构弹性分析流程

3 网络化指控信息系统拓扑结构建模

网络化指控信息系统是以现代通信网络为依托,以各级各类指控节点为要素组成的,呈现节点关系对等、链路全连接结构,并且是具有一定组成层次的系统.本文以某指控信息系统(以下称为案例系统)为例,检验所提的弹性分析方法.该系统是一个典型的网络化信息系统,包括了1个指控中心、若干个核心信息节点和终端信息节点,各节点之间的通信关系如图2所示.

图2 网络化指控信息系统网络拓扑结构

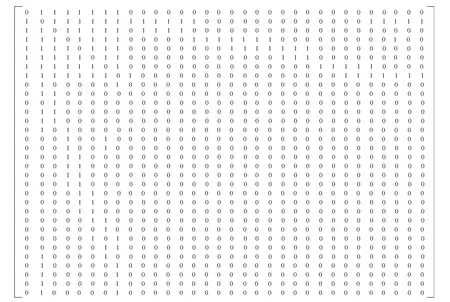

建模中,我们将指控中心、核心信息节点和终端信息节点抽象为节点,相关指挥通信关系抽象为链路,所有节点和链路共同构成该案例系统的网络拓扑结构.图2中,节点名称与网络拓扑中节点编号的对应关系如表1所示.该拓扑的邻接矩阵如图3所示.

表1 节点名与编号对应关系

4 案例系统网络拓扑结构弹性分析

4.1 度分布计算分析

根据图3的邻接矩阵,计算得到表2的网络节点度分布.可以看出,大多数节点的度数较小,出现最多的节点度数为2,共出现19次,将这些节点称为端节点.少数节点的度数较大(度数大于10),将这些节点称为骨干节点,这些节点位于图2的几何中心位置,包括核心信息节点1∼7.度数最大的节点为核心信息节点1,共与17个节点有连接关系,与之有连接的节点包括所有的骨干节点和一部分端节点.总体上看,该网络符合无标度网络的基本性质,即大多数节点度数小,少数节点度数大,而无标度网络在随机故障模式下能保证很好的鲁棒性.大多数节点为端节点,当其中一个节点出现故障时,并不影响其他节点工作.每个端节点都与2个骨干节点相连,当其中一条线路出现故障时,可以通过另一条线路路由,保证了网络的连通性和可用性.

表2 案例系统网络节点度分布表

4.2 平均最短路径计算分析

根据图3,可计算各节点两两间的最短路径长度.经统计,该网络任意2个节点之间的最短路径最小为1,最大为3,平均最短路径为l=2.1603.如终端1与核心信息节点1之间有直接的线路,它们之间的最短路径为1跳;而终端2与终端20之间则要经过“核心节点1—核心节点7”,最短路径为3跳.而同等规模的随机图的网络直径(网络之间所有节点对之间距离的最大值)为l=4.0689,可见指控信息系统的平均最短距离比较小,能保证恶意攻击模式下网络的弹性.终端2和终端24之间的最短距离为2(经核心信息节点1相连),当核心信息节点1遭受攻击后,它们之间的路由可改为“终端2—核心信息节点2—核心信息节点7—终端24”,距离为3.虽然最短路径增加了1,但仍可通信.

4.3 随机故障和恶意攻击下弹性分析

根据式(1)可计算随机故障和恶意攻击下的网络弹性,其中,随机故障是对网络中的各节点进行随机失效;恶意攻击是对网络中度最大的节点进行失效,计算中设定失效节点数目为1.计算结果如表3所示,可见网络随机失效后,平均路径几乎保持不变;网络遭恶意攻击后,平均最短路径变大,但其变化幅度很小.这一方面表明网络仍然处于连通状态,相互之间仍能保持通信;另一方面,从弹性值的变化可看出,该系统在2种故障模式下弹性值变化不大,在恶意攻击模式下,弹性值达到了正常状态的91.8%,表明该网络弹性很好.

表3 网络失效时相关特性

4.4 度相关系数计算分析

图3 案例系统网络拓扑的邻接矩阵

度相关系数用来刻画邻居节点度之间的相关性,即网络中高度数节点是偏向于连接其他高度数节点,还是偏向于连接其他低度数节点.由前面的分析可知,指控信息系统网络的度相关系数[9]为r=−0.5706,即度数大的节点偏向于与度数小的节点相连,即骨干节点偏向于与端节点相连.在图2中,除了骨干节点之间是一个全连通网络外,骨干节点更多的是与端节点连接,这样的一种连接特征也能保证网络在恶意攻击下的弹性.而当有病毒在网络中传播时,由于大多数节点之间是异配模式[9],有助于抑制病毒传播的速度.

总的来看,案例系统网络拓扑可较好抵御随机故障、恶意攻击、病毒传播等破坏方式.究其原因,其网络拓扑有较好的层次性、连通性和冗余备份,一是将所有的网络节点进行了分层设计,分为骨干节点和端节点;二是在骨干节点中保证全连通状态,各端节点间有2条以上路由连接.

5 大规模攻击下案例系统网络弹性分析

前面的计算分析表明案例系统的网络弹性很好,而基于弹性测度计算还可分析网络承受大规模攻击的能力.基于贪婪算法,计算得到部分重要节点遭受攻击时的网络弹性变化值,如表4所示.

表4 核心信息节点遭攻击时网络弹性

通过对重要节点遭攻击前后网络弹性变化分析可知,当节点4(核心信息节点3)遭受攻击时,弹性值降为原网络的84.53%,当节点集合{4 5 6}({核心信息节点4,核心信息节点5,核心信息节点6})遭攻击时,弹性值降为原网络的一半左右,当节点集合{4 5 6 2 8 3}({核心信息节点3,核心信息节点4,核心信息节点5,核心信息节点1,核心信息节点7,核心信息节点2})遭攻击时,弹性值不到原网络的10%.可见,即使该网络弹性好,但当骨干节点遭到大范围的攻击时也会瘫痪.

另外,网络中节点度最大的节点2(核心信息节点1),直到去除4个节点才出现在集合中,这证明,并不一定是度越大或越靠中心,节点越关键;核心信息节点之间相互依赖和制约,导致了原网络的脆弱性.案例系统只将骨干节点与端节点之间的链路做了备份,为了防范骨干节点遭到大范围的攻击,可将网络中关键节点集合关系备份,提高网络抗毁能力.

6 小结

本文以某指控信息系统为例,对网络化指控信息系统弹性进行了分析.结果表明,案例系统网络拓扑具有很好的弹性,能够较好地抵制随机故障、恶意攻击、病毒传播等破坏方式;但在大规模攻击下也存在脆弱性,所以最好在双路由备份的基础上将网络中骨干节点再增加冗余备份,以进一步提高网络弹性和抗毁能力.通过上述案例系统的实证分析,说明采用弹性分析是一种研究提高复杂网络系统受损恢复能力的有效方法.