基于易变网络的动态化目标防御系统分析研究

张艺衡

(四川大学计算机学院,成都 610064)

基于易变网络的动态化目标防御系统分析研究

张艺衡

(四川大学计算机学院,成都 610064)

动态化目标防御技术是近年来美国军方所关注的“改变游戏规则”的一种网络安全技术。在网络配置随机化的基础上,提出一种基于易变网络的动态化目标防御架构。在保证网络操作及服务完整性和持续性的基础上,创建周期性可选的随机配置,误导攻击者的探测并使攻击无效。易变网络架构能削弱攻击者的优势,提高系统弹性。

动态化目标防御;易变网络;配置突变;网络安全

0 引言

在当前的网络系统中,软件通常包含数百万行代码,软件的作者无法保证其发行的软件中没有bug,这是由软件的复杂性所决定的。因此,无法确保复杂系统中不存在漏洞,攻击者很可能利用其中的一个漏洞,编写数十行shellcode代码就可以控制整个系统,防御一方长期处于不利地位。动态化目标防御技术(Moving Target Defense,MTD)注意到了攻击者与防御者之间的这种不对称消耗(Asymmetric Costs),利用攻击者的攻击成果反过来改进防御工作[1]。与之前在信息安全方面所做的工作不同,动态化目标防御技术没有试图去建立完善的系统来预防攻击。相反,动态防御通过周期性地、基于事件驱动地重新随机化系统,迫使攻击者必须花更多时间和精力研究系统中特定的漏洞,从而增强防御的效果[2]。建立一个成功的攻击需要分析系统的属性、入口等资源,在这个时间里攻击者会花费时间了解系统并进行漏洞挖掘利用,而系统此时会做出足够的改变打乱攻击者攻击节奏。

在目前看来网络配置是相对稳定的,而攻击者主要依靠网络侦察(如扫描和指纹识别)为攻击做前期准备,以期随后在网络中发动和传播攻击。同样的,攻击协作以已知的固定的主机配置为假定的前提[3]。例如,僵尸网络的通信和协作依赖于良好定义的结构(假定是静态的网络配置,例如IP地址)。

在易变网络架构(Mutable Networks,MUTE)中,主机在网络中的位置和身份频繁地随机产生突变,这会持续地欺骗攻击者的探测并使得攻击者的攻击无效。本文探讨了随机建立配置突变从而满足网络需求的方法,对其可行性与挑战进行了分析研究。

1 易变网络架构的实现途径

网络攻击的过程一般包括以下环节:侦察踩点、指纹识别、网络拓扑结构分析、漏洞挖掘、攻击协作、报告以及扩散传播[4]。在每一个环节中,网络系统配置的固定不变使得攻击者有机会发现和远程入侵网络资源,攻击者依靠网络空间基本结构的静态属性来获得目标情况,并据此对目标发起有效的攻击。例如,网络配置诸如IP地址、端口号、系统平台类型、服务和补丁的版本号、协议、服务脆弱点甚至还包括防火墙规则,这些都可以通过网络扫描和使用指纹识别工具发现[5~7]。除此之外,默认设置的(Accept-by-Default)互联网接入控制使得网络侦察和0day漏洞不可避免。为了应对前所未有的超前的网络攻击,这就需要变换一种思路来改变网络安全的规则。为达到此目的,易变网络架构试图采用动态化目标防御技术,以迫使攻击者必须持续地追踪目标系统,并且要在不阻断有规律的网络流量的情况下阻止并消除攻击。如此将削弱攻击者在时间上和空间上的优势,防御一方将能够灵活地面对那些高级的持续威胁。

易变网络的远景是支持网络配置(例如IP地址和端口号)的动态和随机变换,支持对漏洞扫描探测和finger printing攻击做出积极的回应,这就要求在较短的时间窗口内不断搜集系统信息,并误导攻击者对错误的目标进行深入的分析。这些变换必须要快过自动扫描器及超过蠕虫的繁殖速度,尽量降低服务的中断和延迟,而且变换应该是无法预测的,以确保攻击者发现跳变的IP地址是不可行的,同时这些变换在操作上要保证是安全的,要能确保所提供系统需求和服务的可靠性。

易变网络架构使用随机的地址跳变和随机化系统指纹信息技术实现目标动态化防御。

使用随机的地址跳变时,网络主机被频繁地重新分配随机的虚拟IP地址,这些地址独立地运用于与实际IP地址寻址。选取随机IP地址在网络中是同步的,网络通过使用加密函数和隐蔽的随机密钥来确保其中的IP地址是不可预测的,并且确保网络中的全局配置是同步的。随机IP地址可以从足够大的私有地址范围和可用于随机化处理的未使用的IP地址空间中选取。IPv6的推广使用为潜在的随机化提供了更多可用的地址空间[8]。在此种方法中,通常是基于随机函数频繁地给网络系统(如终端主机)分配不同的IP地址。一种可以实现同步的方法就是使用循环的随机选择[9]。

在随机化系统指纹信息技术中,主机对外界的回应将被中途截断和修改,且这些操作是透明的,以使得系统行为的平均信息量最大化,并且提供一个错误的操作系统和应用程序伪装信息。如果攻击者没有确定具体的操作系统类型和/或应用程序服务器的服务类型,那么远程的入侵操作将是不可行的。对系统的外部反应有两种机制来执行随机化处理,一种是截获和修改会话控制的消息(例如TCP的3次握手)来干扰攻击者对平台和服务的识别使之得到错误的相关信息,另一种技术是用防火墙来欺骗扫描者,方法是对所有拒绝包都生成积极的回应。

联合使用以上两种技术将形成动态化目标防御,可有效对抗许多攻击。在易变网络目标的跳变中,活动的会话将始终保持并不会被中断,用户依旧能够通过DNS继续访问网络服务。在下一部分,将介绍一种形式化的方法,在保持网络的不变性的同时,创建有效可用的网络突变配置。

2 易变网络中突变配置的模型分析

二叉决策图(Binary Decision Diagrams,BDDs)是逻辑布尔函数的一种高效表示方法,在计算机科学以及数字电路与系统等领域中有广泛的应用,并且在模型检查领域展现了强大的高效性[10]。基于二叉决策图,使用针对访问控制配置的端到端的编码,对全局网络行为进行建模,可形成简单的布尔型表达式。

2.1 使用二叉决策图表示的网络行为模型

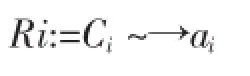

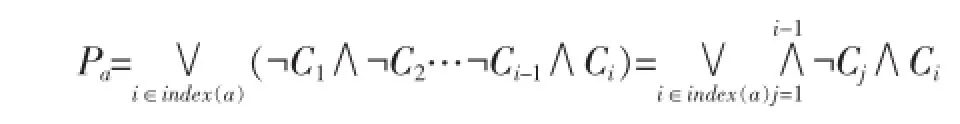

其中每一个fvj表示一个在规则Ri下与fj字段相匹配的字段值的集合。因此,我们可以将一条防火墙规则作如下形式化的描述:

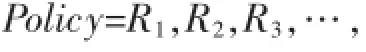

类似的,可以这样定义路由策略:将某条路由规则编码定义如下:

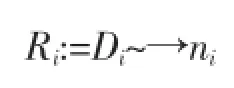

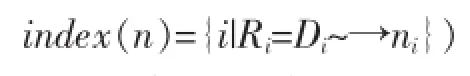

其中,n是一个整数,表示一个转发端口ID,Di是目的地,ni是一个唯一的整数(id),指定网络中的下一跳。因此,转发到下一跳nk的路由条目的策略可以这样定义:

满足

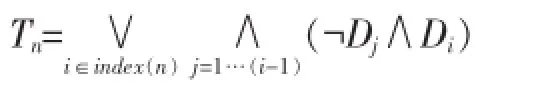

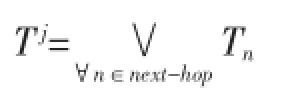

然后我们可以将节点j的完整路由表表示如下:

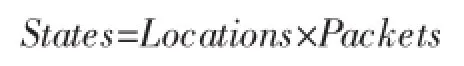

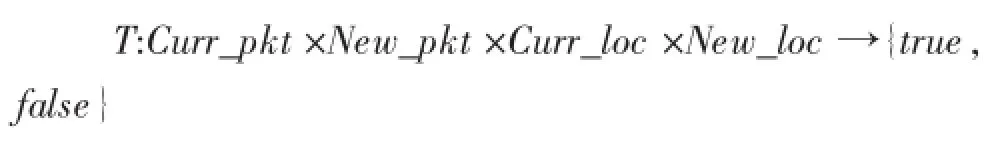

整个网络被建模为一个状态机,其中每一个状态都由包头信息和包在网络中的位置所决定:

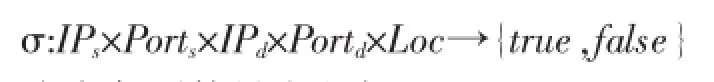

因此,对网络状态进行编码的特征函数(Characterization Function)可以表示如下,已将负载进行了抽象:

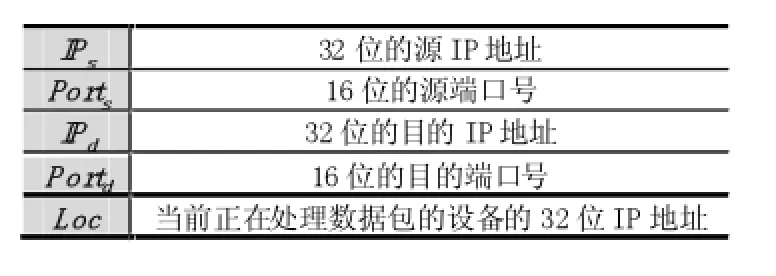

式中各项符号含义如下:

表1

由于网络设备是基于规则语义和包转换建模的,故该过渡关系即为特征函数:

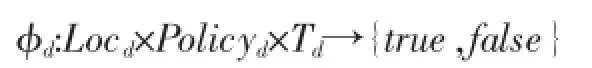

因此,网络设备d的行为特征函数可以被建模表示为:

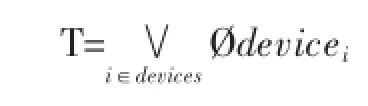

上式的表达是简单明了的:在Locd处的设备的Policyd规则中的某一条件,可触发转换/过渡Td发生,当有一条流量与该条件匹配时,此行为特征函数的值为true。因此,整个网络的全局转换关系(Global Transitions Relation)将可以简单地表示为所有网络设备行为特征函数的聚合:

2.2 网络配置变换

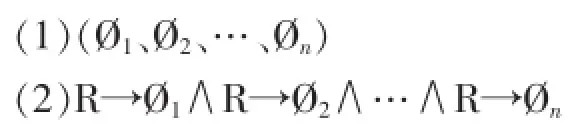

使用二叉决策图对网络行为进行建模的方法支持配置变换。一个网络配置变换就是创建一个可选、有效的配置的过程,新的配置必须满足网络的不变性要求或任务需求。例如,从X到达Y可以经由[R1,R2,R3, FW 1]或者[R9,R11,R3,FW 1]完成,那么,这两条路径代表了两种不同的突变,两者都满足从X到Y的可达性的要求,但它们不是完全相同的。

易变网络周期性地创建随机的或受限制的配置突变,随后动态地在网络中强制执行。受限制的突变建立在诸多因素上,例如IDS信息反馈,开销预算以及QoS限制。每一个突变在一段合理的时间窗口内与先前的所有突变都是充分不同的,这使得活跃的攻击(诸如网络扫描器)变得无效。

3 易变网络的应用场景及面临的挑战

动态化目标防御通过改变系统资源寻找克服静态多样性防御的局限。对连续运行的服务进程来说,这需要动态改变运行的程序。一旦系统受攻击的入口的改变足够快速,即便探测攻击能够突破静态防御,但动态化目标防御依然能有效保护系统。易变网络有以下应用场景:

应用于有特殊用途的专属客户端与服务端应用程序中,例如关键业务网络或者关键应用系统。保护重要基础设施中的P2P通信,使其不受侦察扫描和拒绝服务攻击。为达到网络中的最小系统开销(overheads),动态化目标防御技术可以与这些应用程序整合到一起。

针对特定网络中的主机,通常侦察工具扫描网络是否使用固定唯一的IP地址和端口(主机名可能是不可知的或者名字扫描不是有效的),易变网络可保护主机免受来自外部的网络侦察和映射攻击。

在僵尸网络(BotNet)中,控制台与傀儡机之间使用固定IP地址通信,攻击者通常选择避免使用主机名和DNS解决方案,目的是将被察觉和被追踪的可能性降到最低[12]。易变网络可有效终止攻击协调和打断僵尸网络的通信,因为一旦基础设备的地址是频繁变化的,将会导致僵尸网络节点之间无法相互连接。

保护网络设备免受DoS攻击。在拒绝服务攻击中,攻击者使用带宽攻击、协议攻击、逻辑攻击等手段阻断目标机器或网络正常提供服务[13]。尽管这些攻击手段的原理各不相同,但攻击者都假定目标主机或网络是不变的,即DoS攻击者假设终端主机使用固定的IP地址或者路由,但是,使用易变网络动态化目标架构将导致此假设不能成立。

易变网络体现了动态化目标防御技术的基本思路,就是不再依托静态的网络研究相关防御技术,而是推广动态网络的发展,改变以往的网络安全防御模式。当然,易变网络体系结构要在实践中取得有效的防御效果还必须应对以下挑战:

保证足够快速和不可预测。易变网络的突变速度必须胜过自动扫描器和足够快于蠕虫病毒的繁殖速度,同时,基于如IDS警报此类外部输入信号,该突变速度应该支持动态调整,并对具体的情形是清楚的。此外,在保证这种变化是高度不可预测的同时,要使其系统开销和影响是可测量和最优化的。

保证可操作并且是安全的。在分散的变换过程中,易变网络架构必须保持系统的同一性。换句话说,所提供的网络服务必须是一直在线可用的,即使是在变换期间。同时,动态化目标防御必须是透明的,如此,活动会话和正在运行的服务将不会由于配置的改变而受到任何干扰。

保证是可部署、可扩展的。可部署是指易变网络架构应该达到这样的要求:无需网络中的基础设备、协议或者终端主机做任何变动。相对于终端平台和协议来说,它是独立部署的。另外,易变网络是可扩展的,要求易变网络的突变应随节点数量、流量、动态化目标数和攻击数量线性地缩放。也即,整个网络结构必须足够灵活,能动态地与上述因素相适应。

4 结语

动态化目标防御受近年来的多项新兴技术启发,这些新兴技术包括操作系统的工作负载迁移和虚拟化技术、指令集和地址空间布局随机化技术、实时编译技术、云计算技术等。动态化目标防御着眼的是:“对目标创建、评估和部署不同的机制与策略,使其不停地随着时间的改变而改变,以增加系统复杂性,从而限制漏洞的暴露及攻击者可能成功的机会”。系统配置和代码的长期保持不变,给攻击者提供了入侵机会,依据对系统配置及代码的研究,攻击者可能发现漏洞并实施攻击。同样,对于防御者检测这些攻击来说,必须找到恶意软件或攻击行为的特征,并且期望攻击代码是长期固定不变的,这样才能够发现并阻断攻击。恶意软件开发者已经发现了这点,为了绕过检测机制他们已经想出了办法快速变换恶意软件特征。为了扭转攻击者的这种非对称优势,防御者必须建立一个能够改变自身属性和代码的系统,这样攻击者就没有足够的时间去挖掘系统的漏洞和编写溢出工具。易变网络架构基于此种观察,使用随机的地址跳变和随机化系统指纹信息技术实现动态化目标防御,能够自动地改变一项或多项系统属性,使得系统暴露给攻击者的攻击入口无法预知,增强了系统的弹性。

[1] 姚兰,王新梅.基于欺骗的网络主动防御技术研究[J].国防科技大学学报,2008,03:65~69

[2] E.Al-Shaer,W.Marrero,A.El-Atway and K.AlBadani,Network Configuration in a Box:Towards End-to-End Verification of Network Reachability and Security,In Proceedings of 17th International Conference on Network Communications and Protocol(ICNP'09),pp. 123~132,Princeton,2009

[3] H.Hamed,E.Al-Shaer,W.Marrero,Modeling and Verification of IPSec and VPN Security Policies.In Proceedings of International Conference on Netwrok Communications and Protocol(ICNP'05),2005

[4] 王将.网络协同攻击建模及攻击效果研究[D].西安电子科技大学,2014

[5] T.Samak,A.El-Atawy,E.Al-Shaer.A Framework for Inferring Firewall Policy Using Smart Probing.In Proceedings of International Conference on Netwrok Communications and Protocol(ICNP'07),2007

[6] Network Vulnerability Scanner[EB/OL].[2015-01-05].http://www.nessus.org/nessus.

[7] Network Mapper[EB/OL].[2015-01-05].http://nmap.org

[8]黄明超.下一代互联网IPv6技术的研究[D].南京邮电大学,2013

[9] 傅晨波.复杂网络同步若干问题研究[D].浙江大学,2013

[10] 朱随江,刘宇,刘宝旭,姜政伟.基于二叉决策图的网络可达性计算[J].计算机工程与应用,2012(4)

[11] 杨梅,杨平利,宫殿庆.ACL技术研究及应用[J].计算机技术与发展,2011,06:145~149

[12] 江健,诸葛建伟,段海新,吴建平.僵尸网络机理与防御技术[J].软件学报,2012,01:82~96

[13] 王鹏.互联网防御DoS/DDoS攻击策略研究[J].邮电设计技术,2012,10:36~39

Analysis and Research on Moving Target Defense System Based on MUTE

ZHANG Yi-heng

(College of Computer Science,Sichuan University,Chengdu 610064)

Moving target defense technology is one of the cyberspace revolutionary technologies"change the rules of game"that American troops focus on.Based on the network configuration randomization,presents amoving target defense architecture based on MUTE.The architecture allows for creating periodically alternative random configuration,whilemaintaining the integrity and continuity of network operations and services,deceiving attacker's discoveries and invalidating the network intrusion.Mutable network architecture can elim inate the attacker's advantage and increase system resiliency.

MTD;MUTE;Configuration Mutation;Cyberspace Security

1007-1423(2015)06-0015-05

10.3969/j.issn.1007-1423.2015.06.004

张艺衡(1989-),男,贵州毕节人,硕士研究生,研究方向为计算机应用

2015-01-13

2015-02-01