基于人体多姿态识别的被动入侵检测模型研究*

谷敏敏,刘进军,2,安 宁

(1.合肥工业大学 计算机与信息学院,安徽 合肥230009;2.滁州学院 计算机与信息工程学院,安徽 滁州239000)

0 引 言

入侵检测技术能够有效地保障人们的生命财产安全不被侵犯。传统的入侵检测技术主要用于仓库、工厂等的安全防盗监控[1]。而目前该技术的应用更加的广泛,如火灾搜救以确定受困者位置,空巢老人居家安全照护等。国内外学者也在多个技术层面开展了广泛的研究,如使用超声波[2]、红外线[3]、视频监控[4]、无线传感器等技术。相比前三种技术,无线传感器技术具有部署简单、维护容易、成本低廉、不会涉及个人隐私等技术优势。按照检测目标是否携带无线收发设备,基于无线传感器的入侵检测技术可分为主动与被动两种方式。其中被动入侵检测技术无需待检测目标携带任何设备,利用无线收发设备间的传输链路接收信号强度(received signal strength,RSS)变化来进行入侵检测。相比主动方式,该方式更易于被人们所接受。目前,国内外学者在基于无线传感器的被动入侵检测技术研究方面主要有:Youssef M 等人[5]利用检测环境中RSS的统计量均值和方差的变化特点,提出了被动入侵检测系统。Yang Jie 等人[6]利用多条链路联合学习,采用假设检验理论进行入侵识别。Wilson J 等人[7]利用无线层析成像技术实现入侵检测。孙立奎等人[8]提出了一种基于信号差分特性进行被动入侵检测识别。上述方法往往都采用单层无线信号链路,且仅能够识别有人入侵和无人入侵两种状态,对于一些特殊状态,如火灾中受困人员昏迷静躺、老人跌倒等无法有效地检测。

本文提出了一种基于人体多姿态识别的被动入侵检测模型,采用多层无线信号链路联合识别手段,利用多层链路RSS 信号变化特点,实现人体多种姿态的入侵检测。

1 多姿态入侵检测模型

1.1 无线信号传输特性

人体的构成十分复杂,其中水占人体重量的70%。当无线信号穿过人体时,一方面部分信号会被人体吸收;另一方面,由于人体的阻挡,无线信号会发生反射、散射和衍射现象。因此,当人体处于无线传输链路中,会对其RSS 波动产生干扰[9]。

1.2 多状态识别分析

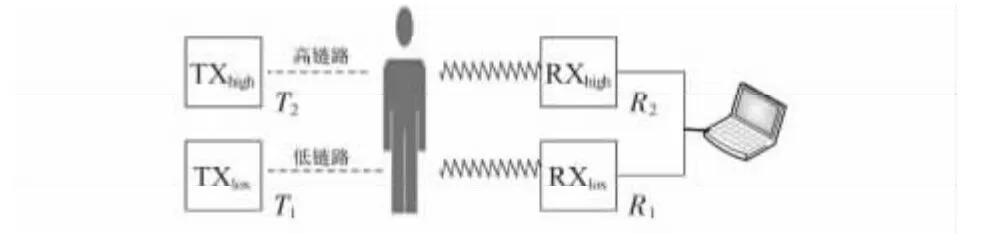

本文根据上述无线信号传输特性,在环境中部署两组不等高的无线收发装置,建立人体多姿态检测模型,模型结构如图1 所示。通过高低链路中的无线链路信号强度的波动差异对比验证来判断检测环境中的目标人体处于何种状态。

图1 实验结构图Fig 1 Structure diagram of experiment

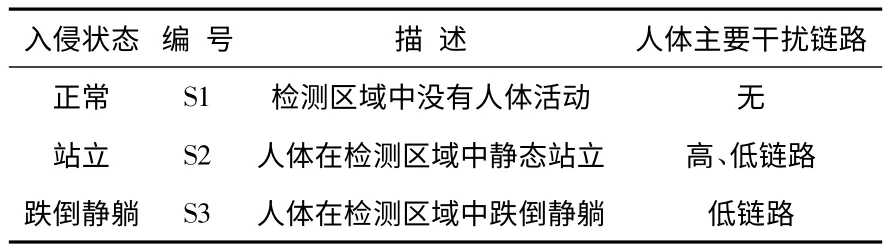

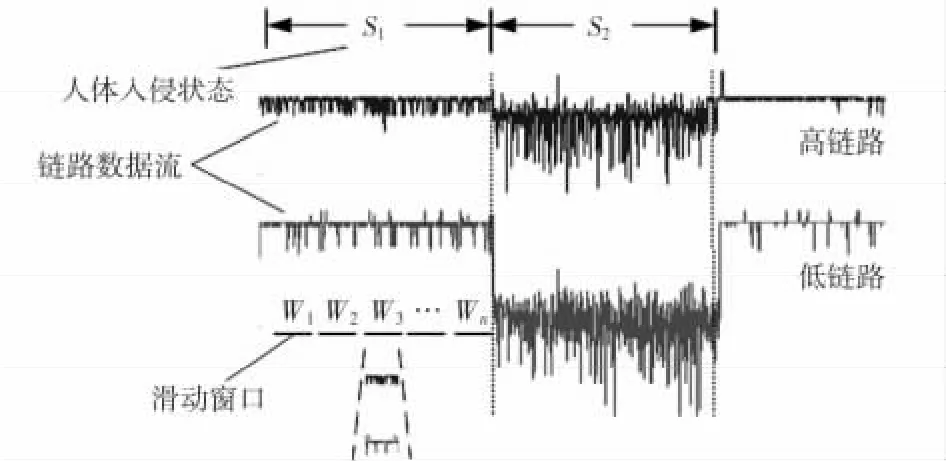

为体现不同人体姿态下链路信号的波动差异,通过实验采集了无线传输链路环境中的正常、站立、跌倒静躺这三种姿态的RSS 数据。三种姿态的人体实验情况如表1所示。为了明显区分不同状态,本文将站立、跌倒静躺这两种状态分别用正常状态隔开。每种状态采集时间相同,最后两组链路的RSS 变化曲线如图2 所示。为了便于观察,本文将低链路RSS 数据流下移15 dBm。正常状态时,高低两层链路信号波动平稳。有人体站立时,高低链路波动平稳,但信号强度明显由于人体阻挡而降低。而当人体处于静躺状态时,由于人体不再阻碍高链路,所以,高链路信号波动明显趋于正常;相反,低链路信号明显由于人体躺着阻挡而下降。综上所述,当检测环境中目标人体分别处于站立、静躺、正常状态下的高低链路信号强度波动具有明显差异。

表1 三种不同入侵状态描述Tab 1 Description of three kinds of different invasion state

图2 人体多姿态数据流对比Fig 2 Contrast of multi-state data flow of human body

2 基于滑动窗口的数据流特征选择方法

2.1 滑动窗口技术

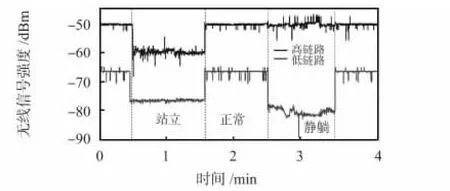

为了降低数据丢包和实验噪声产生的影响,本文提出了基于滑动窗口数据流特征提取方法,将各无线传输链路中采集的数据信号分割成多个窗口,并通过取窗口内数据流的统计特征来反映窗口内信号变化特征。

如图3 所示,数据流的特征提取是在一个特定的时间区间(即窗口)中进行,滑动窗口是在截取的某入侵状态对应数据流范围内,以当前开始界标为挖掘起点,向前滑动N个元组,即最近到达的N 个元组的数据对象集合,亦即滑动窗口(sliding window),窗口大小为N,窗口的位置以N 个元组为单位前移,直到数据集的结尾界标。

图3 滑动窗口Fig 3 Sliding window

2.2 特征提取

定义:如图1 所示,节点T1,T2组成一个发射节点组(transmitter nodes,TN),节点R1,R2组成一个接收节点组(receiver nodes,RN),TN 和RN 构成一个链路组(links group,LG)

Wij为某链路组LG 中,入侵状态Si对应链路数据流中第j 个滑动窗口,滑动窗口大小为N,则Wij窗口的数据矩阵

其中,RSS1,k为Wij窗口内低层链路第k 个信号值,RSS2,k为高层链路第k 个信号值。

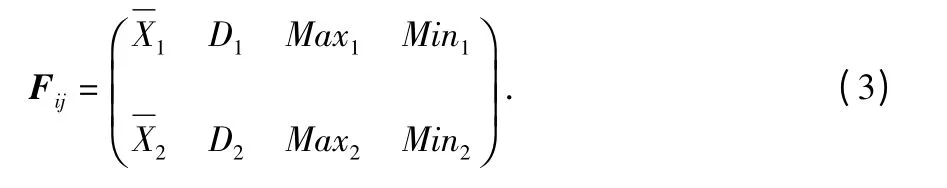

为了表现高低链路的这种时间序列数据的信号波动特征,采用数据流的统计值作为波动特征。提取Wij窗口的统计特征矩阵如下

Wij窗口的特征矩阵Fij为某链路组LG 下入侵状态Si的第j 个样本特征集

3 实验设计与结果分析

3.1 节点硬件

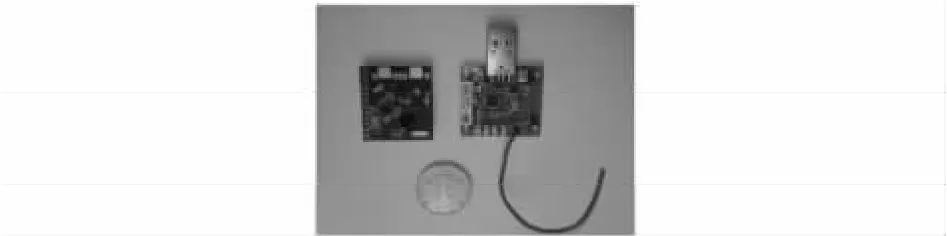

本文使用的无线传感器节点是由美国Rutgers 大学WINLAB 实验室设计开发。传感器节点由一个Chipcon CC1100 收发器和一个16 位的Silicon Laboratories C8051—F321 微处理器构成,微处理器由直径为20 mm 的CR2032纽扣电池供电,无线接收节点有一个USB 接口用于采集数据的传输。本文实验中使用的无线发射节点运行在433.1 MHz频段,发射节点每秒发射一个10 字节的数据包,实验使用PC(Intel i5,2.13 GHz,4 GB RAM)作为数据采集系统。发射节点和接收节点实物图如图4 所示。

图4 射频收发节点Fig 4 RF transmitter and receiver node

3.2 数据采集

3.2.1 采集策略

本文设计训练数据采集策略为:站立姿态中,目标人体将会在链路中心周期性缓慢转动,这样保证训练数据集中在链路中且面向不同方向。同样,静躺姿态中,目标人体垂直链路方向静躺,并周期性改变静躺姿势。正常状态保持链路没有人体活动干扰。测试数据采集策略为:站立和静躺姿态,目标人体任意保持一种姿势。

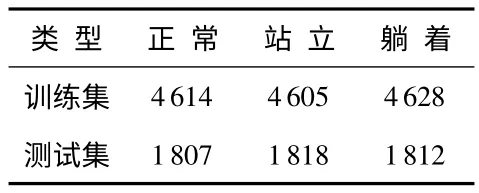

3.2.2 数据集

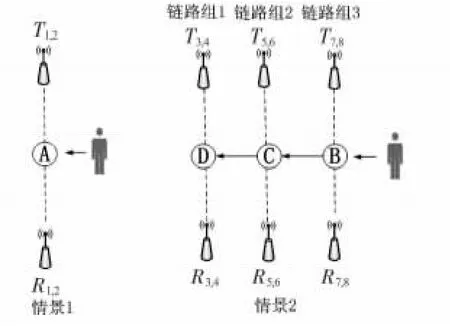

如图5 所示情景1,本文在某楼道环境部署一组高低两层链路组,发射节点和接收节点相距1.5 m,贴墙放置。高链路距离地面1.3 m,低链路距离地面0.08 m。选择两个身高体型完全不同的志愿者(身高均超过1.3 m)充当目标人体分别做训练集和测试集。采集的RSS 数据组对应类型和数量如表2 所示。

图5 实验情景拓扑结构Fig 5 Topology structure of experimental scenes

表2 数据集描述Tab 2 Description of data set

3.3 多分类

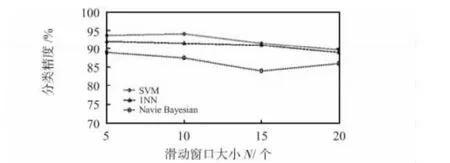

为检验本文提出模型的人体多姿态识别效果,本文采用多种多分类方法:支持向量机(support vector machine,SVM)、1 近 邻(1-nearest-neighbor,1NN)和 朴 素 贝 叶 斯(Naive Bayesian)[10],对采集的数据集进行多分类处理。样本特征采用基于滑动窗口的数据流特征选择方法进行提取。

3.3.1 分类器模型对比分析

使用表2 的数据集进行仿真实验,仿真工具采用的是Win8 系统环境(Intel i5,2.13 GHz,4 GB RAM)下的Matlab 7.12 软件。分类结果如图6 所示,三种分类器的精度都达到85%以上,但相比其它分类器,SVM 分类效果最好,高达93.6%。

图6 多分类结果Fig 6 Results of multi-classification

3.3.2 滑动窗口大小对分类精度影响

本文对滑动窗口大小与分类精度的关系展开分析,其中滑动窗口大小N 为特征提取时划定的滑动窗口内部高低链路组对应RSS 数据的个数。图6 所示,滑动窗口大小对实验分类精度的影响不大,精度偏差在3%左右,通过图3也发现三个人体姿态RSS 波动都比较平稳,统计特征相近。如考虑到后期开发系统进行实时检测的需求,滑动窗口N取5 更合适。

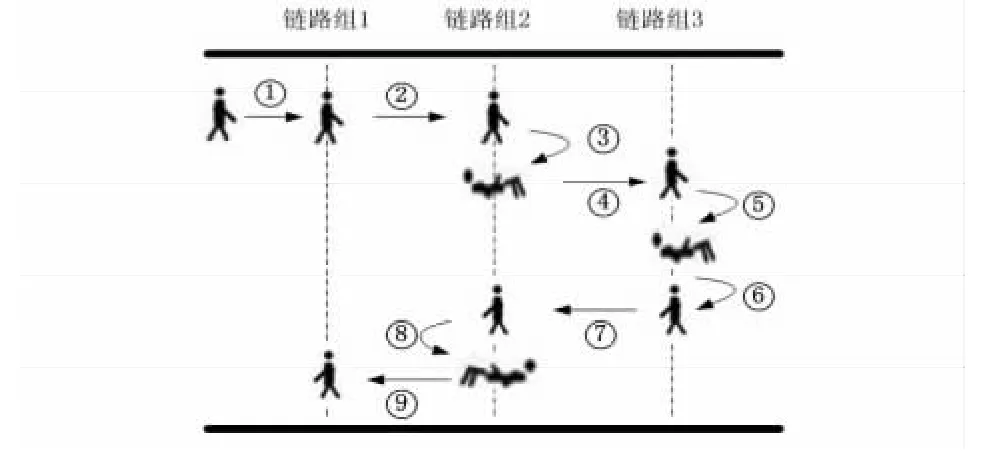

3.4 多状态定位与追踪

本文提出的模型同样可以用于对移动目标进行多状态的定位与追踪。在如图5 所示的情景2,楼道环境内,目标人体在不同链路中移动,本文通过多状态入侵检测模型对目标人体经过的链路和对应的人体姿态建立模型并预测分析,从而实现目标人体的多状态的定位追踪。

本文选择一个多状态的移动轨迹如图7 所示。在训练期间采集不同链路的各姿态对应RSS 数据并建立分类模型。测试期间,对不同链路组中的目标人体姿态分别采集1 min RSS数据。

图7 目标人体移动轨迹图Fig 7 Mobility trajectory of target human body

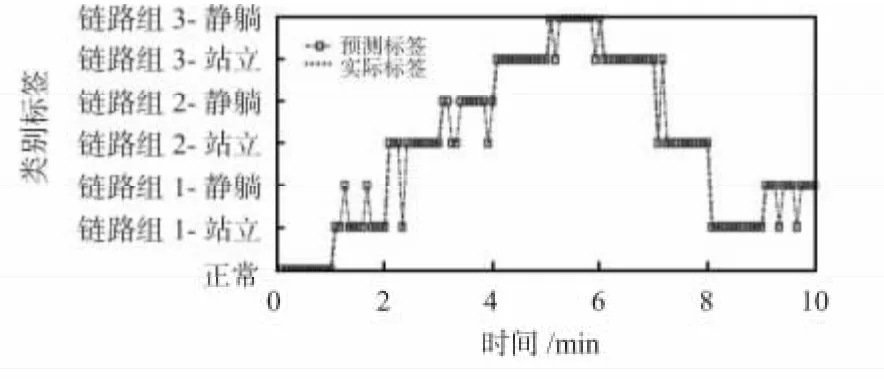

本文采用效果最好的SVM 作为分类器,滑动窗口N取5。最后分类识别结果如图8 所示,可以发现实验分类精度达到90.8%,人体多姿态识别追踪效果良好。

图8 多姿态追踪分类结果Fig 8 Classification results of multi-state tracking

4 结 论

本文提出基于人体多姿态识别的被动入侵检测模型,并对模型展开论述与分析。为解决数据采集丢包和实验噪声干扰,本文提出基于滑动窗口的数据流特征选择方法,采用窗口内统计特征来反映多层链路信号的波动情况,同时运用多种分类器对实验数据进行仿真实验。实验结果表明:SVM 分类效果最好,正常、站立、跌倒静躺的分类识别率高达93.6%。同时,对移动人体的多状态定位追踪展开初步实验,并得到90.8%识别精度。

[1] 章 巍,刘志勤,胡东平,等.一种可靠的人体入侵探测系统设计[J].传感器与微系统,2013,32(3):110-112.

[2] Priyantha N B,Chakraborty A,Balakrishnan H.The cricket location-support system[C]∥Proceedings of the 6th Annual International Conference on Mobile Computing and Networking,ACM,2000:32-43.

[3] Want R,Hopper A,Falcão V,et al.The active badge location system[J].ACM Transactions on Information Systems(TOIS),1992,10(1):91-102.

[4] Matern D,Condurache A,Mertins A.Automated intrusion detection for video surveillance using conditional random fields[C]∥International Conference on Machine Vision Application,2013:298-301.

[5] Youssef M,Mah M,Agrawala A.Chalenges:Devsice-free passive localization for wireless environments[C]∥Proceedings of the 13th Annual ACM International Conference on Mobile Computing and Networking,ACM,2007:222-229.

[6] Yang Jie,Ge Yong,Xiong Hui.Performing joint learning for passive intrusion detection in pervasive wireless environments[C]∥Proceedings of IEEE Infocom 2010,San Diego,2010:1-9.

[7] Wilson J,Patwari N.Through-wall motion tracking using variancebased radio tomography networks[J].IEEE Transactions on Mobile Computing,2011,10(5):612-621.

[8] 孙立奎.基于WSNs 的被动入侵检测系统的研究与实现[D].大连:大连理工大学,2013.

[9] Xu C,Firner B,Zhang Y,et al.Improving RF-based device-free passive localization in cluttered indoor environments through probabilistic classification methods[C]∥Proceedings of the 11th International Conference on Information Processing in Sensor Networks,2012:209-220.

[10]Mitchell Tom M.Machine learning[M].New York:McGraw-Hill Press,1997.