射频识别系统安全防范策略

马紫宁,马一鸣,王世志

(华北水利水电大学 信息工程学院,河南 郑州 450011)

射频识别(Radio Frequency Identifition,RFID)技术是无线电技术与雷达技术的结合,是一种能够通过射频信号识别目标并进行数据交换的非接触式的自动识别技术。由于其具有抗干扰能力强、信息量大、非视觉范围读写和寿命长等特点[1],已被广泛应用于物流管理、高速公路收费系统、门禁管理、人员管理、图书馆管理、智能家居等领域。

作为物联网的核心,RFID 技术有可能无处不在地感知着一切,无论是一个汽车轮胎、一盒谷类食品、一个门柄或者是宠物都会携带射频识别标签,而其所携带的数据也都将引发安全问题。但由于RFID 早期“开放系统”的设计思想以及降低成本、提高效率的应用思路,RFID 标签设备简单,安全措施较少地应用在RFID 中[2]。单纯依靠RFID 本身的技术特性无法满足RFID 系统的安全需求。

1 RFID 系统组成

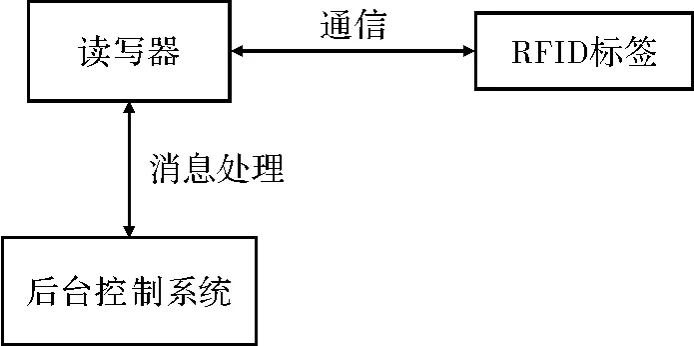

典型的RFID 系统由电子标签和读写器和后台服务器组成,如图1 所示。

图1 RFID 系统的组成

RFID 标签是由芯片、天线和底层组成。每个标签具有独一无二的电子编码,一般附着在被标识的物体表面,是RFID 的数据信息载体,通常用于保存固定格式的数据[3]。

读写器主要由射频模块、控制模块及读写天线构成,一般分为固定式和手持式。读写器将控制系统的读写命令发送给电子标签,将电子标签返回的信号进行解调、解码、解密后送到后台控制系统进行数据处理。其中标签与读写器之间通过无接触耦合进行通信,根据时序关系实现能量的传递和数据交换。

2 RFID 系统安全与隐私

2.1 机密性

一个RFID 电子标签不应当向未授权读写器泄漏任何敏感信息,RFID 标签应对任何未经授权的阅读器屏蔽,且在不严苛的通信设备管制情况下,阅读器和标签之间的消息通信比直接通信被窃听的可能性更大[4]。

2.2 完整性

在RFID 系统中,通常使用消息认证码来进行数据完整性的检验,一般采用一种包含共享密钥的散列算法,把待测信息和共享密钥连接在一起进行散列运算。但多数中低端的RFID 系统传输信息的完整性无法得到保障,若不采用数据完整性控制机制,可写的标签存储器可能受到攻击。

2.3 重放问题

在重放攻击中,有效的RFID 信号被中途截取,并将其中的数据保存,这些数据随后被发送给读写器,在那里不断地被“重放”。由于数据是真实有效的,所以系统就会以正常接收的方式来处理这些数据。常用的解决方法是使用挑战响应机制来抵御重放攻击。随机数和时间戳也经常作为抵御重放攻击的有效策略。

2.4 略读方式

在不知情或未授权情况下超越权限非法获取RFID 上的数据的攻击方式。电子护照是略读攻击最典型的攻击对象,由于电子护照中包含大量的用户信息,其被要求使用数字签名进行强制被动认证机制,但数字签名未与电子护照的特定数据关联,这样阅读器不被认证,标签会不加选择地进行回应[5]。

3 RFID 数据安全与隐私解决方案

3.1 物理安全机制

(1)电子屏蔽。法拉第网罩方式利用电磁屏蔽原理,将电子标签置于由金属网或者金属薄片制成的容器中,利用电磁屏蔽原理阻隔电波的通过,使之不能接受来自任何读写器的信号。用户可将私有物品放在有这种屏蔽功能的手提袋中,防止非法读写器的侵犯。

(2)使用Kill 命令。Kill 命令是物理销毁RFID 标签的一种方法,让一个标签失效或关闭。接到Kill 命令后,电子标签停止工作,失去原本对阅读器询问和相关命令进行应答和执行操作的功能,可消除消费者在隐私方面的顾虑,但其限制了标签的进一步利用,成本较大。

(3)选择性阻塞和主动干扰。选择性阻塞,该方案是用户通过携带阻塞器标签保护自身物品上的标签不被非法读取,同时这种方法又不影响周围其他合法射频信号的通信,当读写器询问某一标签时,即使所询问物品并不存在,阻塞标签也将返回物品存在的信息,防止读写器读取顾客的隐私信息。

类似原则性阻塞的还有主动干扰。使一个设备不间断地发出无线电干扰信号,用于干扰附近的射频识别系统的读写器,使其无法工作,从而保护隐私。

3.2 标签认证机制

迄今为止,最重要的网络与通信安全的自动化工具就是加密。基于密码技术的安全机制结合现有较成熟的密码编码方法来设计实现符合RFID 安全需求的密码协议[6]。

(1)Hash-Lock 协议。Sarma 等人提出的Hash-Lock 协议不使用真实的标签ID,而是用mateID 来替代,其是基于单向散列函数,可防止未授权的读者阅读标签内容。但其没有ID 动态刷新机制,且ID 的变换形式metaID 是保持不变的,ID 是以明文的方式通过不安全信道传送。所以该协议易受到重传攻击和假冒攻击。

(2)Weis 等提出的随机化Hash-lock 协议。采用随机数的询问应答方式,其执行过程和Hash-Lock 协议基本一致。该协议增加了随机数R,可有效地防止重传攻击,但此认证通过后的电子标签的标识ID 仍以明文的形式通过不安全信道传送,所以该协议仍不能有效地防止假冒攻击。不仅如此,在每次电子标签认证时,后端数据库均需要将所有电子标签ID 发送给读写器,两者之间的通信量极大。所以该协议也不实用。

(3)Hash 链协议也是基于共享密钥的询问应答协议。但该协议在系统运行之前,电子标签和后端数据库首先要预共享一个秘钥值,且电子标签能实现ID 的自主更新,但Hash 链协议是个单向认证的协议,只能对电子标签身份进行认证,该协议也容易受到重传和假冒攻击。且该协议需要两个不同的Hash 函数,这样会增加电子标签的成本。

(4)基于Hash 的ID 变化协议。该协议与Hash链协议类似,但由于每次会话中的交换信息都不同,所以该协议可以抗重传攻击,因系统使用了一个随机数R 对电子标签标志不断进行动态刷新,认证后,电子标签还会根据后端数据库返回的信息更新自己的ID,但若攻击者的攻击是发生在后端数据库更改了ID 但电子标签还未更改ID 时,就将导致数据严重不同步,合法的标签在以后的回话中将无法通过认证。所以该协议不适合使用分布式数据库的计算环境[7]。

(5)LCP 协议。该协议也是询问应答协议,但与前面同类的协议不同的是它每次执行之后均要动态刷新电子标签的ID。该协议电子标签也是在消息接收验证通过之后才更新其ID 的。所以该协议同样不适用于使用分布式数据库的普适环境,并存在数据库同步的潜在安全隐患。

(6)Rheed 等人分布式RFID 询问应答认证协议。该协议适用于分布式数据库环境,是典型的询问应答双认证协议。读写器和标签都产生一个随机数,只有当数据库和标签都通过认证次才可进行访问。目前还未发现该协议有明显的漏洞或缺陷。但由于执行一次该协议需要电子标签进行两次Hash 运算,所以制作成本较高。

3.3 消息加密机制

出于成本和提高数据传输速率等因素考虑[8],上述协议中的消息都采用的是明文的方式。但由于没有采用任何的加密措施,RFID 系统中的数据安全主要依靠加密算法本身的保密性,一旦这种算法被攻破,依据于这种算法的RFID 系统的安全性将遭遇相当大的威胁,所以将公开的高级的算法引入RFID 应用中提高RFID 系统的安全性是很有必要的。

公开的加密算法主要有对称加密算法和非对称加密算法两种。对称密码体制是一种传统密码体制,在加密系统中加密和解密采用相同的密钥。对称密码体制具有很高的保密强度,同时计算开销小、加密速度快。但其存在着通信双方之间确保密钥安全传递的问题。另外,对称加密体制仅能用于提供数据的机密性,不能用于数字签名[9]。

非对称密码体制也叫公钥加密技术,在该加密系统中,加密和解密是相对独立的,使用不同的密钥,加密密钥公开,解密密钥私有,并不能互相推导。非对称密码体制算法复杂、加密数据的速率较低,然而它能方便安全地实现数字签名和认证。所以可将这两者相结合,利用对称密码算法处理RFID 系统中的用户信息,利用非对称密码算法加密对称加密算法的密钥,解决密钥管理的问题。

要加强RFID 系统的安全,就要加强安全操作维护,包括系统规划、风险评估、安全培训,应急处理等多个方面[10],同时,教育、立法等也可以有效地降低安全隐患。

4 结束语

RFID 技术作为物联网的核心,其应用前景广阔。但文中提到的RFID 系统在实施过程中可能遇到的安全隐患也值得引起重视并加以解决。设计一套优秀、安全可靠的RFID 系统应在广大研究成果的基础上,在实践中发现和总结问题,开阔思路,扬长避短,不断提出新的设计思路、解决方案才能适应我国各行业对射频识别系统的需要。

[1] 张顺.轻量级的无线射频识别安全认证协议[J].计算机应用,2012,32(7):2010-2014.

[2] 姜丽芬,李章林,辛运帏.一种实用的轻量级RFID 安全协议研究[J].计算机科学,2009,36(6):105-107.

[3] 赵克文,寇卫东,肖玉霞.基于分级思想的射频识别技术安全认证过程的研究[J].电子科技,2006(8):7-11,15.

[4] 曹峥.物联网中RFID 技术相关安全性问题研究[D].西安:西安电子科技大学,2013.

[5] 许毅,陈建军.RFID 原理与应用[M].北京:清华大学出版社,2013.

[6] Zhang Yan,Yang Laurence T,Chen Jiming.RFID 与传感器网络:架构、协议、安全与集成[M].北京:机械工业出版社,2012.

[7] 李章林,卢桂章,辛运帏.基于Hash 链的可扩展RFID 验证协议[J].计算机工程,2008,34(4):173-175.

[8] Pateriya R K,Sharma S.The evolution of RFID security and privacy:a research survey[C].International Conference on Conimunication Systems and Network Technologies(CSNT),IEEE,2011:115-119.

[9] 胡婕,宗平.面向物联网的RFID 安全策略研究[J].计算机技术与发展,2011(5):151-154.

[10]林巧民.物联网安全及隐私保护中若干关键技术研究[D].南京:南京邮电大学,2014.