境外黑客组织篡改政务网站的事件分析

0 引言

随着政务信息化的发展,各级政府单位均建立了自己的互联网网站,并借助网站进行信息公开和业务办理等工作,这在一定程度上提高了政府的服务效率和水平,与此同时政务网站面临的风险也越来越大,针对政务网站的攻击层出不穷,在各类攻击中以网站篡改事件最为典型。以北京市为例,2014年全年北京市政务信息安全监控预警系统监控发现政务网站篡改事件37起,高居网站攻击类事件之首。

在政务网站篡改事件中,又以境外黑客组织对国内政务网站的篡改事件影响最为恶劣,这些黑客组织通常在政务网站上张贴反动言论,辱骂我国政府,造成极坏的影响。浮出水面的黑客组织有“匿名者”、“反共黑客”、“阿尔及利亚Barbaros-DZ”等,这些组织频繁攻击我国政务网站,以“反共黑客”组织为例,从 2012年4月至2014年12月31日共篡改我国网站330个,其中政务网站177个,占到一半以上,比例最高。

图1 “反共黑客”组织篡改网站分类统计

在177个政务网站中,北京市所属政务网站有7个,我中心作为北京市政务信息安全应急队伍,参与处置了其中的4起事件。本文以“反共黑客”为例,对境外组织篡改我国政务网站的事件进行分析和防护探讨。

1 事件分析

“反共黑客”组织的活动很有周期性,每周攻击两三个网站,除此之外,在其他方面也有很多共同的特点,下面就以北京市7次政务网站篡改事件为例进行分析。

从几次事件看,“反共黑客”组织通常篡改网站上的图片,并在图片上增加辱骂党和政府的言论,这种图片式的篡改方式,很难通过自动化网站检测手段确认,必须人工去核实,给事件的发现和确认带来一定难度。篡改图片上的言论常与当前的敏感事件或时期有关,如事件G张贴的内容与当时正在召开的四中全会有关,从篡改时间上看,篡改均发生在夜里8点到10点,给事件的发现和处置带来了一定困难。

“反共黑客”组织能持续发布攻击案例,说明其已经掌握了中国境内大量网站的漏洞,可能采用了预先植入后门等手段控制了一些网站服务器以备使用,后面的分析也会印证这一点。

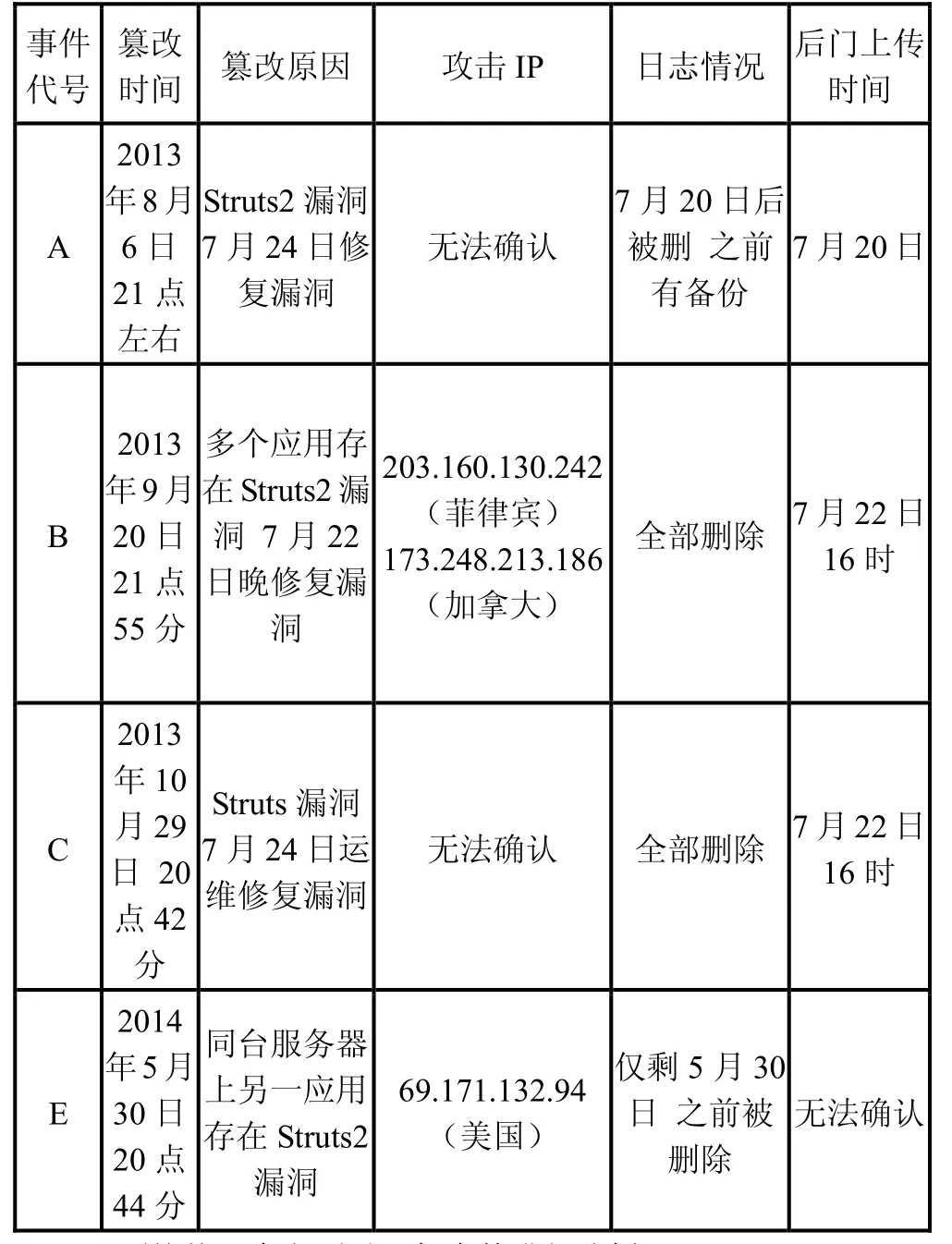

表2 “反共黑客”篡改北京市政务网站事件分析表

下面就从几个方面对4起事件进行分析。

(1)从攻击途径上看,攻击者通常利用网站漏洞发布和修复的时间差,上传网站后门以控制网站服务器,并在一段时间后的某个敏感时期利用后门实施网站篡改,篡改后删除日志等攻击痕迹。以事件A、B、C为例,在Apache Struts2漏洞公布后,攻击者利用被攻击网站漏洞修复前的短暂时间实施攻击上传后门,并在此后某个敏感时期实施篡改。事件A中攻击者在7月20日利用漏洞上传后门;而网站修复漏洞的时间是7月24日,即4天以后;事件C中攻击者在7月22日上传后门,两天后网站才修复漏洞;事件B时间差更短,攻击者在7月22日下午上传后门,而网站漏洞修复时间是7月22日晚上,中间仅相差3至4个小时时间。从这些例子可以看出政务网站在网站漏洞方面存在的两个突出问题,一是漏洞修复周期长,在几个事件中最早修复此漏洞的网站是7月22日,即5天以后;二是修复漏洞后不对网站进行安全检查,几个事件中大部分网站均在几天后修复了漏洞,但修复后未进行网站安全检查,未能对已经存在的网站后门进行检查和清除,这也是网站被篡改的重要原因之一。

(2)网站日志方面,4起事件中3家网站日志放在同一台服务器上,且未做任何保护或备份措施,攻击者实施篡改攻击后立即删除日志记录,导致事发后无法追查。另一家网站做了日志备份,但按周进行备份,备份周期过长,事发后亟需的近几天日志被删除,无法进一步追查。这些都暴露出政务网站在网站日志保护方面存在的问题。

(3)从应用部署上看,事件B和事件E受攻击服务器上部署了多个应用。事件E中攻击者利用同台服务器上其他应用存在的漏洞上传后门,并对受害网站实施篡改。这说明某些政务网站在应用部署上未能进行合理的切分。

(4)从攻击时间和来源看,网站被篡改的时间均在晚上 8点至10点,能看到的攻击来源均来自美国和加拿大,根据时差,攻击者当地时间应该在上午7点至9点。因攻击来源数据较少未做进一步统计分析。

2 防护建议

政务网站安全防护是一个系统性的工作,需要政府主管部门、具体责任单位、相应技术支撑机构、其他级别政府机构以及社会技术力量共同参与,形成有机的防护体系。

(1)政务信息安全主管部门

政务信息安全主管部门加大政务网站安全的监督检查力度,督促相关单位提高信息安全意识,加大网站安全投入。对做的好的单位要有奖励措施,另一方面对屡次发生问题的单位也要有相应的惩罚措施,奖惩并举督促各单位做好网站安全工作。

督促配合相关部门出台法律或规定,从法律上明确各类网络攻击的量刑标准及处罚措施,规范网络空间的秩序;加强国家与国家,国家与地方的合作,联合打击来自国内外的攻击者,并通过技术手段不断清理攻击者控制的攻击主机。

(2)政务信息安全技术支撑机构

从技术上指导具体责任单位做好网站安全的应对工作,对篡改事件进行全生命周期管理,做好事件的检测预警,事件的及时发现和处置,事件的恢复和总结等各个阶段的工作。另一方面联合社会技术力量,整合社会资源共同应对网站安全问题。

(3)具体责任单位

加强所属政务网站的安全管理,制定相应管理制度,明确网站安全的责任。提高相关管理、运维人员的安全意识,并通过培训、技术交流等手段提高人员的安全事件应对能力。

技术上,分离不同应用,根据应用的需求和安全级别进行切分,不同应用部署在不同系统中,避免不同应用互相影响;及时修复漏洞,接收到漏洞信息后立即修复漏洞,并在修复漏洞的同时对网站及所在服务器进行安全检查,及时发现和清除存在的后门等恶意程序;做好日志的安全存储工作,网站日志及时进行备份,网站日志与网站应隔离存储,提高日志的安全性。