网络电磁空间作战威胁分析*

栾胜利

(北京西三环中路19号 北京 100071)

1 引言

几乎每件发生在现实世界中的事情都反映在了网络电磁空间里。对于国家安全计划人员来说,这包括宣传、侦察、观测、确定目标等。战略家们必须意识到,每场政治或者军事冲突都将发生在网络电磁空间之中,而网络电磁空间的无处不在以及不可预测性,使得在其发生的战斗的重要性并不低于在传统战场所发生的战斗的重要性。在最近这些年,我们已经见证了很多网络电磁空间的事件:1994年的俄罗斯和车臣战争;1999年NATO(North Atlantic Treaty Organization)事件以及科索沃战争;2000年中东的网络电磁战;2001年美国和中国的黑客大战;2007年的爱沙尼亚僵尸网络事件;2010年针对伊朗核电站的震网攻击;以及2012年针对NASA的资料窃取等等。网络电磁攻击方法具有很多的优点,例如成本低,收益大,而且刚才提到的那些事件也表明网络电磁对抗在全世界范围内已经很普遍了。因此,国家安全计划人员应该及时地提高他们对于网络电磁攻击与防御相关技术、法律和规则的理解,从而能够将网络电磁战融入到国家安全计划的各个阶段中。

针对网络电磁空间威胁需要进行一系列基础设施的准备,这些基础设施在接下将结合需要保证的条件来进行总结。这些条件包括用户身份识别和授权,使得参加网络电磁空间事件的用户身份是合法的;信息机密性使得传输的信息对于敌人来说是无法理解的;传输信息的完整性校验保证了武器系统,决策支持系统以及预警系统可以核实这些信息的有效性;传输信息的不可抵赖性则保证了工作人员可以及时地做出决定,因为他们收到的信息都不会是别人转发的未核实信息。还有一个方面需要注意,那就是以上的这些行动,经常涉及到在计算能力有限的设备上对大量数据进行快速计算的问题。

2 网络电磁空间作战的特点

如果一次网电作战对于真实世界没有影响,那么这次作战就是失败的。当前网电空间作战一个重要的目的就是通过网电空间来操纵真实世界中敌方决策人员的判断和行为。网电空间是一个人造的环境,网电空间攻击和防御行动都是可以被跟踪的,尽管实施起来并不容易。网电空间作战不是完全隐形的,适当的设置网电防御机制,最终将检测到敌方的网电行动。因为网电空间是一个人为制造的空间,所以它并不是连续或者可靠的。硬件和软件配置时刻都可能变化,而且并不总是按照我们的预期那样在工作。局部的技术环境将以难以预料的方式影响网电行动,进而产生难以预想的结果,网电空间作战并不一定能实现预期的作战目标。我们可以利用同一种网电空间技术工具来进行攻击和防御。举个例子,一个扫描器可以用来扫描敌人的弱点,也可以用来检测和纠正友军的内部问题。网电空间作战的进攻方和防御方都只控制了整个空间里的一小部分。能够控制对手正在利用的网电空间的一方,将占据主动。控制对手的网电空间,意味着能够以直接或者间接的方式控制对手的网电空间设备。一些物理上的约束限制了网电行动。比如软硬件和信息系统必须配置好它们的参数才能运行。这就设置了一个人为的分界线,限制了网电行动的范围。

3 网络电磁空间防御作战

网络电磁空间防御是在完整的军事和非军事范围内铸建防御壁垒,从而保卫国家安全。网络电磁防御系统可以增强国家安全力量,在关键时刻能够有效地使用网络电磁防御系统是一个重要的国家目标。网络电磁空间防御的主要意图是确保重要设施能够得到有效地保护。与攻击行动不同,防御行动目前还不需要达到攻击行动那样的紧密协作性和高度统一性。网电空间防御需要布置得尽可能的广泛和细致。网点空间防御有四个基本的目标。1)建立一个防御性的网电环境。建立一个网电环境,使得我们可以不受空间和时间的限制,只要我们需要,就可以使用防御系统。2)入侵检测。就像之前提到的那样,之所以网电作战是一种非常吸引人的作战形式,一个很重要的原因是网电作战具有很强的隐蔽性。一个没有正确配置或者缺乏监管的系统,在它受攻击的时候可能毫无察觉,也就不会将相关的告警信息传递给决策控制中心。3)受到攻击造成损害的系统需要能够快速有效地恢复。一般来说,如果一个系统能够快速的恢复,那么收到攻击后造成的损害就会减轻。4)针对攻击的反击。网电攻击系统和防御系统是相互支持的。出色的防御系统能够确定敌方攻击者的位置,这样攻击系统就可以展开反击。基本的防御行动可以分为四类,它们是为了实现以下目标:机密性、完整性、不可抵赖性以及友方系统的认证授权。网电攻击和防御行动是网电作战的关键元素,可以利用它们在整个全周期来支持国家安全。在和平时期,它们可以和其他的国家机器一起来防止危机和冲突。在危机时期,可以利用它们来使得形式向有利于本方的方向发展,同时避免事态进一步扩大。在冲突时期,它们可以成为赢得战斗的重要武器之一,并且战斗之后也可以利用它们来协助向和平时期过渡。

4 关于网络电磁空间防御作战的四个问题

现代战场包括了很多的系统,这些系统基于它们之前的互操作性展开合作。现代战场包括如下基本的组成部分:通信、控制、程序、情报、监督、侦察。现代C4ISR系统在虚拟和真实的战场中交互,促进了行动的成功实施。战场上有很多的用户,这些用户拥有很多的子系统,这些系统需要保证安全身份验证、用户授权、信息机密性、传送信息的完整性以及涉及到基于大数运算的非对称密码算法的快速运行,这些算法在计算资源有限的设备上执行以实现不可抵赖性。本文将提出四个需要关注的问题及其对应的解决方案:应对非授权的访问、针对密码分析攻击的防卫、应对降低通信质量或者阻碍正常通信的攻击,以及在战场上部署安全设备,实现有效的C4ISR一体化。

1)不同区域的人员通信时,由于使用一些特定的数据通信设备,比如移动智能电话等,这些设备只拥有有限的计算资源。因此,第三节中防御行动的第四个目标——用户身份验证和授权功能需要得到实现。

图1 用户和子系统间的安全通信

在战场环境下,对信息系统的非授权访问尝试是持续不断的。这些访问尝试不仅仅是试图以虚假身份建立新会话的攻击者,还包括那些试图取代已经建立了会话的用户的攻击者。这种状况就需要我们不仅要在计算资源有限的设备上开发现代的认证与授权系统,而且还要在终端设备上做同样的工作。认证与授权算法必须是高效的,因为如果算法在执行时占用了太多的计算资源,那么有可能挤压其他必需的系统操作的运行空间。

图2 合法用户和攻击者对于信息系统的访问

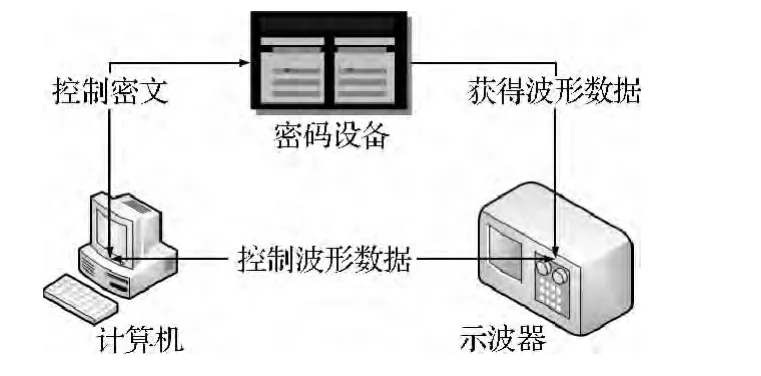

2)密码设备是网电空间作战中一项必不可少的安全工具。战时,通信设备很有可能会被敌方缴获。尽管现在有些设备采用了抗逆向分析的技术,但是它们依然会受到现代密码学分析技术例如能量分析攻击的威胁[6~9]。

图3 能量分析攻击

因此我们需要研发应对现代密码学分析技术的策略,从而实现第三节中提到的第一个目标——信息和通信的机密性。

3)在网电空间作战中,信号的安全传输也是至关重要的。从特定的设备或者移动电话将信号传送到处理中心或者武器系统时,有可能遭受到电子干扰,使得接收者无法实时地检测以及纠正错误,而这些在现代战争中都是必需的条件。如果遭到了极其猛烈的攻击,通信信号还有可能完全中断。

图4 信号传输中的干扰和损耗

因此,需要针对第三节中的第二个目标——完整性,展开相关软件和特定硬件的研发,从而显著地增强系统的可靠性。一方面,错误控制和纠错码技术能够实现错误的检测和纠正;另一方面,特定设计的硬件能够实时地对由于干扰所造成的错误进行控制。

4)网电空间作战对实时性的要求很高,而有些密码算法比如涉及到指数和因子分解等大数运算的非对称密码算法,耗费时间较长,因此在设备规格较小或者运行成本较高的环境下需要进行相关的优化。这意味着这些计算有可能在计算资源和计算能源都有限的设备上执行。另外,由于是在战场环境下,所以要求这些算法的运算速度要比一般经典算法更快。更进一步的,不考虑处理器技术的提高,计算性能和资源消耗方面的改进都会提高刚才提到的认证和授权的效率。而且在作战时,需要全体人员都能够使用这种优化能力。

例如,文献[10]中给出了一种大数模乘的优化计算方法,这种方法就可以应用在指数运算和因子分解之中,基于这些运算的非对称密码算法就可以有效地保证第三节中的第三个目标——不可抵赖性。优化算法和程序由C4ISR系统和网电作战专用技术设备联合控制。

5 结语

本文首先描述了网电空间作战的特点,然后从网电空间可能面临的几类典型威胁出发,确立了网电空间战场环境下所需要满足的四类安全目标:机密性、完整性、不可抵赖性和友方系统的用户身份验证和授权。最后基于这些安全目标,本文从四个方面对网电空间的脆弱性进行了阐述,并给出了相关的防御措施。本文可以对确立具体的网络电磁空间战术、以及有效的组织网路电磁空间行动形成支撑。网电空间的相关作战理论还有待进一步的挖掘分析。

[1]Clarke Richard A,Knake Robert.Cyber war:the next threat to national security and what to do about it[M].NewYork:Harper Collins publisher,2010.

[2]The White House.International strategy for cyberspace-prosperity,security,and openness in a networked world[EB/OL].[2011-08-06].http://www.whitehouse.gov/blog/2011/05/16/launching-us-international-strategy-cyberspace.

[3]Department of Defense,USA.Department of Defense strategy for operating in cyberspace[EB/OL].[2011-08-06].http://www.defense.gov/news/d20110714cyber.pdf.

[4]Nandakishore Santhi,Guanhua Yan,Stephan Eidenbenz.Cybersim:geographic,temporal,and organizational dynamics of malware propagation[C]//Proceedings of the 2010Winter Simulation Conference,Baltimore,United states,2010.

[5]LAWSON SEAN.Beyond Cyber-Doom:cyberattack scenarios and the evidence of history[R].Alington:Meroatus Center at George Mason University,2011.

[6]Kocher P.Timings attacks on implementations of Diffie Hellman,RSA,DSS and other systems[C]//Crypto 1996.Berlin:Springer-Verlag,1996:104-113.

[7]Shamir A,Biham E.Differential fault analysis of secret key cryptosystems[C]//Proceedings of Crypto'97,1998.Berlin:Springer-Verlag.LNCS 1294,1998:513-525.

[8]Jun B,Kocher P,Jaffe J.Differential power analysis[C]//Crypto 1999.LNCS 1666,1999:338-397.

[9]Sloan R H,Messerges T S,Dabbish E A.Investigations of power analysis attacks on smart cards[C]//Proceedings of the USENIX Workshop on Smartcard Technology(WOST 1999).Berkeley:USENIX Association Berkeley,1999:17-28.

[10]N.G.Bardis,A.Drigas,A.P.Markovskyy,et al.Accelerated Modular Multiplication Algorithm of Large Word Length Numbers with a Fixed Module[C]//Communications in Computer and Information Science 111,WSKS 2010Corfu,Greece,September 2010Proceedings,PartⅠ,Berlin:Springer— Verlag,2010:573-581.