一种基于身份的可追责传感器网络加密方案*

王大鹏

(辽宁师范大学 计算机与信息技术学院,辽宁 大连 116081)

无线传感器网络 WSN (Wireless Sensor Networks)是一种资源受限,无物理安全保障的无线网络。它通常利用相互协作的多跳模式将数据传到基站。由于节点成本低,部署灵活,具有广泛的应用前景[1],但也因为其部署位置的灵活性导致了许多安全威胁。基于身份加密IBE(Identity-Based Encryption)[2]作为一种 WSN安全解决方案,近些年受到了广泛关注。IBE将身份、地址等字符串作为公钥,具有不需要证书、公钥存储空间小等优点,比较符合需要轻量级加密算法的WSN。但安全的密钥托管(key-escrow)问题一直制约着 IBE在 WSN等环境中的实际应用。因此,如何有效监督IBE的第三方密钥托管成为WSN加密研究的目标之一[3-4]。

针对IBE的密钥托管问题,HÖIBL M等人[5]提出了一种无证书的基于身份认证密钥管理协议,密钥参数由私钥产生中心 PKG(Private Key Generation)发放,两个用户利用得到的密钥参数相互签名认证协商会话密钥。LAI J等人[6]基于不使用双线性对的无证书公钥加密,提出了一种自我产生证书的公钥加密方案。很多签名方案为了解决key-escrow问题也采用无证书协议。CHOI K Y等人[7]提出一种无证书短签名方案,虽然利用多次哈希函数运算获得了较高的安全性,但计算开销较大。SHIM K[8]指出共谋攻击下的无证书协议需要考虑的问题,并认为Zhang-Zhang的无证书集成签名方案可能无法抵御包括PKG在内的共谋伪造签名攻击。除无证书的认证密钥协商协议外,一些研究试图通过基于证书的协议或其他方法解决key-escrow问题。LIBERT B等人[9]提出了一种具有跟踪机制的可追责基于身份加密(A-IBE),不需要分开PKG的权力也不需要证书,节省了交互次数。

[9]的方案利用广播加密达到抗选择密文攻击(CCA)安全,但在应用于追踪计算时开销较大,且签名密钥易泄露。本文结合参考文献[9]和[10]的方案,利用k重复(k-repetition)模式下的抗选择明文攻击安全的A-IBE和密钥安全的一次性强不可伪造签名,构建了一种IND-ID-CCA安全的无线传感器网络A-IBE。实验表明,本文方案以较小开销发现并追究PKG的不诚实行为,提高了网络的安全性。

1 背景知识

1.1 双线性组

定义1 双线性组产生器是一个概率多项式时间算法 PPT(Probabilistic Polynomial Time)G,输入为 λ∈N,输出元组(G,GT,e,p),满足如下条件。

(1)p 是一个素数,其中 2λ-1<p<2λ。

(2)G 和 GT是 p阶群。

(3)e:G×G→GT满足如下属性。

①e(ga,hb)=e(g,h)ab, 对 于 任 意 (g,h)∈G×G, 其中,a,b∈Z;

②e 是不可退化的,例如,存在 e(g,g)≠I,其中 g∈G,I为 GT中的单位元;

③存在一个有效的计算e的算法。

1.2 计算复杂性假设

Decision q-Augmented Bilinear Diffie-Hellman Exponent问题 (q-ABDHE):对 于 随 机 元 组 (g,h,α)∈G2×,给定 (g,gα,… ,g(αq),h,h(αq+2)),要 求 从 GT的 随 机 元 素 中 区 分出 e(g,h)h(αq+1)。

如果 d=d*,A返回 1,否则返回 0。对手 A的优势为:A(λ)=Pr[=1]。

如果对于任何以λ为输入的PPT算法A的优势是可忽略的,那么对于G,q-ABDHE问题假设成立。

2 方案描述

为描述方便,本文以层簇式网络[12]中的簇头为PKG与簇内节点进行密钥协商为例。下面给出本文方案的形式化描述。

首先给出A-IBEk方案。在下面的A-IBE方案描述中,加密和解密算法参照参考文献[11]中的算法。

Setup阶段: 输入安全参数 λ∈N,p 为素数,p>2λ,PKG 运行 G(λ),生成 p 阶的双线性组(G,GT,e,p)。 随机选择 h,g←RG 和 α←RZp*。 定义主密钥 msk=α,mpk=(g,g1=gα,h)。

Key generation阶段:节点和PKG按照下列步骤交互生成密钥。

(1)节 点 选 择 t0,θ←RZp*, 发 送 R=g-t0·(g1·g-ID)θ给 簇头。并给出(t0,θ)的交互式证据不可区分知识证明。

加密阶段:加密 m∈GT。簇头利用 mpk和 ID,选择s←RZp*,计算如下:

解 密 阶 段 : 节 点 输 入 C=(C1,C2,C3)和 dID=(d,tID),计算:m=C3·(e(C1,d)·Ct2ID)-1。

TraceD(mpk,dID,ε)阶段:执行跟踪算法。输入为对应于节点ID的私钥dID=(d,tID)和一个以概率ε成功解密的伪造解密器D,执行如下步骤。

(1)设置 ctr←0,重复下列的步骤 L=8λ/ε 次:

(a)随机选择 s,s′←RZp*满足 s≠s′, 设 C1=(g1,g-ID)s,C2=e(g,g)s′。

(b)随机给出信息 m∈GT,计算 C3=m·e(C1,d)·。

(c)对于 D 和(C1,C2,C3)。 如果 D 输出 m′∈GT,满足 m′=m,ctr自增 1。

(2)如果 ctr=0,判断 PKG伪造 D;否则,判断节点伪造D。

如果上面的A-IBE是安全的,那么可以验证,对于相同的输入,A-IBEk(重复 k次的A-IBE)也是安全的。

在给出A-IBEk后,假设存在一次性强不可伪造的签名方案 SS=(Gen,Sign,Ver), 下面结合 A-IBEk与 SS构建选择密文安全的A-IBEcca。

Setup阶段:mpk由基站按照A-IBE的算法生成。

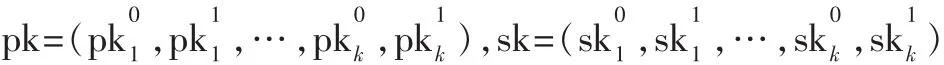

Key generation阶段:簇内的 2k个公钥 p,p,…,p,p同为 msk,私钥 s,s,…,sk,s由簇内节点的和作为输入,利用 A-IBE 的密钥产生算法与节点交互生成,其中a←RZ*p。设置并输出pk,sk如下:

(1)执行签名方案的密钥产生算法,得到签名密钥dsk和验证密钥vk。

注意,如果c′是一个无效的密文(例如,并不是所有的ci都能解密成同样的明文),那么当Deck输出⊥时,Deccca输出⊥。方案的密钥协商过程描述如图1所示。

图1 k重复可追责的基于身份加密的密钥协商流程

本文方案的 SS=(keyGen,Sign,Verify)参照参考文献[13]的一次性强不可伪造签名方案,描述如下。

Key generation阶段:随机选择g,h∈G和一个随机哈希函数 Hk的密钥 k∈K,K 为某一集合,Hk:{0,1}*→{0,1}n。 “||”为串联运算符。 运行 Key generation算法得到SK,PK。签名方案的公钥和私钥如下:

签名阶段:一个信息M∈{0,1}l的签名产生如下。

(1)选择一个随机组件 s∈Zp和随机数 r∈R,R为某一集合。

(2)设置 σ2←F2(r,SK)。

(3)计算 t←Hk(M||σ2)∈{0,1}n,Hk为基于离散对数的变色龙哈希函数,t为Zp中的元素。

(4)计算 m←gths∈G。

(5)计算 σ1←F1(m,r,SK),并输出签名 σ←(σ1,σ2,s)。

验证阶段:输入(PK,M,σ),信息 M 的签名 σ=(σ1,σ2,s),验证如下。

(1)计算 t′←Hk(M||σ2),t′为 Zp中的元素。

(2)计算 m′←gt′hs。

(3)输出 Verify(PK,m′,(σ1,σ2))。

上 面步骤中 ,F1(m,r,x)=r-1(m+xF2(r,x))modq,F2(r,x)=(grmodq)modq

其中,q为签名算法安全性证明中签名查询次数的上限。上面签名方案的Key generation按如下方法产生签名方案的私钥[14]:

节点 A拥有 SA可以计算 PB=Φ(idB)。 同样的,B拥有 SB可以计算 PA=Φ(idA)。 因此,A和 B都能计算 kA,B=e(SA,SB)=e(SB,SA)。 为了保证签名算法的一次性,假设存在安全信道,签名双方通过安全信道相互发送秘密参数s。

3 方案的安全性

参照参考文献[9]中的敌手安全模型证明本文方案的安全性。模型定义如下。

定义3 一个A-IBE方案被看作是安全的,如果PPT算法的对手在下列3个游戏中的优势是可忽略的。

(1)对于任何 PPT算法A,IND-ID-CCA游戏模型如下,其中λ∈N是安全参数。

Setup:输入 λ,挑战者输出 mpk,msk。

Phase 1:密钥查询。输入为对手A提供的ID,mpk,挑战者输出私钥dID。其中,ID≠ID*。

Phase 2:密文查询。输入为对手提供的(C,ID),挑战者输出明文。

挑战阶段:对手 A 产生(m0,m1,ID*),挑战者随机选择 d∈{0,1},加密信息 md,生成密文 C*。

Phase 3:对手A执行Phase 1和 Phase 2的查询,满足(C,ID)≠(C*,ID*)。

Guess:对手A给出 d的推测值。如果 d=1,则A返回1;否则返回0。A赢得游戏的优势为:

自适应选择身份模型下抗选择明文攻击(IND-ID-CPA)游戏模型的定义与上面的不同是对手A不执行密文查询。

(2)对于任何PPT算法 A,DishonestPKG-wBB游戏模型如下,其中λ∈N是安全参数。

Setup:输入为 λ,挑战者输出为 ID,mpk。

Key generation阶段:输入 mpk,ID,对手 A参与交互输出对应的dID,输出伪造解密器D。

跟踪阶段:挑战者随机生成明文,运行trace阶段的算法为:输入明文,mpk,dID,ID,输出密文。 令解密器 D解密trace输出密文,并返回明文。D以ε的概率解密出正确的明文。

判定阶段:如果判定用户伪造了解密器D,trace输出用户,返回 1;否则,trace输出 PKG,返回 0。

(3)对于任何 PPT算法 A,DishonestUser-ID-BB游戏模型如下,其中λ∈N是安全参数。

Setup:输入为 λ,挑战者输出为 msk,mpk。

Key generation阶段:对手 A输入 mpk,ID*。输出伪造 PKG生成的dID*,伪造解密器 D。

密钥查询:输入为对手A提供的ID,mpk。挑战者输出dID。

跟踪阶段:输入为mpk,dID*,ID*。挑战者随机生成明文m,运行trace算法,输出密文。令解密器D解密 trace输出密文,并返回明文。D以ε的概率解密出正确的明文。

如果判定 PKG伪造了解密器 D,trace输出 PKG,返回 1;否则返回 0。

在本文中,如果PPT的算法A以λ为输入,在上面3个游戏中的优势是可忽略的。则A-IBE分别被认为是IND-ID-CCA安全的,DishonestPKG-wBB安全的,DishonestUser-ID-BB安全的。同时具备上面3种安全属性的A-IBE被认为是安全的。

4 仿真实验及分析

将本文方案与 PEACE[3]和 GDC[4]进行比较。采用NS2仿真器,总数400个节点部署在350 m×350 m的检测区域,基站位于坐标(0,0)处,每个节点的通信半径为35 m,采用层簇式路由结构和参考文献[15]中的能耗模型。仿真设备为一台Intel I7 2.8 GHz处理器,4 GB内存的 PC。仿真实验中 A-IBEk的k取3,本文密钥大小为 160 bit,PEACE和 GDC的密钥长度为 80 bit。无线传感器网络密钥协商的开销主要为计算和通信两部分。通信开销指的是一次密钥协商的消息传送所消耗的能量。由于是多个方案多轮方案之间的比较且WSN的能耗集中在通信部分,所以,通信开销的意义比较大。计算开销是指节点密钥协商的计算能耗。

PEACE的方案将密钥参数分发的权力分为两部分,一部分在信任的第三方,一部分在组管理器。试图通过分散PKG权力的方法解决key-escrow问题。成员之间以及成员与组管理者之间的密钥协商需要频繁的签名认证。GDC为了解决key-escrow问题,通过安全信道发放含有签名的证书,证书的签名认证了CA的同时也含有一部分密钥协商参数。节点验证证书的签名后,将签名作为密钥协商的参数,同时,CA将另一部分密钥参数作为CA的公钥分发给所有节点。这种方案节省了节点与CA交互的次数,但密钥协商仍然需要逐对进行。

图2描述的是网络重复运行3种方案15次,某一节点在不同邻居节点数量下的能量消耗情况。如图2所示,PEACE为了解决PKG问题,将密钥协商参数分为两部分分发。每对节点的通信认证都需要单独的密钥对协商,因此需要的存储空间及计算量较大,计算过程也较复杂。密钥协商的频繁认证通信开销和较大的计算开销导致其能耗最多。GDC利用发放证书的方式分发密钥参数的秘密部分,广播发送密钥的公共部分,这种密钥协商方法虽然节省了交互的次数,但节点之间签名认证密钥协商的计算量较大且每跳都需要认证,能耗其次。本文方案相比GDC,依靠跟踪算法避免了节点间逐对协商密钥的通信开销。而且在密钥协商完成后,可以利用第一次加密的组件进行重复加密。虽然也使用每跳认证的方式,但签名方案的运算量较小且第一次签名以后可以只更新和密文相关的组件,因此能耗低于GDC。相比于PEACE,本文方案不需要为分开PKG的权限而将密钥参数分多次传送,因而节省了因PKG参与密钥协商产生的通信开销,能耗最少。

图2 3种方案在不同邻居节点数量下的能量消耗

图3为PKG分别以11种不同的概率恶意分发密钥导致无法协商密钥的节点数。3种方案在每种概率下分别重复运行 1 000 s。如图 3所示,PEACE和 GDC方案无法进行抵御恶意分发密钥协商参数的攻击。因为无法分辨恶意节点是普通节点还是PKG,所以,无法追究恶意节点伪造密钥的责任,导致被欺骗的节点数量较多。由于本文方案使用跟踪算法,在发现某一节点无法解密时,启动跟踪机制,不诚实发放密钥的PKG将会被有效地跟踪并被孤立,因此,被欺骗的节点数较少。

本文针对WSN基于身份加密的密钥托管问题,提出一种结合跟踪算法追究PKG恶意分发密钥行为的基于身份加密方案,并利用k重复算法和一次性强不可伪造签名方案达到了自适应选择身份模型下的抗选择密文攻击安全。因为密钥产生过程中的交互隐藏了用户密钥,所以使用了弱黑盒跟踪机制。与PEACE和GDC的仿真实验和分析,表明本文通过跟踪算法以较小的代价有效抑制了传感器网络IBE方案的PKG不诚实分发密钥的恶意行为。本文方案的抗选择密文攻击安全是建立在一次性强不可伪造签名和k重复算法基础上的,但也带来了相对较大的开销。因此如何在保证安全性的基础上,进一步减少开销是下一步的研究方向。

图3 3种方案在不同概率下被欺骗的节点数

参考文献

[1]JENNIFER Y,BISWANATH M,DIPAK G.Wireless sensor network survey[J].Computer Networks, 2008,52(12):2292-2330.

[2]BONEH D,FRANKLIN M.Identity based encryption from the Weil Pairing[J].SIAM Journal of Computing, 2003, 32(3): 586-615.

[3]REN K, YU S, LOU W, ZHANG Y.PEACE: A novel privacy-enhanced yetaccountable security framework for metropolitan wireless mesh networks[J].IEEE Transactions on Parallel and Distributed Systems, 2010, 21(2): 203-215.

[4]HARN L,REN J.Generalized digital certificate for user authentication and key establishment for secure communications[J].IEEE Transactions on Wireless Communications, 2011,10(7):2372-2379.

[5]HÖLBL M, WELZER T, BRUME B.An improved twoparty identity-based authenticated key agreement protocol using pairings[J].Journal of Computer and System Sciences,2012, 78(1): 142-150.

[6]LAI J, KOU W, CHEN K.Self-generated-certificate public key encryption without pairing and its application[J].Information Sciences, 2011, 181(11): 2422-2435.

[7]CHOI, K Y, PARK J H, LEE D H.A new provably secure certificateless short signature scheme[J].Computers&Mathematics with Applications, 2011,61(7):1760-1788.

[8]SHIM K.On the security ofa certificatelessaggregate signature scheme[J].IEEE Communications Letters, 2011,15(10):1136-1138.

[9]LIBERT B,VERGNAUD D.Towards practical black-box accountable authority IBE:weak black-box traceability with short ciphertexts and private keys[J].IEEE Transactions on Information Theory, 2011, 57(10): 7189-7204.

[10]DOTTLING N, DOWSLEY R, MULLER-QUADE J.Nascimento,A C A.A CCA2 secure variant of the McEliece cryptosystem[J].IEEE Transactions on Information Theory,2012, 58(10): 6672-6680.

[11]GENTRY C.Practical identity-based encryption without random oracles[C].LNCS 4004:Proceedings of 24th Annual International Conference on the Theory and Applications of Cryptographic Techniques, Berlin: Springer,2006:445-464.

[12]HEINZELMAN W B, CHANDRAKASAN A P,BALAKRISHNAN H.An application-specific protocol architecture for wireless microsensor networks[J].IEEE Transactions on Wireless Communications, 2002,1 (4):660-670.

[13]BONEH D, SHEN E, WATERS B.Strongly unforgeable signatures based on computational diffie-hellman[C].LNCS 3958: Proceedings of9th InternationalConference on Theory and Practice in Public-Key Cryptography, Berlin:Springer, 2006: 229-240.

[14]OLIVEIRA L B, ARANHA D F, CONRADO P L, et al.TinyPBC:pairings for authenticated identity-based noninteractive key distribution in sensor networks[J].Computer Communications, 2011, 34(3): 485-493.

[15]CHEN Y,ZHAO Q,KRISHNAMURTHY V.Transmission scheduling for optimizing sensor network lifetime:a stochastic shortestpath approach[J].IEEE Transaction on Signal Processing, 2007, 55(5): 2294-2309.