通用可组合认证密钥交换协议

张紫楠,郭渊博,杨奎武,黄惠新,杨占海

(1.中国人民解放军66029部队,内蒙古苏尼特右旗 011200;2.解放军信息工程大学密码工程学院,河南郑州 450000;3.中国人民解放军92762部队,福建厦门 361000)

通用可组合认证密钥交换协议

张紫楠1,郭渊博2,杨奎武2,黄惠新3,杨占海1

(1.中国人民解放军66029部队,内蒙古苏尼特右旗 011200;2.解放军信息工程大学密码工程学院,河南郑州 450000;3.中国人民解放军92762部队,福建厦门 361000)

物理不可克隆函数是指对一个物理实体输入一个激励,利用其不可避免的内在物理构造的随机差异输出一个不可预测的响应.针对传感器节点的计算、存储和通信能力有限等问题,基于物理不可克隆函数提出物理不可克隆函数系统的概念,并在此基础上提出一个新的用于无线传感器网络的认证密钥交换协议,最后在通用可组合框架内给出新协议抵抗静态敌手的安全性证明.相比于传统基于公钥加密的认证密钥交换协议,新协议不使用任何可计算的假设,而是基于物理不可克隆函数系统的安全属性实现,因此在很大程度上减少了计算和通信开销.该协议涉及较少的交互次数,认证协议计算仅仅需要散列函数、对称加密和物理不可克隆函数系统.

认证密钥交换;物理不可克隆函数;物理不可克隆函数系统;通用可组合框架

无线传感器网络通常需要部署在开放甚至不友好的环境中(如野外和战场),并且它所监测的信息往往具有隐私性和敏感性.因此,必要的安全机制对于无线传感器网络来说至关重要.由于传感器节点的计算、存储和通信能力有限,在这种网络中提供安全保障要比传统网络困难得多,故所采用的安全机制应尽可能少地占用计算、存储和通信资源.目前已有的大部分基于公钥密码体制的安全机制,由于复杂度和成本过高,不能直接应用在无线传感器网络之中.

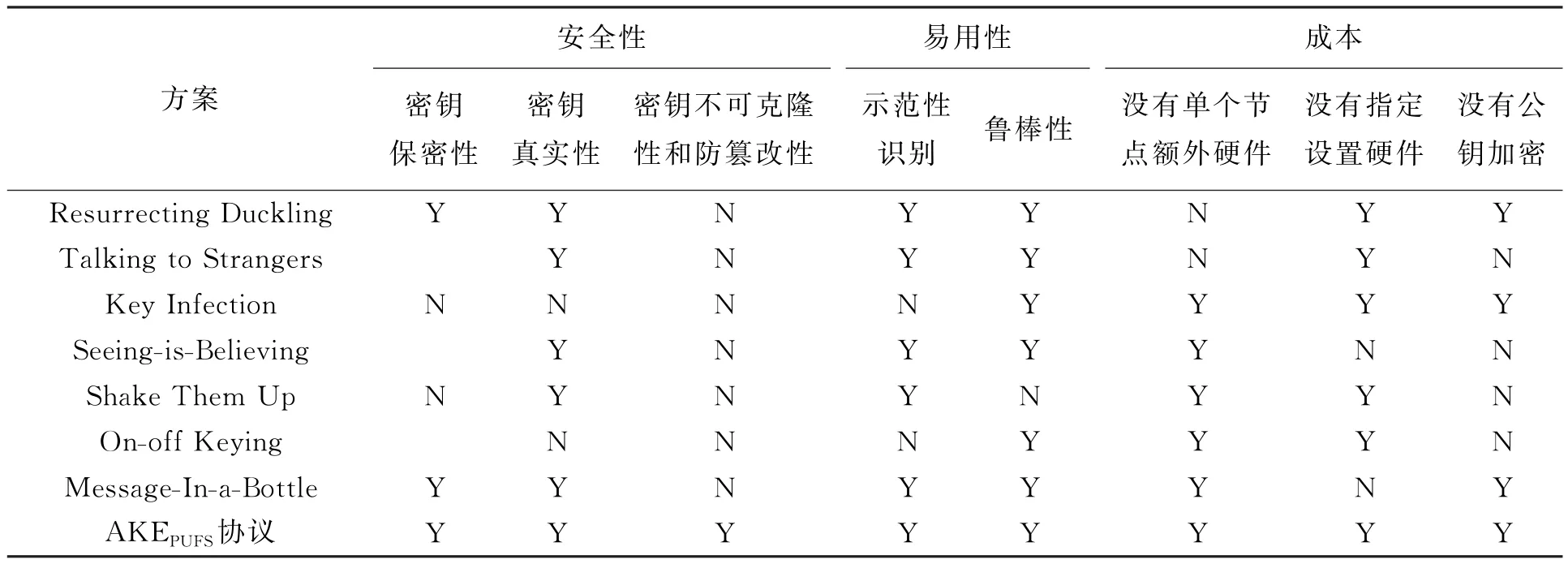

目前提出的大部分无线传感器网络密钥交换方案在各种安全性、易用性和成本等方面表现不同.例如, SPINS、LEAP、Transitory Master Key和Random Key Pre-Distributions等方案都假设初始密钥是基于一个未指定的安全机制被预置在传感器节点上,它的缺点是存储开销比较大,并不适合资源有限的传感器节点.而MIB[1],Resurrecting Ducking、Talking to Strangers、Seeing-is-Believing、On-off Keying、Key Infection和Shake Them Up等方案的缺点是需要额外的硬件设备或需要相对高成本的公钥加密技术,甚至一些方案都没能实现密钥的保密性和真实性.

基于物理不可克隆函数(Physical Unclonable Function,PUF),笔者提出一个新的适用于无线传感器网络的认证密钥交换协议(PUFS based AKE,简称AKEPUFS协议).物理不可克隆函数主要利用硬件内不可避免的构造差异实现不可克隆的激励相应行为,它最主要的优势是这种不能被克隆的激励响应行为可以实现一些与传统公钥加密一样的功能,但是却大大减少了计算、存储和通信开销.

新的AKEPUFS协议同以往方案相比具有如下功能和特点:AKEPUFS协议不在传感器节点上预置一个初始密钥,有效地节省了传感器节点的存储开销.AKEPUFS协议不使用任何可计算的假设,而是基于物理不可克隆函数系统的安全属性实现.相比于传统的公钥加密方案,这大大减少了计算和通信开销.AKEPUFS协议通过物理不可克隆函数系统防止协议发送者和接收者之间的恶意行为,如物理不可克隆函数的防篡改属性可以保证敌手恶意篡改传感器节点之后不能实现认证密钥交换.协议的交互简单,具有良好的计算效率.协议满足通用可组合特性.

基于物理不可克隆函数提出一个物理不可克隆函数系统(PUFS),使得其具有传播域广、提取独立和鲁棒等属性.基于物理不可克隆函数系统,提出一个新的认证密钥交换协议.为了使得协议能够更好地实现通用可组合(UC)安全性,讨论了AKEPUFS协议在通用可组合框架[2-3]内的安全性,并给出协议抵抗静态敌手的一个安全性证明.

1 物理不可克隆函数系统

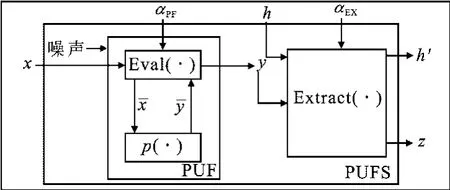

自从Pappu[4]提出物理不可克隆函数以来,凭借其具有不可克隆等良好的性质而受到广泛的关注,并逐渐成为硬件安全领域研究中的一个热门话题.但是在实际中,物理不可克隆函数的激励响应行为会受到噪音的影响,即给定相同的激励,物理不可克隆函数可能产生出“略有不同”的响应.这些“略有不同”的响应是相似的,可以通过在提取算法中设置阈值来消除噪音的影响[5-6].所以,笔者在物理不可克隆函数中加入一个提取算法来实现一个物理不可克隆函数系统(PUFS),如图1所示,使得其具有传播域广、提取独立、鲁棒和防篡改等属性.

1.1 物理不可克隆函数(PUF)

图1 物理不可克隆函数系统框架

物理不可克隆函数是物理不可克隆函数系统最主要的组件,它是指对一个物理实体输入一个激励,利用其不可避免的内在物理构造的随机差异输出一个不可预测的响应[7-11].也就是说,在理想情况下,对于一个确定的物理不可克隆函数输入相同的激励,它会输出相同的响应,并且这个响应是物理不可克隆的.

物理不可克隆函数主要包括一个物理组件p(·)和一个评估过程Eval(·).物理组件p是纯硬件实现的一部分,给定一个激励信号,它会利用生产制造变化的不同,输出一个响应信号.而评估过程Eval(·)的作用是将物理信号转换成数字信号.所以,物理不可克隆函数的激励 响应行为主要依赖于物理组件p的属性、不可控的随机噪声(例如热噪声)和物理不可克隆函数制造商选择的一个评估参数αPF(例如量化因子).也就是说,如果3个因素中有一个发生变化,物理不可克隆函数的激励 响应行为会表现出完全不同的结果.例如,如果对于不同的物理组件p,即使给定相同的激励,物理不可克隆函数也会产生出不同的响应.

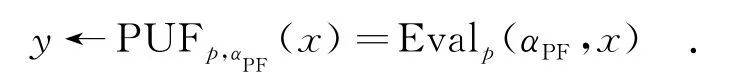

定义1一个物理不可克隆函数是一个概率过程,即PUFp,αPF:x→y,其中,x表示激励集合,y表示响应集合.

定义2在内部,一个物理不可克隆函数是一个物理组件p和评估过程Eval的结合,即

1.2 物理不可克隆函数系统框架

物理不可克隆函数系统[12]主要包括一个物理不可克隆函数和一个提取算法(例如Dodis等[5]提出的模糊提取算法).这里引入提取算法的目的有两个:一是通过提取算法设置阈值,消除噪音的影响;二是通过提取算法使得响应具有高不相关性并使响应均匀分布.它利用辅助数据h在两个不同模式中执行,即设置模式和重建模式.

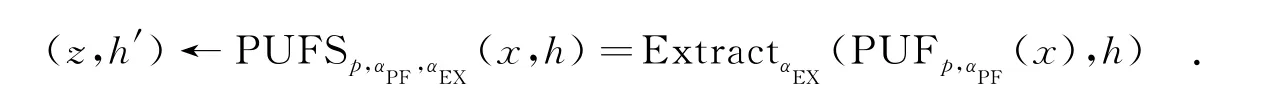

定义3一个物理不可克隆函数系统是一个概率过程,即

其中,x表示激励集合,h表示辅助数据集合,ε表示空字符串,z表示输出集合.当h=ε时,表示提取算法Extract在设置模式下生成一个新的辅助数据h;当h≠ε时,表示提取算法Extract在重建模式下利用激励x和辅助数据h来重建输出z.

定义4在内部,一个物理不可克隆函数系统是一个物理不可克隆函数和一个提取算法Extract的结合,即

结论1根据对应于物理不可克隆函数的提取算法的性质,一个物理不可克隆函数系统具有如下属性:

(1)广传播域属性.广传播域属性是在多项式时间内对于有限数量的激励x1,…,xn,与xk的距离小于dmin的一个随机选择的激励xk是可以忽略不计的.其中dmin是最小的汉明距离.

(2)提取独立属性.对于所有的激励x1,…,xn,用一个d(xk,x)>dmin的激励x来评估物理不可克隆函数系统,那么提取算法会得出一个几乎平均的值z.

(3)鲁棒属性.提取算法设置阈值消除噪音的影响,即如果用激励x评估物理不可克隆函数两次得到y和y′,那么提取算法返回相同的输出z,即(z,h)←和(z,h)←

(4)防篡改属性.任何篡改物理不可克隆函数硬件的行为将使得篡改后的PUF′在本质上和PUF的行为完全不同.这是由物理不可克隆函数的物理构造决定的.

2 AKEPUFS协议

基于物理不可克隆函数系统,笔者提出一个新的认证密钥部署协议.物理不可克隆函数系统不可克隆的激励响应行为以及它的广传播、提取独立和鲁棒等属性,使得协议可以完整地实现认证密钥交换协议的基本功能.

2.1 安全性需求

一个客户装载一个新的传感器节点,并使用无线通信信道在未初始化的节点和无线基站之间设置一个共享秘密.在文献[1]中,Kuo等提供了解决这个问题的一系列属性:

(1)密钥保密性.攻击者可以以忽略不计的概率妥协节点和基站之间的共享秘密.

(2)密钥真实性.一个未初始化的节点接收到的密钥是基站初始发送的密钥,而不是来自一个敌手的密钥.

(3)前向保密性.妥协一个节点并不妥协之前部署在节点上的密钥.

(4)密钥不可克隆和防篡改属性.敌手可以以忽略不计的概率克隆和篡改节点与基站之间的共享秘密.

(5)示范性识别.用户物理地处理设备使得他们确定哪个设备正在进行通信.

(6)鲁棒性.系统应该围绕用户进行设计并用于普通用户(不是专业加密者或安全工程师).此外,一个用户错误不应该导致密钥的妥协.

(7)成本.提出的解决方案不应该增加传感器节点和/或网络的成本.

(8)没有公钥加密.一般情况下,公共密钥(PK)加密实现相对于程序空间来说更加昂贵并且相对于硬件水平上实现更加慢速.此外,公共密钥加密使节点容易受到能量拒绝服务(DOS)攻击.

假设可以信任安装人员并且可以按照指示完成简单的操作.同样,假设一旦已成功共享一个密钥,节点将使用安全的通信协议.在笔者设计的方案中,假设物理不可克隆函数在传感器节点中具有其相应的安全属性(如1.2节).由于物理不可克隆函数典型的物理不可克隆函数电路是在硅器件上实现的,如文献[13-14],所以并不需要增加节点的成本.

2.2 AKEPUFS协议

新协议有3个不同的参与方:

(ⅰ)基站(S).控制整个网络并有一个常规PC的能力.它具有一定的数据存储能力.

(ⅱ)传感器节点(M).它与基站共享一个秘密.一旦节点被供电或重置时,它就进入一个未初始化的状态,然后当节点接收到正确的密钥时,它就变化到一个初始化状态.最后,如果密钥交换失败,则节点进入拒绝状态而没有与基站共享一个有效的密钥.

(ⅲ)用户(U).它要执行密钥交换.

对于每一个新的节点M,遵循以下步骤.

步骤1 设置阶段.

(1)给定基站S一个具有物理不可克隆函数系统的传感器节点M,则物理不可克隆函数系统相应的评估参数和提取参数是确定的值.基站S从{0,1}λ中随机选择λ长度的激励xk,其中1≤k≤N.然后对传感器节点M中的物理不可克隆函数计算yk←Evalp(αPF,xk).接下来,利用相应的提取算法在设置阶段计算得到(zk,hk)←(yk,ε).最后基站S把这N对(xk,yk,zk,hk)存储到一个数据表L中.

(2)基站S把这个具有物理不可克隆函数系统的传感器节点投放到具体的用户环境中.此时,可以假定传感器节点M仍然具有这个固定提取参数的提取算法.

步骤2 密钥建立阶段.

(1)一旦用户打开传感器节点,那么节点就进入一个未初始化的状态,然后通过无线通道向基站发送h (ID)请求密钥部署.

(2)基站S查找到对应于ID的数据表L,然后从L中随机选择一个元组(xk,yk,zk,hk).这个元组在本次协议执行结束后删除.其中1≤k≤N.

(3)基站计算zk的一个哈希函数h(zk),并对随机数r用协商好的加密算法加密Enzk(r).然后将这个元组(xk,hk,h(zk),Enzk(r))通过无线通道发送给传感器节点M.

(4)传感器节点M首先利用激励xk和hk查询物理不可克隆函数系统,得到y′k←Evalp(αPF,xk)和z′k←(y′k,hk),然后计算哈希函数h(z′k),验证h(z′k)与h(zk)是否相等.若相等,则验证了基站S;若不等,则终止.

(5)传感器节点M首先利用z′k解密Enzk(r)得到r′,然后传感器节点M发送r′到基站S.

(6)基站S验证r′和r是否相等.若相等,则验证传感器节点M,并且两方建立了共同的密钥zk;若不等,则终止.

3 通用可组合框架下的AKEPUFS协议

笔者的目标是设计一个认证密钥交换协议[15].该协议将作为应用中使用的子协议,或者和其他应用复合使用的协议.同时,设计一个只需要分析一次就可以广泛应用的协议.为了实现这个目标,引入一个特殊的方法——通用可组合(UniversallyComposable,UC)框架[2-3].

3.1 通用可组合框架

粗略地说,通用可组合框架定义了两种协议运行模型:现实世界模型和理想世界模型.模型中的参与方都被抽象化为概率多项式时间交互式图灵机.

现实世界模型主要涉及3类抽象的参与方:被分析的协议π;协议运行环境Z,主要用于模型化系统中除被分析的协议之外的其他协议;现实攻击者A,用来攻击协议消息和腐化协议参与方.理想世界模型中主要涉及的参与方包括环境Z、理想攻击者¯A控制的仿真器Sim以及理想功能F.其中,理想功能F模型化了密码学任务所应该实现的功能和可以允许的信息泄露,它可以通过虚拟用户与环境进行交互;理想攻击者¯A控制的仿真器Sim模型化了针对理想功能的特殊攻击者,它只能与理想功能进行交互,而不能与虚拟用户进行交互,这从形式上保证了理想世界模型中协议的安全性.最后,通过协议仿真保证现实世界模型中的协议具有和理想世界模型中的协议相同的功能,给出现实协议安全性的定义.

给定协议π以及理想功能F,如果对任意的攻击者A,都存在仿真器Sim,使得对拥有任意输入的任何环境Z,在和攻击者A以及协议π交互后的概率分布与在和攻击者¯A控制的仿真器Sim以及理想功能F交互后的概率分布是计算不可区分的,则称协议π通用可组合实现了理想功能F.

3.2 密钥交换理想功能

认证密钥交换理想功能FAKE的主要想法如下:如果双方是诚实的,功能提供它们一个共同的随机值,而这个随机值对于敌手是不可见的.如果其中的一个是腐化的,敌手完全掌握了会话密钥,所以建模一个腐化的参与方.密钥交换理想功能FAKE如下所示.

(1)每当从Pi接收到消息(establish,ID,ssid,Pi,Pj),则Fke存储消息(establish,ID,ssid,Pi,Pj)(并且拒绝建立如果已经有一个消息(establish,ID,ssid,Pj,Pi)或者(establish,ID,ssid,Pi,Pj)),并且Fke发送(establish,ID,ssid,Pi,Pj)到仿真器Sim.如果两个用户都是诚实的,则从{0,1}λ中选择一个随机值k并存储消息(send,ID,ssid,k,Pi)和(send,ID,ssid,k,Pj).

(2)每当从S接收到消息(choice,ID,ssid,Pi,Pj,k),则Fke检查是否有一个消息(establish,ID,ssid, Pi,Pj)或者一个消息(establish,ID,ssid,Pj,Pi)并且是否至少有一个用户Pi和Pj是腐化的.如果是,则存储消息(send,ID,ssid,k,Pi)和(send,ID,ssid,k,Pj).

(3)每当从S接收到消息(send,ID,ssid,Pi),则Fke检查是否有一个元组(send,ID,ssid,k,Pi)已经存储.如果是,发送(send,ID,ssid,k,Pi)到Pi并且删除消息(send,ID,ssid,k,Pi);否则,什么也不做.

3.3 安全性证明

笔者提出的密钥交换协议如下:在一个注册阶段,一个基站S得到一个物理不可克隆函数,对于一个集合随机选择的激励测量物理不可克隆函数得到相应的响应,并通过模糊提取算法得到秘密zk.然后基站发送具有物理不可克隆函数的传感器节点到用户.完成注册阶段后,用户发送密钥交换请求,然后基站广播一个随机选择的激励xk以及它的辅助数据hk和相应的认证数据到用户.用户和基站在通过相互认证之后,得到共享的密钥zk.

定理1假设物理不可克隆函数系统是一个物理不可克隆函数系统,那么物理不可克隆函数系统认证密钥交换协议在静态敌方存在的情况下,通用可组合安全地实现了理想功能FAKE.证明 由于只考虑静态的腐化,所以可以利用腐化的一方来区分仿真. (1)仿真Pi和Pj都诚实的情况.

每当功能Fke第1次发送消息(establish,ID,ssid,Pi,Pj)时,S初始化一个物理不可克隆函数,并用N随机激励x1,…,xN查询它来获得响应y1,…,yN.然后计算(zk,hk)←(yk,ε),并存储所有的元组(xk,yk,zk,hk)在一个列表L中.仿真器Sim然后模拟一个handoverPUF并让敌手查询物理不可克隆函数,直到敌手终止过渡阶段.S继续第1会话的模拟.设置阶段模拟结束.

每当接收一个消息(establish,ID,ssid,Pi,Pj),仿真器Sim发送(send,ID,ssid,Pi)到FAKE.

(2)用户Pj被腐化的情况.

在设置阶段的模拟和诚实的情况一样.当收到一个消息(establish,ID,ssid,Pi,Pj),仿真器Sim输入(choice,ID,ssid,Pi,Pj,zk)到FAKE.然后S被再次激活并输入(send,ID,ssid,Pi)到FAKE.

(3)发送者Pi被腐化的情况.

S允许恶意用户Pi来实例化一个任意数量的物理不可克隆函数.接收者只能接受一个单一的handoverPUF.当一个敌手通过认证发送(ID,ssid,(xk,hk))到Pj,然后S评估物理不可克隆函数对于xk来获得响应yk,并且计算zk←(yk,hk).S让腐化虚拟用户Pi输入消息(establish,ID,ssid,Pi, Pj)到FAKE的输入带上并且随后传送消息(choice,ID,ssid,Pi,Pj,zk)和(send,ID,ssid,Pj)到FAKE.

模拟分析:由于系统的广传播域属性,是以压倒性的概率,敌手对于激励xk没有比dmin更近的距离查询物理不可克隆函数.又由于响应独立性,消息(xk,hk)是对zk静态独立的.因此,模拟是完美的.

4 相关工作比较

目前提出的一些方案在各种安全性、易用性和成本等方面表现不同,如表1所示.

表1 AKEPUFS协议与其他协议的比较

Resurrecting Duckling是使用一个不同频道信号传输通道物理接触的方法来安全地共享一个密钥.如果认为直接接触通道安全,则这种方法可以安全地在设备之间共享一个密钥.它也给出了示范性识别和鲁棒性.然而,它的主要缺点是需要每个节点额外的硬件通过一个物理接触实现信息交换.另一个不同频道信号传输方法是Talking to Strangers,它利用一个位置有限的通道(如红外线或音频)来设置一个公钥.这种方法同样不符合成本属性,因为需要每个传感器节点有额外的专用硬件用于通信和使用公钥加密.

Seeing-is-Believing方法是使用一个公钥编码作为二维条码建立密钥.不像Talking to Strangers,Seeing-is-Believing是只需要配备一个相机或条形码阅读器的单一专门设置硬件.但是,它在传感器节点上确实需要执行昂贵的公钥加密.Shake Them Up方案是通过在每个手中握住一个节点并摇晃他们来在节点中设立密钥.节点交换相同的数据包,因此,攻击者无法区分消息发送是来自设备还是来自相同的无线通道的传输.为了避免攻击者空间区分基于能量的来源,设备在通信过程中一起动摇.然而,由于固定无线电指纹,这种做法不是充分安全的.虽然它提供物理识别设备,但是,如果用户不充分摇动,则密钥也可能受到妥协.

On-off Keying技术利用射频信号的存在或不存在来分别编码1或0.假设攻击者只能修改一个0(射频信号不存在),到射频信号后为1,那么该消息仍然可以通过适当编码被认证.真实性不能完全保证,因为该方案的作者没有指定设备怎样知道1和0的真实级别.该方案还要求使用公钥加密技术,并缺乏设备的一个物理示范性识别哪个密钥是共享的.Key Infection是一个简单和具有有效成本的方案,因为其假设在密钥共享的时刻,攻击者是不存在的.因此,传输密钥打破了安全性和真实性,因为密钥交换也可以由一个敌手执行.显然,这样的方案和安全模型相矛盾,因为它假设攻击者在攻击之前存在,而在密钥设置期间和之后不存在.

在笔者的方案中,除了具有一些共同的属性之外,物理不可克隆函数系统提供了另一种类型的安全保证,即不可克隆性和防篡改性.这些属性是只适用于基于物理不可克隆函数系统的解决方案.通过比较笔者提出的协议与其他协议的通信轮数可以看出,笔者提出的协议还提供了协议的简化.同时,由于物理不可克隆函数也没有利用任何专门设置的硬件,所以肯定会降低成本.

5 总 结

首先讨论了物理不可克隆函数系统的一般框架、定义及其属性,然后基于这个框架,提出了一个新的认证密钥交换协议.与以往方案不同的是,笔者提出的协议不使用任何可计算的假设,而是基于物理不可克隆函数系统的安全属性实现,这大大减少了协议的计算和通信开销.最后在通用可组合框架内详细讨论了这个协议,并给出相应的安全性证明.

[1]Kuo C,Luk M,Negi R,et al.Message-in-a-bottle:User-friendly and Security Key Deployment for Sensor Nodes[C]// International Conference on Embedded Networked Sensor Systems-Sensys.New York:ACM,2007:233-246.

[2]Canetti R.Universally Composable Security:a New Paradigm for Cryptographic Protocols[C]//Proceedings of the 42nd IEEE Symposium on the FOCS.New York:IEEE Computer Society Press,2001:136-145.

[3]Canetti R,Herzog J.Universally Composable Symbolic Security Analysis[J].Journal of Cryptology,2011,24(1):83-147.

[4]Pappu R S.Physical One-Way Functions[D].Massachusetts:Massachusetts Institute of Technology,2001.

[5]Dodis Y,Ostrovsky R,Reyzin L,et al.Fuzzy Extractors:How to Generate Strong Keys from Biometrics and Other Noisy Data[J].SIAM Journal of Computing,2008,38(1):97-139.

[6]Duan Xiaoyi,Li Xiuying.Security of a New Password Authentication Scheme Using Fuzzy Extractor with Smart Card [C]//IEEE 3rd International Conference on Communication Software and Networks.Piscataway:IEEE,2011:282-284.

[7]Ju J,Plusquellic J,Chakraborty R,et al.Bit String Analysis of Physical Unclonable Functions Based on Resistance Variations in Metals and Transistors[C]//IEEE International Symposium on Hardware-Oriented Security and Trust. Piscataway:IEEE,2012:13-20.

[8]Stanzione S,Puntin D,Iannaccone G.CMOS Silicon Physical Unclonable Functions Based on Intrinsic Process Variability[J].IEEE Journal of Solid-State Circuits,2011,46(6):1456-1463.

[9]Lahiri D K,Maloney B,Rogers J T,et al.PuF,An Antimetastatic and Developmental Signaling Protein,Interacts with the Alzheimer’s Amyloid-βPrecursor Protein via a Tissue-specific Proximal Regulatory Element(PRE)[J].BMC Genomics,2013,14(1):68.

[10]Friend K,Campbell Z T,Cooke A,et al.A Conserved PUF-Ago-eEF1A Complex Attenuates Translation Elongation [J].Nature Structural&Molecular Biology,2012,19(2):176-183.

[11]Qiu C,Kershner A,Wang Y,et al.Divergence of Pumilio/fem-3 m RNA Binding Factor(PUF)Protein Specificity through Variations in an RNA-binding Pocket[J].Journal of Biological Chemistry,2012,287(9):6949-6957.

[12]Katzenbeisser S,Kocabas,V,et al.PUFs:Myth,Fact or Busted?A Security Evaluation of Physically Unclonable Functions(PUFs)Cast in Silicon(Extended Version)[C]//Lecture Notes in Computer Science.Heidelberg: Springer Verlag,2012:283-301.

[13]Hori Y,Kang H,Katashita T.Pseudo-LFSR PUF:A Compact,Efficient and Reliable Physical Unclonable Function [C]//International Conference on Reconfigurable Computing and FPGAs.Piscataway:IEEE,2011:223-228.

[14]Maiti A,McDougall L,Schaumont P.The Impact of Aging on an FPGA-based Physical Unclonable Function[C]// International Conference on Field Programmable Logic and Applications.Piscataway:IEEE,2011:151-156.

[15]彭清泉,裴庆祺,杨超,等.通用可组合安全的Internet密钥交换协议[J].西安电子科技大学学报,2009,36(4):714-720.

Peng Qingquan,Pei Qingqi,Yang Chao,et al.Universally Composable Secure Internet Key Exchange Protocol[J]. Journal of Xidian University,2009,36(4):714-720.

(编辑:郭 华)

Universally composable security authenticated key exchange protocol

ZH ANG Zinan1,GUO Yuanbo2,YANG Kuiwu2, HUANG Huixin3,YANG Zhanhai1

(1.PLA Unit 66029,Sunite 011200,China;2.Inst.of Cryptography Eng.,PLA Information Engineering University,Zhengzhou 450000,China;3.PLA Unit 92762,Xiamen 361000,China)

The Physical Unclonable Function(PUF)is a physical unclonable process function which refers to inputing a challenge to a physical entity,which uses its inevitable changes in the physical details to output a random unpredictable response.To solve the issue of the limited computing,storage and communication capabilities of sensor nodes,according to the analysis of the PUF,a physical unclonable function system (PUFS)framework is defined,and based on this framework,a new Key Exchange protocol is proposed. Finally,a security analysis of our PKE protocol in the universally composable(UC)framework is given in detail.Compared to the traditional public key encryption KE scheme,the PKE protocol does not use any computational assumptions but rather the secure property of the PUFS,and thus our scheme needs less computation and communication cost.

authenticated key exchange;physical unclonable function;physical unclonable function system;universally composable framework

TP393

A

1001-2400(2014)05-0185-07

2013-07-01< class="emphasis_bold">网络出版时间:

时间:2014-01-12

国家部委基金资助项目(9140C130103120C13062)

张紫楠(1987-),男,硕士,E-mail:zzn20063063@126.com.

http://www.cnki.net/kcms/doi/10.3969/j.issn.1001-2400.2014.05.031.html

10.3969/j.issn.1001-2400.2014.05.031