手机病毒在蓝牙网络中传播的SIRD模型

房庆祥,贾 颖

(中国计量学院理学院,浙江杭州310018)

2004年6月出现的Cabir蠕虫病毒被认为是第一例真正意义上的手机病毒[1]。该病毒采用点对点的蓝牙无线传输技术进行传播,主要感染拥有蓝牙功能的智能手机。到2005年3月,Cabir病毒蔓延到全世界20多个国家,出现了至少15个变种。研究报告[2]显示,蓝牙技术在智能手机中的应用最为广泛。目前,蓝牙已成为手机病毒传播的重要方式之一,蓝牙病毒大有蔓延之势。病毒感染手机后不但会破坏手机的内部系统,而且还会恶意扣费,消耗手机资源,影响使用,最严重的是会窃取手机中的隐私数据或者把手机变成一个窃听器。因此有必要建立适用于蓝牙网络中手机病毒传播的数学模型来预测手机病毒的发展趋势,以便更好地建立防治措施。

目前,国内外对移动环境下智能手机蓝牙病毒的研究尚处于起步阶段。文献[3]在一个真实的环境中,通过探测手机等无线设备,研究了蠕虫在蓝牙环境下传播的可行性和传播动力学特性。美国东北大学复杂网络研究中心主任艾伯特拉斯洛·巴拉巴斯教授与其合作者对各种潜在的蓝牙和彩信病毒进行了追踪并预言,当某种手机操作系统的智能手机市场份额超过10%后,这些病毒将成为真正的威胁[4]。文献[5]对蓝牙环境下的手机病毒传播的每个细节(如邻居节点数量、搜索能力、回应的节点数等)进行了分析并分别用数学模型进行描述,所得结果在洛杉矶手机病毒传播的预测中得到成功应用。文献[6]针对蓝牙网络中的蠕虫病毒传播,提出一种具有可变感染率的SIRQD模型,并改进了节点平均度的计算方法。文献[7]综合考虑了手机病毒的传播方式,建立了基于免疫率和病毒变异率的SEIR模型,并详细讨论了免疫率、病毒的变异率等因素对病毒传播的影响。文献[8]根据蓝牙网络簇的特点,建立了微分方程模型,讨论了信号半径、分布密度和手机移动速度等5个因素对病毒传播的影响,并给出了手机病毒防治的措施。文献[9]根据人类运动的行为模式,给出了移动环境下手机节点平均度的计算方法,并结合渗流理论分析了病毒大爆发的可能性。

笔者在文献[6]的基础上,考虑病毒变异因素对病毒传播过程的影响,基于小世界网络模型和生物传染病微分方程模型,建立SIRD模型,并讨论各参数对病毒传播过程的影响情况。

1 SIRD模型

蓝牙是无线数据和语音传输的开放式标准,是对数据进行无线传输的最常用方式。它是一种支持设备短距离通信的无线电技术,拥有统一的架构且全球通用。手机蓝牙的通信距离大约在30 m以内,当病毒感染手机后会自动搜索附近的蓝牙信号并自动与之建立连接,形成一个微型网络。手机病毒在蓝牙网络中的传播有以下特点:①蓝牙的信号覆盖范围有限;②蓝牙终端设备(手机)具有移动性;③病毒成功复制自己到另一台手机需要一定的时间;④蓝牙病毒会不停地通过已感染的手机搜索附近可见的蓝牙信号,因而导致已感染病毒的手机耗电量会急剧增加,以至于电量耗尽而暂时不能传播病毒;⑤蓝牙网络是在各自蓝牙信号覆盖范围内自动建立的,人多与人少的地方所建立的网络复杂度不同;⑥蓝牙网络可以抽象为小世界网络。

为了简化问题,做如下假设:①网络中的节点要么静止,要么做匀速运动;②网络中各主机同质,即感染概率、清除概率、暂时断电概率和恢复概率对所有系统内的主机都统一适用;③系统内暂时只流行一种病毒,不考虑多种恶意代码传播的情况。

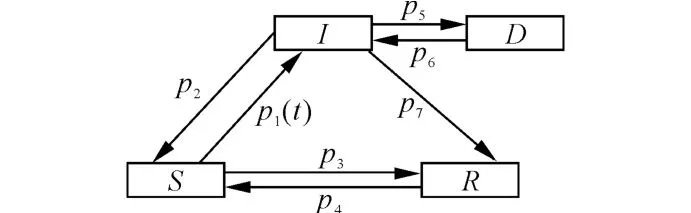

根据手机蓝牙病毒的特点,把手机分为4类,分别为:①感染类I。该类手机已经被病毒感染,并具备感染其他节点的能力,在t时刻其数量记为I(t);②易感染类S。该类手机目前未被病毒感染,但具有一定的被感染可能性,在t时刻其数量记为S(t);③免疫类R。该类手机因为升级系统或安装杀毒软件而对病毒具有免疫能力,在t时刻其数量记为R(t);④暂时休眠类D。该类是已感染病毒手机中,因为电量耗尽而暂时不具备感染能力的手机,但当用户充电后又会进入到感染类,在t时刻其数量记为D(t)。状态转移情况如图1所示。

图1 SIRD模型状态转移示意图

在图1中,①p1(t)为感染率。一方面,根据蓝牙病毒的传播特性,随着网络内易感染类S逐渐减少,已感染病毒手机搜索设备时会越来越多地出现多个被感染手机同时扫描并传染同一个易感染手机、扫描到大量已感染手机等情况,这都属于无效扫描,因此感染率会随着已感染手机数目的逐渐增多而降低。另一方面,随着蓝牙病毒逐渐增多,易感染手机用户会提高警惕性。因此,感染率是随时间而变化的;②对于已感染手机,一部分用户使用杀毒软件并进行系统升级或打补丁使手机进入免疫类R,也有一部分用户只进行杀毒而没有进行系统升级或打补丁,使手机进入易感类S。由I类进入S类、R类的概率分别为p2和p7;③p3为主动升级防御系统的概率,p4为免疫类手机中由于病毒变异而杀毒软件还没有拦截该变种的能力或者手机使用者没有及时更新病毒库,而使节点又重新成为易感染类手机的概率;④p5和p6分别表示感染类手机进入休眠类和休眠类手机进入感染类的概率。

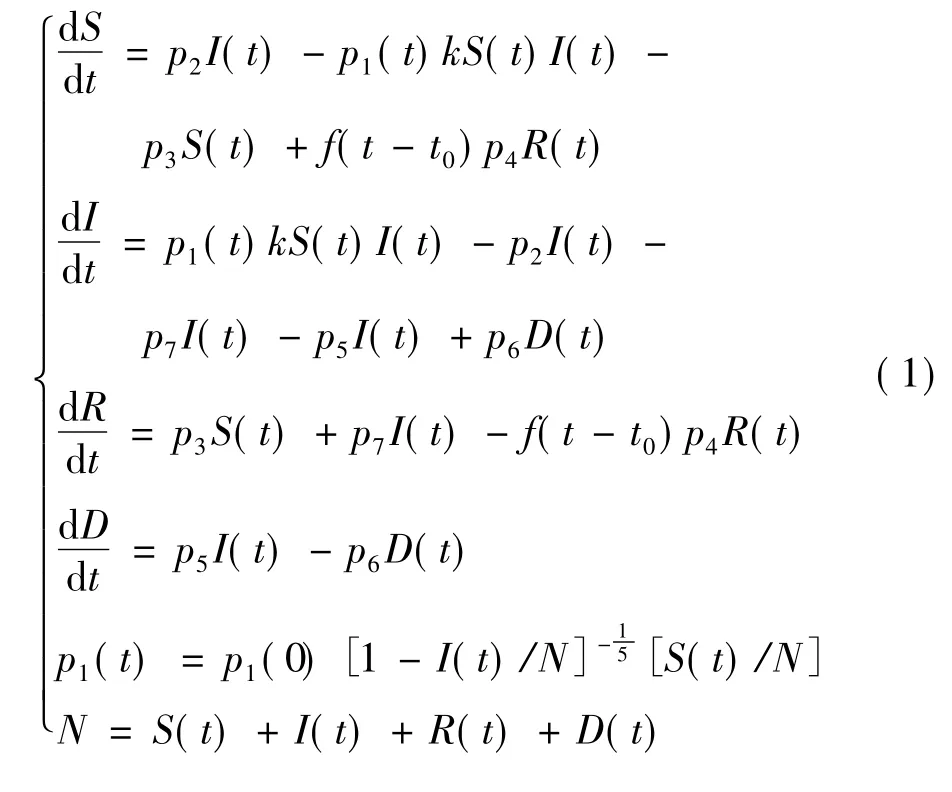

结合以上分析,参考传染病的微分方程模型[10],蓝牙网络中手机病毒传播的微分方程模型(SIRD)可表示为:

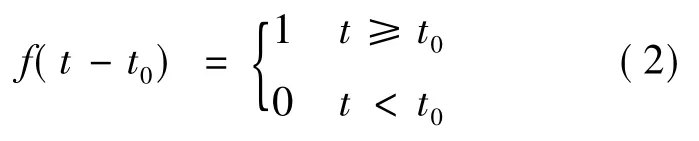

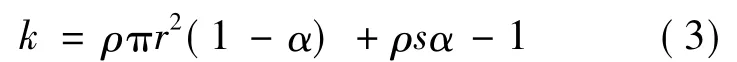

式中:N为手机总数;k为网络中节点平均度;t0为病毒变异时间;f(t-t0)为病毒变异函数[11],表达式为:

假设r为蓝牙信号的覆盖半径;v为节点的移动速度;ρ为手机分布密度;α为移动节点的比例;Δt为病毒复制自己所需的时间;s为手机蓝牙信号覆盖的有效区域,则根据文献[6]可知:

其中:

2 模型仿真

2.1 病毒不产生变异的情况

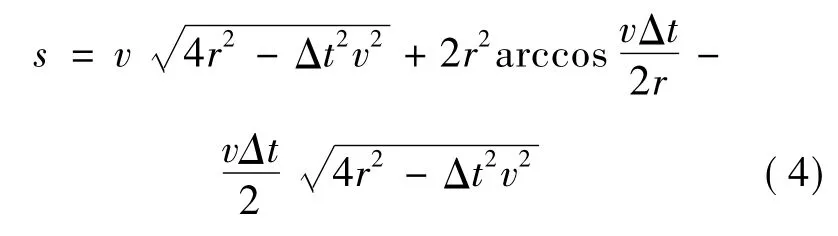

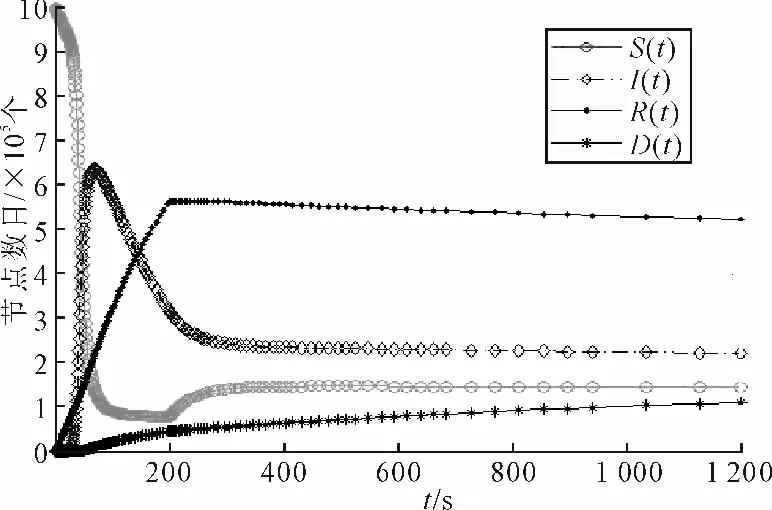

取参数 r=10,v=1,Δt=0.01,α =0.7,p4=0,可得到仿真结果如图2所示。

图2 病毒不产生变异时的仿真结果

从图2可以看出,开始阶段(时间大约在0~40 s)时,易感染节点的数量缓慢下降,已感染节点和其他两类都缓慢增加。这是因为开始时,已感染节点数目不多,符合实际。但在稍后(时间大约在40~100 s时),易感染节点数量急剧下降,而已感染节点呈指数型增长,其他两类的增长速度也有所增加。这是因为当前已感染节点的数量有所增多,且所接触周围中的易感染节点的比例较大,符合实际。再后面(时间在100 s以后),易感染节点和暂时休眠类节点的数量趋于稳定,已感染节点数量开始迅速下降,而免疫类节点的数量稳步增加,最终也趋于稳定。这是因为易感染节点数量降到最低,而已感染节点的数量达到最高后,其所接触到的节点里面易感染节点的比例也很小,且已感染和易感染节点不断转移为免疫类,符合实际情况。

根据上述仿真及分析可得,SIRD模型能够较好地模拟手机病毒传播的情况。0~40 s的时间段可作为病毒的潜伏期,被感染的节点数目缓慢增加;40~100 s的时间段为病毒大规模爆发期,被感染的节点数目呈指数级增加;100 s后的时间段,病毒得到有效遏制,大部分转移为有免疫力的免疫类。从图2中也可以看出,在理论上,病毒一旦出现就不能被完全消灭。

2.2 病毒产生变异的情况

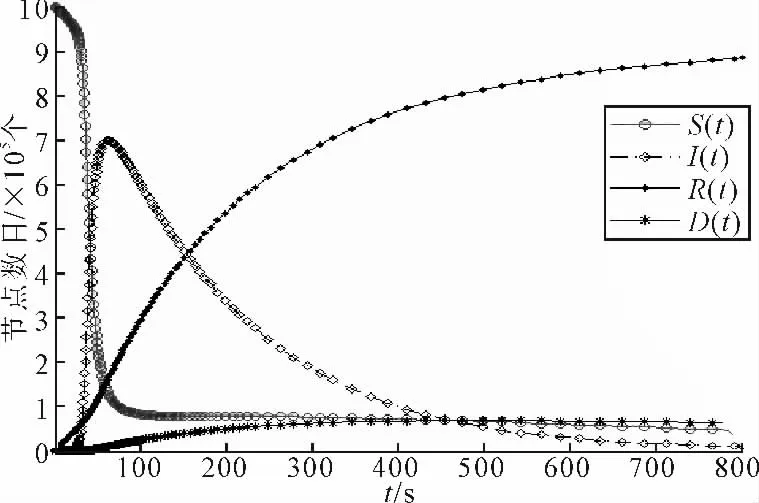

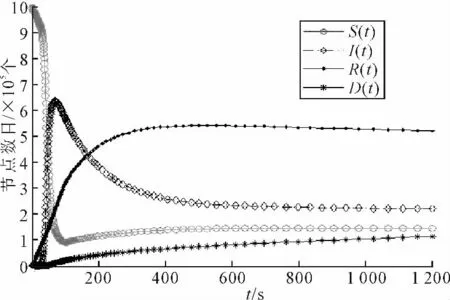

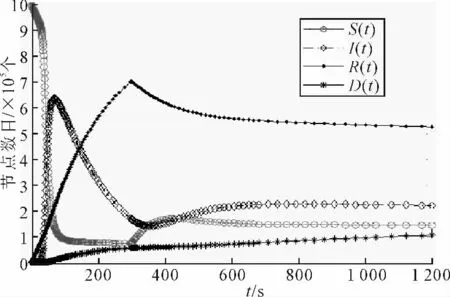

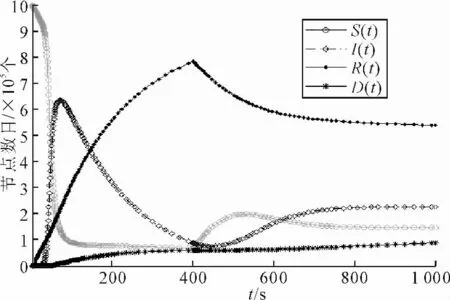

现实中病毒出现一段时间后,就会被杀毒软件的数据库收录,从而会被杀毒软件拦截,失去传染力,但病毒的制造者也会更新病毒,使自己制造的病毒能逃过杀毒软件的扫描。这时p4≠0,仿真结果如图3~图6所示。

从仿真结果可以看出,病毒的变异使易感染类的节点数量突然增加,当系统趋于稳定时,免疫类节点的数量大幅度减少,其他3种状态的节点数量各自都有增加。从病毒在不同时间发生变异的仿真图对比来看,变异时间越早,系统的状态转移越稳定。当t=400 s时,手机病毒大规模爆发的高峰已经过去,如果此时病毒变异,则会引起剧烈的波动,因为此时大多数用户都放松了警惕,病毒会乘虚而入,再次入侵。

图3 t0=100 s时的仿真结果

图4 t0=200 s时的仿真结果

图5 t0=300 s时的仿真结果

图6 t0=400 s时的仿真结果

3 传播参数影响分析

3.1 影响网络节点平均度的因素

根据所建的SIRD模型以及小世界网络模型可知,网络节点的平均度是一个关键的因素。平均度越大,表示网络中各个节点的联系越紧密,则更有利于手机病毒的传播。影响网络节点平均度的因素如下:

(1)蓝牙信号的覆盖半径。根据节点平均度的计算式(2)和式(3)可知,蓝牙信号的覆盖半径r越大,节点平均度越大,越有利于手机病毒传播。

(2)手机分布密度。由计算式(2)和式(3)可知,手机分布密度ρ越大,节点平均度越大,越有利于手机病毒的传播。

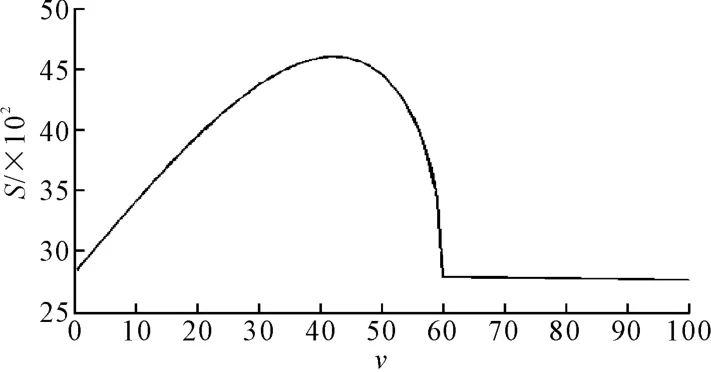

(3)手机移动速度。由于表达式较复杂,不好直接判断手机移动速度对病毒传播过程的影响。但手机移动速度直接影响其覆盖的有效面积。通过计算式(3)可得移动速度与有效覆盖面积的关系如图7所示(速度的范围为0~100)。

图7 手机移动速度与有效覆盖面积的关系

从图7中可以看出,在有效覆盖面积最大时,最有利于手机病毒的传播。因此,在一定范围内有效覆盖面积越大,越有利于手机病毒传播,超出这个范围后,有效覆盖面积越大越不利于手机病毒的传播。

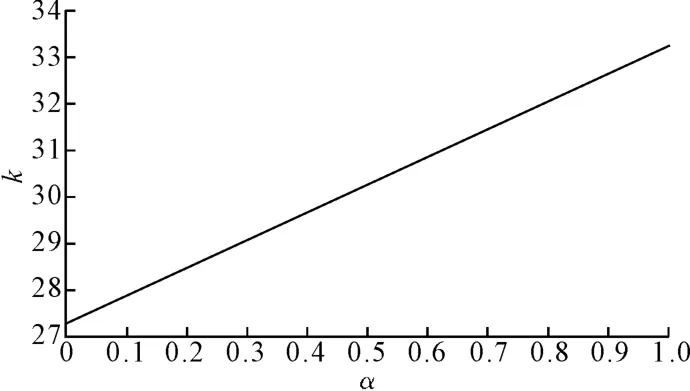

(4)移动节点的比例。由计算式(2)和式(3)可得移动手机比例与平均节点度的关系如图8所示。从图8中可以看出,移动节点比例越高,节点的平均度也越大,越有利于手机病毒的传播。

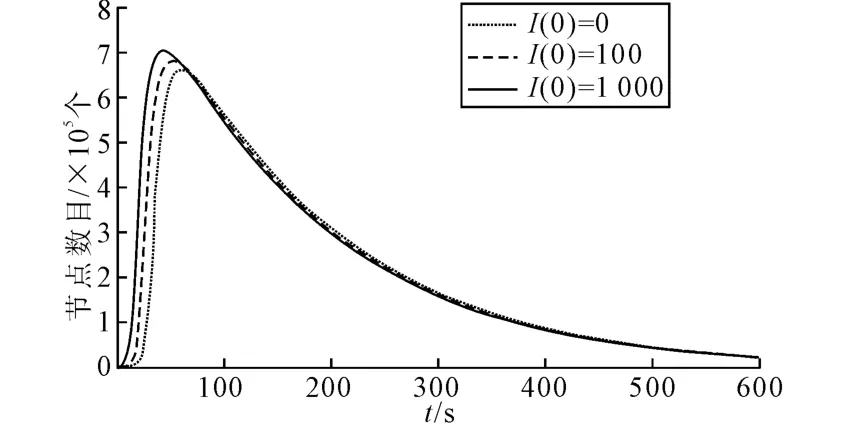

3.2 初始已感染手机数量

初始已感染节点数量 I(0)分别为1、100、1 000,而其他参数不变时,手机病毒传播情况如图9所示。从图9可以看出初始已感染手机数量越大,手机病毒的传播速度越快(已感染手机数量越早到达最高峰),手机病毒爆发规模越大(已感染手机最高峰时的数量越大)。

图8 移动手机比例与节点平均度的关系

图9 初始已感染手机数量对手机病毒传播的影响

4 结论

手机病毒的传播方式多种多样,笔者选取了能够体现手机病毒传播特点的蓝牙病毒作为研究对象,根据手机病毒在蓝牙网络中传播的特点,建立了微分方程模型。仿真结果表明,该模型能够较好地模拟现实中手机病毒传播的过程。根据模型可以看出,蓝牙信号的覆盖范围、手机分布密度、手机移动速度、移动手机的比例,以及初始感染病毒的手机数量等都是影响手机病毒传播过程的因素,研究结果为现实中对手机病毒进行预测、控制和防治提供了重要的参考依据。

[1]Kaspersky Lab.Viruses move to mobile phones[EB/OL].[2013 - 10 - 13].http://www.kaspersky.com/news?time=1086033600.

[2]ALEXANDER G B.London2006[EB/OL].[2013 -10 - 13].http://www.viruslist.com/en/analysis?pubid=188833782.

[3]SU J,MIKLASA G,PO K,et al.A preliminary investigation of worm infections in a bluetooth environment[C]∥The 4th ACMWorkshop on Recurring Malcode.Alexandria:[s.n.],2006:177 -183.

[4]WANG P,GONZALEZM C,HIDALGO C A,et al.Understanding the spreading patterns of mobile phonesnviruses[J].Science,2009(324):1071 -1076.

[5]YAN G,EIDENBENZS.Modeling propagation dynamics of bluetooth worms(extended version)[J].IEEE Transaction on Mobile Computing,2009,8(3):353 -368.

[6]李朝晖,夏玮,张芷源.手机蓝牙网络中一种具有可变感染率的SIRQD病毒传播模型[J].信息网络安全,2009(9):21-23.

[7]FAN Y,ZHENG K,YANG Y.Epidemic model of mobile phone virus for hybrid spread mode with preventive immunity and mutation[J].Wireless Communications Networking and Mobile Computing,2010(6):1-5.

[8]ZHANG W,LI Z,HU Y,et al.Cluster features of bluetooth mobile phone virus and research on strategies of control& prevention[J].Computational Intelliqence and Security,2010(2):474 -477.

[9]邱国利,蒋国平,宋玉蓉.一种带节点移动的手机蓝牙病毒传播模型[J].武汉大学学报:信息科学版,2010,35(5):610 -613.

[10]姜启源,谢金星,叶俊.数学模型[M].北京:高等教育出版社,2008:65-129.

[11]陈晓江,赵跃辉,吴传生.手机病毒传播模型仿真研究[J].武汉理工大学学报:信息与管理工程版,2009,31(1):8 -11.