面向商用网络信息系统的可控技术研究

杨 文,杨 莉,吴东海,马晓旭

(1.总参信息化部驻成都地区军事代表室,四川 成都610041;2.中国人民解放军第78086部队,四川成都610017;3.中国电子科技集团公司第三十研究所,四川成都610041)

0 引言

随着信息化技术的迅猛发展,网络信息系统成为人们生活和工作中不可或缺的一部分。网络信息系统由计算机硬件终端、软件以及网络构成,具有动态、开放的等特征。该系统给人们带来了极大的便利,但随之其发展,安全性的需求日益凸显,人们在从其获得便利服务的同时,更加关注所获得的服务质量以信息的可信程度,一旦其发生故障或失去控制,将造成难以估计的损失。2010年,美国通过名为“震网”蠕虫病毒袭击了伊朗核设施网络,导致伊朗的核设施失控;2013年美国“棱镜门”事件中,美国相关情报部门通过“棱镜”(PRISM)互联网信息筛选项目直接接触九大互联网企业的用户数据,侦查用户行为,这些互联网企业主要包括微软、谷歌、脸谱、苹果、思科、雅虎等,科技巨头向美国两大情报机构开放服务器,使美国政府能够轻而易举地监控全球,并有针对性的在全球范围内发起了超过6.1万项的网络攻击行为。安全事件不断向我们警示了确保网络信息系统安全与可控的重要性与紧迫性。

现有网络信息系统大多采用商用的计算机终端、网络设备、操作系统以及应用软件,存在大量的“后门”及漏洞,面临着各类恶意攻击或软件错误,如何在现有网络信息系统架构基础上,针对其错综复杂的结构以及用户应用环境不确定性等因素,建立网络信息系统的监控体系,保障和提升网络信息系统的可信性[1],确保服务的可靠运行、资源安全共享和可信利用,成为目前工业界和学术界研究的重点。

针对用户在可信与可控方面的安全需求,文中首先分析了当前网络信息系统存在的安全问题,接着构建了面向网络信息系统的安全监测体系架构,然后描述了该架构的监测对象,并提出了基于行为的监控方法,最后展望了该领域未来的发展趋势,为可信监控技术的研究提供一些新的思路。

1 商用网络信息系统面临的安全问题

目前商用网络信息系统在可控与可信方面主要存在以下安全问题:

(1)监测与防护手段相对独立而没有形成体系[2]

缺乏顶层的监测与防护体系作为指导,导致系统监测与防护水平参差不齐;基础网络的监测与防护包含了多个组成部分,但整体能力还不够均衡,难以在统一的管理下形成有效的联动呼应和协同工作能力。

(2)缺乏基于可信度的安全监测能力

现有网络的安全监测侧重于网络的连通度,而在可信度方面的监测措施相对较弱,尤其缺乏对网络上的服务行为规范性与服务结果正确性的验证[3-4]。譬如在软件错误、错误操作、网络服务器被黑客控制等恶意攻击情况下,使网络进入不可信状态,该状态下的网络服务按照非预定程序运行,很可能导致无法弥补的错误,但目前网络不具备此类网络异常监测能力。

(3)整体安全态势感知和安全评估能力较弱

整体安全态势感知能力较弱,表现在整体安全态势深度感知、关联分析及可视化展现等方面还有待加强。同时缺乏完善的安全监管体系,导致各节点的安全状态信息彼此孤立,安全策略配置零散不成体系。安全综合评估体系尚未建立,无法实现对系统整体安全性进行全面、综合评估的能力,难以准确、及时、全面的掌握当前系统安全状况,对存在的问题和潜在的安全风险底数不清。

(4)安全防护应急响应能力不足

已有的安全防御系统应变能力和机动能力弱,针对不同异常情况不能及时、快速、统一地完成安全防护等级调整和部署,紧急情况下无法快速机动到指定位置实施有效安全保障。现有的应急响应体系仅停留在预案阶段,安全事件突发时,缺乏应急协同、响应处置技术手段。

2 面向商用网络信息系统的安全监控体系

针对商用网络信息系统在可信与可控方面存在的不足,本节将对现有网络信息系统进行安全防护加固,通过建立网络安全监控体系、对网络及服务进行评估、应急与协同响应等措施,保障网络信息系统的可用性、可信性及可靠性。

2.1 体系架构

商用网络信息系统具有覆盖范围广、网络节点状态不稳定以及网络分布动态演变等特点,使得该系统极易受到各类外部攻击或发生内部错误,从而影响了系统的可用性与服务的正确性,降低了用户的使用体验,造成了系统可靠性的严重降低。针对当前系统面临各种来自外部或内部的安全威胁,我们需要对整个网络信息系统的运行状态进行安全监控,防止各类异常情况对系统造成的损害。系统运行状态监控可以从系统行为的正常性、运行结果的正确性、异常行为的可控性等方面入手,通过设置多样化的监测点,收集各类监测数据,统计分析系统是否按照既定功能运行,从而建立安全评估管理体系,并根据评测结果和系统安全运行需求,对系统的运行状态进行动态调控,促使系统按照安全可控的方向运行。

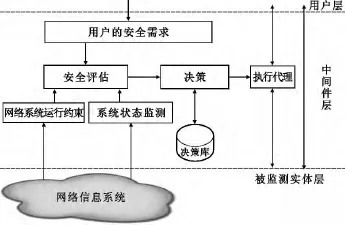

商用网络信息系统的安全监控体系架构如图1所示,主要由系统状态监测模块、安全评估模块、决策控制模块等部分组成,通过对系统进行实时、准确的行为监测与调控,确保系统的可信性。

图1 安全监控体系架构Fig.1 Safety monitoring system architecture diagram

1)系统状态监测模块。该模块用于实时收集系统运行状态,涉及网络运行状态、计算终端及服务器运行状态、操作系统和应用软件的运行状态,各种运行状态的参数均有设定好的采集器定时收集,其中,网络运行状态主要包括当前网络的带宽占用率、网络延迟、网络负载、网络连通度等参数;计算终端运行状态主要包括CPU利用率、内存使用率、硬盘占用率等;操作系统状态主要包括系统调用情况、系统负载情况等;应用软件运行状态主要包括系统中运行的各类软件的资源占用情况、程序的可用性以及运行结果正确性等。

2)安全评估模块。该模块根据系统状态监测数据以及用户安全需求和系统运行约束,对网络信息系统进行安全评估。该模块主要从系统的可用性、可靠性、完整性、可控等方面进行综合评测,其中,可用性主要针对系统提供服务的能力,涉及服务可访问性、服务并发度等参数;可靠性主要针对系统提供服务正确性以及网络传输的稳定性,涉及系统服务的出错率以及网络传输的错误率;完整性主要针对系统配置信息的完备性,出于系统庞大、配置文件繁多等因素考虑,确保配置文件完整性是系统正常运行的基础,该过程不仅仅要保证配置文件初始化的正确性,还要确保各项参数修改的合法性;可控性主要针对系统在发生故障与产生内部错误后,管理员能够及时定位,并在最短的时间内进行针对性的修复,保证系统始终处理可控状态。

3)决策模块。该模块用于对系统行为进行动态调控,它的输入为安全评估模块的评估结果,根据网络信息系统的安全评估值,在决策库中进行查找匹配,对特定的系统、特定的系统状态进行有针对性的调控,使系统始终朝着更加健康的方向发展。

2.2 监测对象

网络信息系统由网络部分和终端部分组成,从监测的目标来说,监测对象分为网络的监测和终端的监测。其中,对网络的监测针对各类网络设备以及网络运行的状态进行监测,如交换机、路由器是否正常运行,网络带宽的占用率、网络延迟、以及网络负载等情况;对终端的监测主要包括对用户终端、服务器以及运行在其上的各类软件进行监测,如对用户计算机、服务器的CPU利用率、内存使用率、硬盘占用率等进行监测,对各类软件的运行的资源占用情况、程序运行结果的正确性进行监测。

从监测内容上来看,监测对象可分为系统硬监测和系统软监测[5],其中,系统硬监测包括对系统中各类网络设备、计算机终端、服务器等硬件资源进行监测,系统软监测则是对运行在各类硬件设施上的软件进行监测,确保其保质保量的完成既定功能。

从监测属性上来看,监测对象又可分为静态属性监测和动态过程监测[6],其中,静态属性主要是对软硬件资源上的各类参数进行监测,确保各类属性在设定阈值的变化,否则将视其为异常;动态过程主要是对系统中各类交互行为进行监测,确保系统程序正确运行。

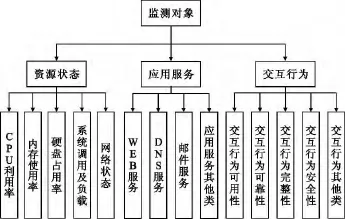

针对上述不同分类方法,本小节将采用混合模式,将监测对象分为3类:资源状态、应用服务和交互行为,如图2所示。

图2 监测对象分类Fig.2 Classification map of monitoring object

资源状态包括:CPU利用率、内容使用率、硬盘占用率、系统调用及负载以及网络状态等,主要针对各类服务器或计算机终端设备的硬件、系统以及网络资源的运行状态进行监控,通常的手段是实时动态地获取资源的相关参数,并与其正常阈值进行对比,从而判断资源运行状态是否异常。

应用服务包括:WEB服务、DNS服务、邮件服务以及其他各类应用服务程序的运行状态,其监测手段与资源状态相似,对相关参数进行监测。

交互行为包括:交互行为的可用性、可靠性、安全性、完整性以及其他相关信息,针对该类监测对象,通常是对各种系统运行过程进行监控,确保其行为的可信与可控。

2.3 基于行为的监控方法

随着信息系统规模的不断扩大,传统的基于属性的监测方法已不能满足系统环境的可信与可控需求,需要引入一种动态的、运行时监测机制,来保证系统环境的动态安全。因此,本小节提出一种基于行为的监控方法,该方法通过获取系统的运行行为信息,对系统进行动态的监测,并根据行为信息的综合分析,对系统异常进行调控。本方法将一组行为监测信息映射为一组系统服务能力值,通过能力值来对当前系统的运行状态进行判断。下面给出基于行为的监控方法的形式化描述:

1)定义监测集。设 N1,N2,…,Nn表示信息系统中有行为交互的n个实体,这里的实体是指信息系统中的软硬件资源,或是一个应用服务,或是一个数据集,或是一个网络设备,将集合 Φ ={N1,N2,…,Nn}定义为实体集。设d={d1,d2,…,dn}为监测器,∀Ni∈Φ,∃di∈Ω,定义∏为监测集。

2)定义信任度。若∀di∈Ω,∃Ni∈Φ,则定义T(di,Nj)为实体i对实体j的信任度,并设置可信任度的区间为[0,1]。当 T(di,Nj)==0 时,实体i无法监测到实体j;当 T(di,Nj)==1时,实体 j实体完全可信。

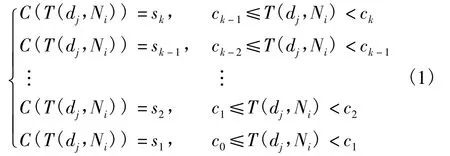

3)定义服务能力。设∃Ni∈Φ,Ni有k个可信服务能力等级,即S={S1,S2,…,Sk}。可信服务能力C可以根据信任度T(dj,Ni)的值来确定,映射关系如式(1)所示:

其中,ck表示监测器 dj对实体Ni监测的可信任度的值。

上述方法可以获取当前系统的服务能力,为了确保系统始终对外提供优质的服务,我们需通过决策模块对系统进行动态调控,从而促使系统按照正常的方向运行。通常决策模块会根据以下3种情况进行系统策略调控:

1)终端异常。主要针对服务器和用户终端,表现为运行能力降低或发生崩溃。一旦出现这种情况,管理员可根据监测的服务能力值来断定其健康状态,并查询策略库,进行相关策略的下发,如重启机器、查杀病毒等操作。

2)网络异常。主要针对网络运行状态,表现为网络出现拥塞状态,或网络的连接度降低等。当此类情况发生时,需对网络负载进行调整,控制终端向网络发送的服务请求数,同时检查路由器,交换机等网络设备是否正常运行。

3)服务异常。主要针对各类应用服务的运行状态,表现为应用程序偏离既定功能运行或运行结果出错。此类情况的起因错综复杂,难以确定,需要建立完善的决策库,辅助安全管理员进行策略调整。

3 结语

网络信息系统监控体系的构建,涉及理论、技术、制度机制等方面问题,现有监控技术难以应对网络信息系统的动态变更,未来网络信息系统的监控领域的发展趋势主要体现在以下几个方面:

1)顶层规划。采用自顶向下的策略进行整体筹划,以未来网络信息系统需求为驱动,结合目前系统的发展现状和安全可信、可控技术基础,建立完善的安全防御体系,研究可适度高的监测、防护、控制技术,确保可持续发展。

2)立足自主。针对目前网络信息系统大多采用国外商用设备,存在各种“后门”、安全漏洞的威胁,需要进一步研制国产自主化的基础软硬件,并将系统架构、网络协议与安全监控机制进行一体化设计,最大程度地保障系统的安全性。

3)模块化。现有安全防护监控模块与系统功能模块之间的耦合度较高,其安全监控模块基本上都是依据系统特有的功能进行单独设计与编码,不具备通用性,这样导致监控模块的重用率不高。因此,我们可以将安全监控进行模块化开发,提高代码的复用性,避免重复开发,而且使安全模块更易于部署,提高安全配置的灵活性。

4)多样化。针对现有安全威胁种类繁多,网络信息系统需要具备多种监控能力,拥有丰富的监控方法以及多样化的监控手段,同时结合模块化的思想,促使系统管理员应用多种组合方式,对系统的进行全面的安全监控配置。

[1]罗海波,覃纪武.主流可信操作系统完整性保护研究[J].通信技术,2011,12(44):101-103.LUO Hai- bo,QIN Ji- wu.Study on Integrity Protection of Mainstream Credible Operating System[J].Communications Technology,2011,12(44):101-103.

[2]王新昌,刘育楠.基于Agents的层次型网络安全监控系统[J].计算机工程,2007,33(24):172-174.WANG Xin-chang,LIU Yu-nan.Hierarchical Network Security Monitor System Based on Agents[J].Computer Engineering.2007,33(24):172-174.

[3]万灿军.分布式软件的交互行为监测机制的设计与实现[D].湖南:湖南工业大学,2012.WAN Can - jun.Design and Implementation of the Interactive Behavior Monitoring Mechanism for Distributed Software[D].Hunan:Hunan University of Technology,2012.

[4]王万请,岳春生,胡泽明,等.一种基于软件行为的实时信息综合方法[J].计算机工程,2012,38(20):26 -29.WANG Wan-qing,YUE Chun-sheng,HU Ze-ming,LIN Mao-sheng.A Real-time Information Synthesis Method Based on Software Behavior[J].Computer Engineering.2012,38(20):26-29.

[5]李传辉.高可信网络中的用户行为监测[D].北京:北京邮电大学,2011.LI Chuan - hui.User Behavior Monitoring of High Trusted Network[D].Beijing:Beijing University of Posts and Telecommunications,2011.

[6]倪竹清.网络安全行为监控系统的探索与实践[J].中国传媒科技,2011(07):96-99.Ni Zhu-qing.Exploration and Practice of Network Security Monitoring System [J].Chinese Media Technology,2011,07:96 -99.