地理信息服务中DEM信息安全保护策略研究

陈令羽 ,宋国民 ,张耀峰

(1. 信息工程大学 地理空间信息学院,河南 郑州 450052;2. 兰州大学 信息科学与工程学院,甘肃 兰州 730000)

如何确保网络环境下空间数据库中的重要信息在存储和传输过程中不被黑客攻击,是地理信息服务过程中面对的一个重要挑战[1]。特别是一些重要地区的高精度数据,具有重要的经济和军事价值,尤其需要采取一定的措施进行保护[2]。DEM信息安全保护策略主要分为数字加密、信息隐藏以及信息伪装3种。

1 DEM数据加密

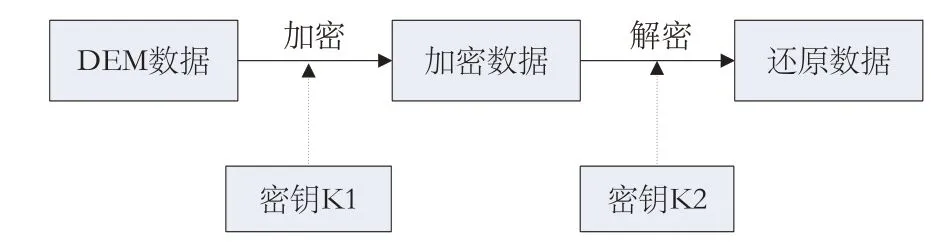

加密方法是保护数据安全最古老也是应用最多的一种方法。这种方法主要以密码学为基础,将整个DEM数据看作需要保护的对象,经过一定的处理产生一种无法理解的数据流文件,在需要时可以根据密钥将其还原,如图1所示。

图1 DEM数据加解密流程

图1 中密钥不是一定存在,而且在加解密时也不一定相等。按照密钥进行分类,可以将其分为无密钥的DEM加密技术、私钥DEM加密技术以及公钥DEM加密技术。

无密钥DEM数据加密技术是指在进行DEM数据加解密时不需要密钥,仅经过一定的处理就可以达到信息保护的目的。这种保密技术的具体方法一般需要严格保密,不然就很容易被破解。根据Kerckhoffs准则,密码设计者应该假设对手知道数据加密的具体方法,数据的安全性仅依赖于密码的安全性[3]。这种无密钥的DEM数据加密算法在实际中应用并不广泛。

私钥DEM加密技术又称对称DEM加密技术,在进行DEM数据加密和解密的过程中采用相同的密钥,或相互间存在一定的关系,是当前应用最广泛的数据加密技术。私钥加密技术最著名的是1977年美国IBM公司研制的数据加密标准(data encryption standard,DES),被美国国家标准局采纳为一般部分的加密标准,对整个密码学的发展都具有重要的影响[4],并用于DEM信息保护。

公钥DEM加密技术是一种非对称的加密技术,在进行DEM数据加密和解密时采用的密钥不同,而且两者不能根据另一方直接计算出来。其中,有一个密钥可以是公开的,用于发送方对数据进行加密,称为公钥;另一个密钥是不公开的,用于接收方对接收到的信息进行解密,称为私钥。由于公钥密码技术在密钥传输上的突出优势,正逐步受到密码界的广泛关注,可以应用于DEM数据的信息保护[5,6]。

2 DEM信息隐藏技术

DEM信息隐藏技术分为DEM信息隐秘和DEM数字水印两个分支。前者是将DEM数据作为秘密隐藏到其他信息中,重点保护的是数据本身。后者是将其他信息嵌入到DEM数据中,更侧重于DEM数据的版权保护。两者在技术实现上具有很大的相通性,区别只是DEM数据是作为载体或是受体。以数字水印技术为例,信息隐藏技术应用于DEM信息保护基本上可以分为两类:基于空间域和基于频率域。

空域法是指通过改变高程矩阵中的高程值来嵌入数字水印,其中最著名的是基于最不重要有效位(LSB)水印算法。将高程数值转换为二进制,通过改变其最低几位来隐藏信息[7]。这种方法会改变原始数据的大小,但是由于DEM数据本身就具有一定的高程误差,只要满足一定的精度要求,将信息嵌入到DEM数据中是完全可行的。同时人类视觉本身也具有一定的掩蔽性,可以确保隐藏在DEM数据中的信息不被轻易发现[8]。在整个过程中,载体高程值的选取和加载信息量的大小是算法实现的关键。基于空域的DEM信息隐藏技术实现简单,具有较大的信息隐藏容量,对原始数据造成的影响也比较小。但是隐藏数据的稳健性较差,一旦经过数据压缩或是低通滤波处理,隐藏信息就会遭到破坏,很难完整恢复。因此,在此基础上可以考虑改进算法,例如基于直接扩展频谱的空域信息隐藏方法等[9]。

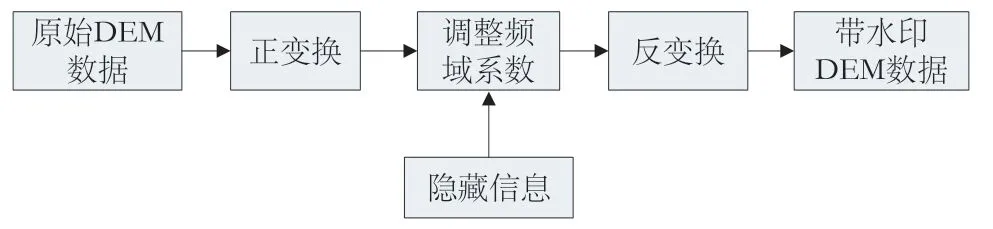

频域法是通过改变高程矩阵部分频率系数以达到信息嵌入的方法。首先需要基于一些常用的变换将DEM转换到频域空间,例如DCT变换、小波变换以及傅里叶变换等;然后在变换域中选择若干个系数用以加载隐藏信息;再根据一定的规则将隐藏信息加载到所选择的变换系数上;最后通过反变换获得加载了隐藏信息的DEM数据,如图2。

图2 基于频域的DEM本流程

在整个过程中,选择变换域系数和信息嵌入的方法是整个算法的关键。相比于空域法,这种方法具有较好的稳健性,对数据压缩以及常用的滤波处理有一定的抵抗能力,是目前应用广泛的数字水印技术。

3 DEM信息伪装技术

DEM信息伪装是指通过一定的技术手段,将原始的DEM高程信息隐藏起来,变成看似无关的其他高程信息,整个过程中数据的组织方式不发生任何改变。从广义上看,DEM信息伪装是信息隐藏技术的一种,但相对于信息隐藏,这种技术兼具安全性和迷惑性,技术要求更高。与传统的信息加密技术相比,信息伪装技术不仅隐藏了信息的内容,更隐藏了伪装技术本身的存在[10]。经过伪装的DEM数据在存储或传输过程中,由于本身仍保持DEM格式,不容易引起攻击者的注意。即使攻击者知道数据有假,在短时间内仍无法破解伪装算法获得真实信息。

以规则格网DEM为例,DEM信息伪装技术可以分为基于结构和基于高程数值两种方式。基于结构的DEM信息伪装技术是从高程矩阵的整体结构出发进行DEM信息伪装的方法。在整个处理过程中,不关注其中具体的某个高程数值,而是通过将高程矩阵划分为若干单元,依次进行信息伪装。这类算法有时改变的只是高程矩阵中各个值的位置,通过将地形特征进行变换移位以达到虚虚实实的伪装效果。伪装前后的高程矩阵一般会存在某种隐含关系。常用的方法有基于矩阵论以及基于分形理论等方法。基于结构的DEM信息伪装技术算法简单,一般不会涉及到复杂的数学计算,实现快捷,但是部分算法的安全性能有待加强。

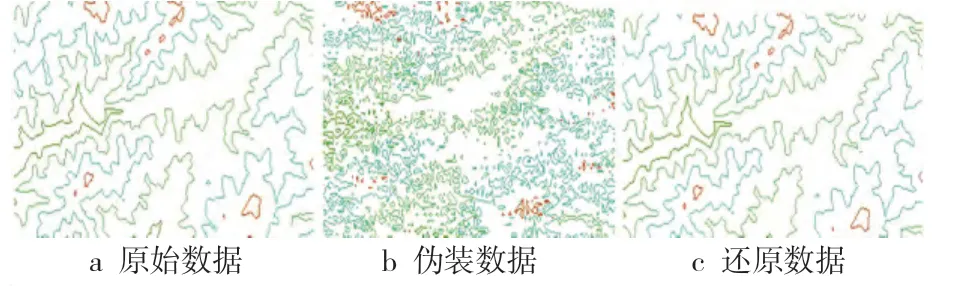

基于高程数值的DEM信息伪装算法是一种化整为零的处理方法,针对高程矩阵中各个位置上的每一个高程值进行处理变换,达到信息伪装的目的。相比于基于结构的算法,这类算法可以简化为在满足DEM构成条件下对单个数值的处理,对整个DEM数据的伪装更为彻底,对原始DEM数据的改造很大,单从地形特征上甚至看不出两者之间存在任何关系。常用的算法有基于密码学以及配对函数等。这类算法的伪装效果良好,算法的安全性也较强,不易受攻击,但是执行效率比较低。图3表示了基于分形理论进行DEM信息伪装和数据还原后同一区域的等高线效果图。

图3 基于席尔宾斯基垫片分形的DEM信息伪装等高线效果图

通过图3可以看到,DEM信息伪装得到的结果仍是DEM数据,改变的只是原始DEM数据中各个位置上的数值大小,最大限度地迷惑攻击者,使其难辨真假,加大破解的难度。

4 3种DEM信息保护技术的关系

DEM信息加密技术、DEM信息隐藏技术以及DEM信息伪装技术三者间具有很大的区别:

1)得到的结果形式不同。DEM信息加密技术得到的一般是无法理解的信息流,在存储传输过程中很容易引起攻击者的注意,成为重点关注的对象;DEM信息隐藏技术隐藏了信息本身,主要用于DEM数据的版权保护,得到的结果是嵌入了其他信息的DEM数据或是嵌入了DEM数据的其他信息形式;DEM伪装技术不仅隐藏了信息本身,还隐藏了伪装技术的存在,得到的结果仍旧是DEM数据。

2)载体的使用。DEM信息加密技术和DEM信息伪装技术都不需要载体,而DEM信息隐藏技术需要有另一组数据作为信息加载的载体。

3)使用的技术不尽相同。DEM信息加密技术是以密码学为基础进行的信息保护;DEM信息隐藏经过几十年的发展,也形成了空域法和频域法两大技术基础;DEM信息伪装技术通用性不强,技术的选取更具有针对性,但大致可以分为基于结构和基于高程数值2种形式。

虽然三者间具有很大的区别,但它们并不是相互矛盾、相互竞争的关系,而是相互联系、相互补充的DEM信息保护技术。很多著名的密码学思想可以应用到DEM信息隐藏和信息伪装技术中,信息隐藏的空域法和频域法也可以借鉴到DEM信息伪装中。广义上,信息隐藏和信息伪装技术都属于信息加密技术的范畴,只是采取的技术手段不同。而且,三者之间可以互相使用,例如将DEM数据伪装后,再利用加密技术处理伪装密钥,最大限度地保证DEM数据的信息安全。

[1]刘岳峰. 地理信息服务概述[J]. 地理信息世界,2004,2(6):26-29

[2]李志林,朱庆.数字高程模型[M].武汉:武汉大学出版社,2003

[3]杨晓元,苏光伟,张敏情. 基于Kerckhoffs原则的图像隐密算法[J]. 武汉大学学报:理学版,2009(1):55-70

[4]Merkle RC.One-way Hash Functions and DES [J].Advances Cryptology,1989:428-445

[5]冯登国.密码学原理与实践[M].北京:电子工业出版社,2009[6]Moulin P,Sullivan J A. Information-Theoretic Analysis of Information Hiding [J]. IEEE Tran on Info Theory,2003,49(3): 563-593

[7]王灿才.基于空间域LSB数字水印的鲁棒性研究[J].包装工程,2009,30(3):76-78

[8]闾国年,刘爱利.数字水印技术的DEM版权保护适用性研究[J].遥感学报,2008,12(5):810-818

[9]Cox I J.Secure Spread Spectrum Watermaking for Multimedia [R].TNECResearch Institute,Princeton,1995:1 673-1 686

[10]陈令羽. 数字高程模型信息伪装技术研究[D]. 郑州:信息工程大学,2009