基于属性组的赛博对抗中人的行为描述方法

周 芳

(中国电子科技集团公司 第二十八研究所信息系统工程重点实验室,江苏 南京210007)

0 引 言

目前赛博空间成为军事斗争新空间,赛博空间对抗呈加剧和扩展之势[1-4],世界军事强国竞相开发赛博空间作战理论与技术,发展武器装备及军事力量。其中,美国国防部在2011年5月正式发布赛博武器清单[5,6],其中包括可破坏对手关键网络的病毒、Stuxnet蠕虫、火焰病毒、赛博飞行器、数字蚂蚁、影子互联网等。同时还还发布了赛博武器使用条例,该条例规定了军队需要经过总统授权才能对敌国发动网络入侵,并留下病毒以待后续使用;也规定了不需要经过授权就可以进行的网络入侵行动内容,包括研究对手的赛博战能力、探测敌方电厂或者其他网络如何运行及运行状况等。之外,俄罗斯从20世纪90年代初开始加大了对潜伏性毁灭病毒、强迫隔离病毒、过载病毒、传感病毒的研究力度,已研制出多种用于破坏或降低敌方信息作战系统效能的病毒武器,有些已领先于美国。俄军方还开发出保护国家信息空间以及探测和破坏病毒的新手段,发明了能引发牵制程序的 “隐身病毒”。而日军对计算机病毒武器的研制,也已具备相当实力,一些地方大公司均有能力制造 “病毒武器”。日本防卫省还计划开发并实验其他一些计算机病毒和黑客技术。这些病毒和黑客技术在担负信息防范任务的同时,也可成为威力巨大的网络攻击武器。此外,台湾地区军队据称也已研制、搜集了2000多种计算机病毒。

赛博战武器的分类与传统空间武器装备体系类似,可以将赛博战武器分为侦察 (含情报获取与侦察监视)、攻击、防御、控制等主要类型。赛博武器基本组成也于传统作战武器类似,包括运载部分、导航部分和战斗部分。但由于赛博战武器一般不直接产生物理毁伤,因此被称为“软杀伤武器”。

本文首先分析了赛博战的概念内涵以及赛博战与传统信息战、电子战之间的区别与联系。在此基础上,通过跟踪研究赛博战中武器装备,分别针对侦察、攻击、防御与控制武器装备,提炼出人在使用各类装备过程中的行为特征,并采用多元属性组描述方法进行描述,同时建立了典型对抗装备在军事信息系统应用中人的行为模型。

1 赛博战的概念内涵

传统信息战是在所有陆、海、空、天作战领域中综合应用信息对抗的战斗方式,综合应用电子战、计算机网络作战、心理战、军事欺骗和作战保密等核心能力以及指定的支援作战能力,影响、扰乱、破坏或夺取敌方的人工决策和自动决策能力,同时保护已方决策的相应能力。

赛博战是由国家和军队组织的,应用赛博空间作战力量,通过或利用赛博空间实现行动目标的作战行动,其本质是获取和保护已方在赛博空间行动的优势。同时影响和限制对手形成赛博空间行动优势所采取的对抗行动。赛博战与信息战之间的关系包括赛博战是从作战空间提出了的,而信息战则是从作战域提出的,分别属于不同的概念范畴。赛博战依托数字信息化信息空间展开的信息战,信息战可在cyber空间实施,也可在其他空间中实施。Cyber空间为实施信息战提供了新的可能,信息战的实施越来越依赖于Cyber空间。

而传统电子战是使用电磁或定向能,以控制电磁频谱或攻击敌人的军事行动。电子战主要包括电子攻击、电子防护、电磁频谱控制、电子战支援等部分。

赛博战与电子战的关系包括赛博战是从作战空间角度提出的,而电子战则是从作战力量的角度提出的。电子战发生在电磁空间,而Cyber战发生在信息空,电子战的部分力量可以影响到Cyber空间,从而支援赛博战。电子战是赛博战的重要力量。Cyber作战目标范围主要军事信息系统以及依赖于信息系统的各活动,包括信息对抗、认知对抗和社会对抗。而电子战目标包括工作在电磁环境中所有的电子系统,是一种物理活动。

2 侦察装备使用中人的行为

赛博战侦察装备从逻辑上来讲是指那些在被动状态下收集关于目标网络和系统信息的工具,如收集目标系统的基础信息、识别目标系统的重要节点、挖掘目标的漏洞信息等[7,8]。典型的侦察工具主要包括网络信息收集工具 (如公共资源信息获取工具、Whois数据库查询工具、DNS查询工具等)、网络扫描工具 (如端口扫描器、存活主机扫描器、安全漏洞扫描器等)、网络探测工具 (如有线、无线网络嗅探器)、操作系统识别工具等。基于这些侦察装备,需要选择侦察方式来收集目标或者敌方自动化信息系统或网络中的信息。赛博空间侦察方式主要可分为三大类:公开渠道情报、被动侦察、高级持续威胁 (APT),每种侦察方式在赛博空间对抗中具有各自的特点和用途。

其中公开渠道情报侦察方式可获取尽可能多的目标信息,并且被目标察觉的概率最低。在侦察过程中,通常需要从公开信息开始,随后选择与已方业务相关的信息。同时在选择侦察信息来源时,应尽可能选择公开、合法的信息,以减少在执行过程中已方企图被曝露的可能性。

被动侦察方式通常是公开渠道情报侦察的下一步,直接侦察目标环境的信息。在被动侦察中常用的侦察工具包括有线/无线网络嗅探器、端口扫描器、漏洞分析工具等。被动侦察方式的过程可描述为:通过从目标环境中选择适当位置的基础设施设备、网络和系统,判断开放的端口以及这些端口上运行的服务,提取操作系统指纹,并且评估系统的安全漏洞。为了使侦察行动更为隐蔽,需要采取适当的侦察策略。

高级持续威胁侦察方式是一种有组织的长期的侦察,专门用于访问目标系统并从目标系统中回传信息。相比于前两种侦察方式,该方式更为直接,收集信息时更为积极,具有长期潜伏的性质。在实施高级持续威胁侦察行动时,需要获取足够多的访问权限来完成侦察任务,而非控制整个目标系统。

在上述侦察方式分析的基础上,本文采用多元属性组描述方法对侦察装备使用中人的行为进行描述,具体如下:

人的行为:<确定侦察目标、制定侦察规则、设置参数、动态调整规则与参数>。

其中:侦察目标反映了侦察者的操作对象,如在军事通信网络中可选择通信网络设备、通信链路、目标主机/服务器等作为侦察目标。

侦察规则描述了侦察人员在信息搜集过程中采用的一系列的战术规则,如在网络扫描中制定的隐蔽扫描、代理扫描、随机重排扫描等策略。

设置参数主要基于预定的规则来设置侦察工具的参数,如扫描的目标地址或范围、端口系列、扫描时间等。

动态调整规则与参数是指侦察人员根据本次信息搜集的效果,对预定的规则和参数进行实时动态调整。

基于上述多元属性组的描述,本文建立了军事无线局域网中人使用探测工具的行为模型,具体如表1所示。

3 攻击装备使用中人的行为

赛博战攻击武器装备的种类繁多,其作用效果主要表现为破坏对方那个系统的物理硬件设施、软件和数据等,导致对方系统无法正常工作。从攻击装备组成角度可分为软装备、硬装备。其中软装备主要包括网络蠕虫、病毒武器 (如火焰病毒、震网病毒)、木马、逻辑炸弹、拒绝服务攻击工具 (如网络数字大炮)等;硬装备主要包括动能武器、微波炸弹、电磁脉冲炸弹等。与常规武器装备不同的是,赛博空间对抗装备是最具有知识密集型、技术密集型特征的武器装备,因此,在分析攻击装备使用中人的行为之前,对攻击装备的目标效果、攻击手段、以及攻击装备的使用方式等进行分类,如表2所示。

表1 军事无线局域网中人使用探测工具的行为模型

表2 赛博空间攻击装备的使用方式

在表2中攻击装备的目标效果可采用获取信息和影响信息来衡量,从攻击的安全角度来讲,获取信息表现为破坏信息的机密性,而影响信息表现为破坏信息的完整性和可用性。攻击手段包括直接攻击、间接攻击两类。直接攻击是指攻击直接渗透到目标系统内部 (如通信链路、主机、数据库等)来获取和利用内部信息或篡改信息或插入恶意程序等。间接攻击是指攻击者向目标系统出发送公开信息或者向第三方发送信息来达到攻击的目的。

基于上述分析,本文建立了五元属性组人的行为模型:

人的行为:<确定攻击目标、确定攻击效果、制定攻击规则、设置攻击参数、动态调整攻击规则与参数>。

其中:攻击目标是指攻击人员本次预攻击的对象,通常选择目标系统中重要节点作为预攻击的目标。

攻击效果反映了攻击行动预达到的效果。攻击的预期效果可采用欺骗、破坏、拒止、降级及摧毁来描述。

攻击规则是指攻击者利用历史经验知识以及收集到的目标系统信息,用来制定攻击计划、安排攻击顺序和控制攻击的各种对抗措施的作战方法[9,10]。在制定攻击规则时需要考虑攻击的预期效果、目标系统的薄弱点 (漏洞)与安全防护措施 (如入侵检测、防火墙、访问控制、身份认证等)等因素。

攻击参数是指攻击工具的运行参数,如攻击开始时间、攻击持续时间、攻击强度、攻击内容等。

攻击规则/参数的动态调整是指在对抗过程中根据攻击的效果,实时调整预定的攻击规则和攻击参数,从而使攻击效果达到最优。例如在对目标系统进行DDoS攻击行动时,应根据目标系统的拒止效果对预设的攻击强度进行动态调整,如果预期攻击效果尚未达到,则应适当加大攻击强度。同时应避免攻击强度过大,减少被安全防护措施检测的可能性。

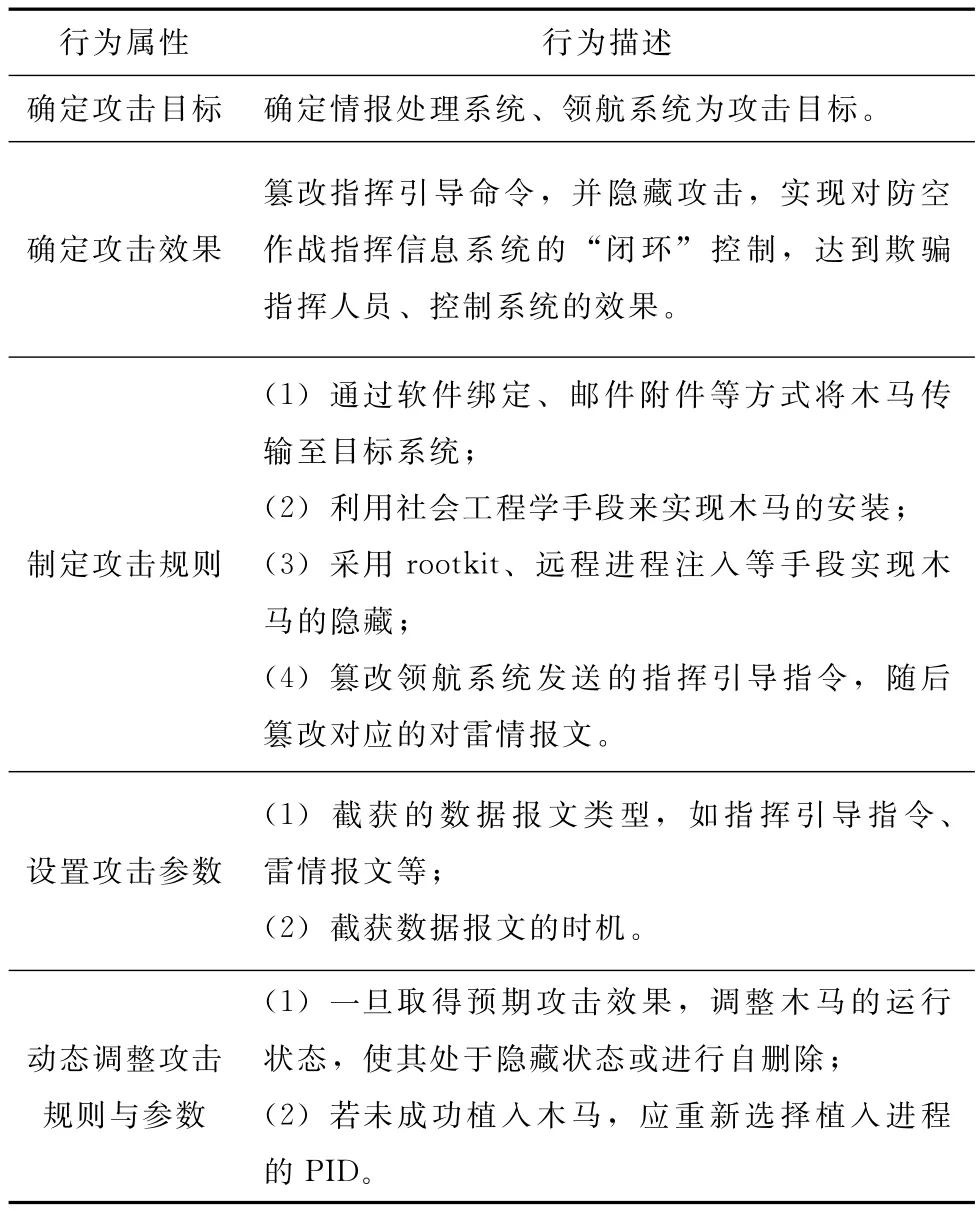

基于上述模型描述方法,本文针对恶意代码在防空作战指挥信息系统中的应用,建立了人的行为模型,如表3所示。

表3 恶意代码在军事信息系统中人的行为模型

4 防御装备使用中人的行为

典型的赛博战防御装备包括入侵检测系统、防火墙、鉴别系统、访问控制系统、日志与审计工具、加密系统以及新型的数字蚂蚁工具等[11],其作用是对已方信息系统和计算机网络进行保护,包括对非授权活动的防护、监视、分析、检测和响应,确保我方信息和信息系统的机密性、完整性和可用性。其中保护机密性是指防止非授权数据泄密以及非授权的访问,如访问控制系统和加密系统等装备;保护完整性是指防止数据被篡改、插入、删除和替换以及错误的拒绝发送或接受数据,如鉴别系统、加密系统等装备;保护可用性是指防止攻击者破坏或删除以及通过攻击系统来阻碍正常访问,如防火墙、入侵检测系统等。

由于赛博空间不仅面临着源自于敌方进行探测、嗅探、入侵、渗透、攻击等带来的外部威胁,而且还存在内部威胁,如内部人员误操作威胁和敌方策反与渗透威胁,为了有效应对这些威胁,单一的防御装备已难以满足要求,需要综合利用各类防御装备进行多层次的深度防御,如涵盖网络层次、主机层次、应用层次、数据层次等。同时采用主动循环防御策略,即采取积极主动措施防护可能发生的赛博攻击,而不是被动地等待攻击行为的发生,并且循环使用预警、保护、检测、响应、恢复、反击等手段。因此,人在使用赛博空间防御装备时,首先需要根据防御对象的特点,设置相应的安全策略以及防御装备的运行参数。在此基础上,综合分析防御装备产生的安全事件以及已方系统的运行状态,挖掘出系统可能遭受的攻击事件和行为,并实时调整预期设置的安全策略和参数。通过以上分析,本文采用四元属性组描述方法建立防御装备使用中人的行为模型,具体如下所示:

人的行为:<制定防御规则、设置参数、判断攻击意图、动态调整防御规则/参数>。

其中制定防御规则是指防御人员根据当前安全需求分析,确定防御对象中哪些用户、行为或流量等是允许与禁止的。设置参数是指确定防御装备的运行参数,如防火墙中数据包过滤规则、入侵检测系统信息的报警规则等。判断攻击意图是指基于防御装备检测的结果,挖掘出是否存在真实攻击行为以及攻击类型等信息。动态调整防御规则/参数是指根据攻击意图的判断,对预期制定的安全策略/参数进行调整等。

依据上述防御装备使用中人的行为描述,本文建立了数字蚂蚁工具在军事信息系统使用中人的行为模型,具体如表4所示。

5 控制装备使用中人的行为

赛博空间控制装备主要规划、监视、调节赛博空间中的各类资源和活动,全面展现赛博空间运行态势,及时发现、预警、响应可能造成不良影响的信息或事件,确保赛博空间的有效性、可靠性、开放性,使其按照期望的秩序运行,主要由监视装备和互联网舆情控制装备等组成。

表4 数字蚂蚁工具中人的行为模型

本文针对互联网舆情控制装备,采用五元属性组描述方法建立了舆情控制中人的行为模型,具体如下所示:

人的行为:<确定监控对象、设置参数、舆情分析、舆情预警评估、制定舆情事件处理方案、舆情事件管控>。

监控对象:控制装备的监控目标,如某新闻网站、论坛、微博、播客、即时通信软件、视频等舆情信息载体;

设置参数:对控制装备的信息采集周期、网页时间范围、初始URL以及爬虫的工作方式 (如并行工作、串行工作)、爬行策略、爬行深度与广度、线程数量等参数等。

舆情分析能力:利用舆情监控系统采用的舆情数据,从中发现话题,并对话题的热度进行评估,识别出热点话题,并对舆情趋势进行分析等。

舆情预警评估:判定网络舆情的严重程度,综合考虑网络舆情的热度、传播速度、传播范围、舆情等级以及政治倾向等因素,对网络舆情的严重程度进行等级划分,如非常严重、严重、一般、轻微等。

制定舆情事件处理方案:根据网络舆情事件的严重程度,制定相应的控制与引导方案,如确定需要屏蔽的网站、发帖人以及选择舆情控制时机等。

舆情事件管控:按照制定的舆情事件处理的方案,采用一定措施对具有负面影响的网络舆情事件进行控制,阻止其扩散传播。例如:控制网络舆情传播载体,对登载负面舆情信息的网站、论坛、聊天室等进行屏蔽、强制关闭等;控制网络舆情主题,屏蔽该主题的发起者及其帖文、删除有关该主题的评论内容、禁止回复或跟贴等;控制网络舆情传播路径,如直接切断传播路径或改变传播路径。

6 结束语

本文在分析赛博战的概念内涵、赛博战与信息战、电子战之间关联的基础上。在此基础上重点围绕着赛博空间侦察装备、攻击装备 (恶意代码、火焰病毒、蠕虫等)、防御装备 (数字蚂蚁)与控制装备 (舆情监控设备等)等对抗装备,采用多元属性组方法,对上述四类装备应用过程中,着重分析了人使用装备的行为本质特征,建立了人的行为模型。该行为模型的建立可为赛博空间对抗过程中复制人的行为特性提供指导,为赛博作战提供理论支撑。

[1]Wenke Lee.Emerging cyber threats report [R].American:Georgia tech information security center and the Georgia tech research institute,2013:1-9.

[2]United States Army Training and Doctrine Command.The U-nited States Armys Cyberspace Operations Concept Capablility Plan[R].Washington:USDOD,2010:2016-2028.

[3]ZHOU Guangxia,SUN Xin.Cyberspace operations [J].Command Information System and Technology,2012,3 (2):6-10(in Chinese).[周光霞,孙欣.赛博空间对抗 [J].指挥信息系统与技术,2012,3 (2):6-10.]

[4]Chairman of the Joint Chiefs of Staff.National military strategy for Cyberspace Operations[R].Washington:USDoD,2006.

[5]Larry Greenemeier.Software mimics ant behavior by swarming against cyber threats [J].Scientific American,2009:11-17.

[6]Nenad.DoD develops classified list of cyber weapons [R].A-merica:Department of Defense Cyber Crime Center,2011:6-7.

[7]Rita Tehan.Cybersecurity:Authoritative reports and resources[R].America:Information Research Specialist,2013:1-91.

[8]Jason Andress Steve Winterfeld Russ Rogers.Cyber warfare.techniques,tactics and tools for security practitioners [M].Synpress,2011.

[9]Stephen Herzog.Revisiting the estonian cyber attacks:Digital threats and multinational responses [J].Journal of Strategic Security,2011 (1):49-60.

[10]Gabi Siboni.Protecting critical assets and infrastructures from cyber attacks [J].Military and Strategic Affairs,2011,3(1):93-108.

[11]XU Boquan,WANG Heng,ZHOU Guangxia.Understanding and studying cyberspace [J].Command Information System and Technology,2010 (1):23-26 (in Chinese). [徐伯权,王珩,周光霞.理解和研究Cyberspace[J].指挥信息系统与技术,2010 (1):23-26.]