641台技术网规划与网络安全策略的应用

2012-12-31 00:00:00李大周

电脑知识与技术 2012年10期

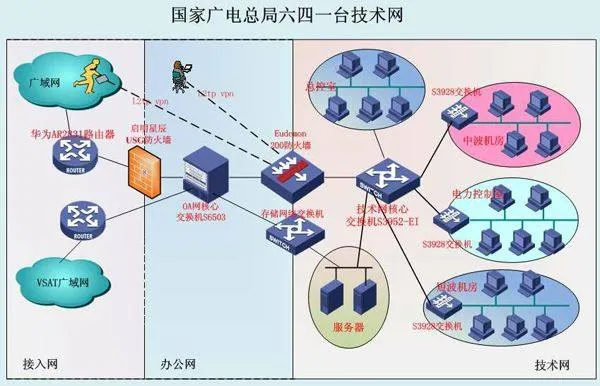

摘要:为进一步规范我台技术网,完善641台技术网的建设,结合六四一台OA网与技术网现状,对技术网的网络设备的配置,参照局信息办制定的《全局网络建设要求V1.0(修订稿)》,在办公网核心交换机和技术网核心交换机之间增加一台Eudemon 200防火墙,重新规划技术网网络拓扑结构,实现对办公网和技术网进行安全访问限制。

关健词:Eudemon 200防火墙;技术网;OA网;VLAN

中图分类号:TP393文献标识码:A文章编号:1009-3044(2012)10-2193-04

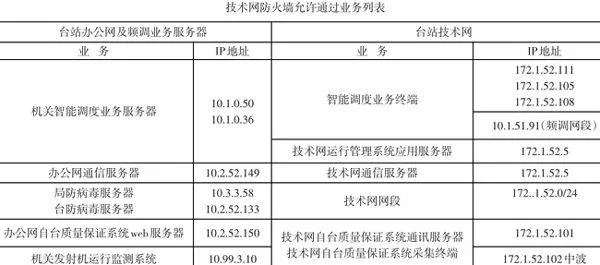

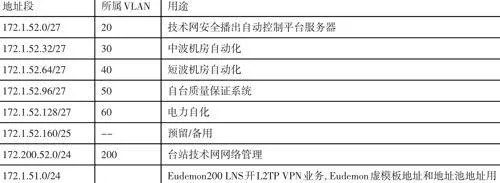

2007年5月,641台信息化小组按局信息办制定的规范独立自主地完成了台站局域网的建设。641台局域网分为OA网和技术网两个部分。641台OA网通过专用的2M电信线路连接至无线局,OA网下联技术网。OA网与技术网之间按局信息办的规范要求应采用“网闸”进行隔离,但由于客观原因,并没有进行实施,只是在核心交换机S6503采用安全访问控制列表的方式简单地对台站技术网进行隔离,这样OA网与技术网之间没有任何网络安全产品,技术网完全暴露在OA网下,各发射机控制系统很容易受到攻击、病毒入侵,甚至受控制,网络安全将直接关系到安全播音。2009年10月,太极公司将在我台部署技术业务管理系统和运行管理系统,从安全的角度考虑,台站的生产业务和日常办公业务分别位于技术网和办公网中,两网之间应采用防火墙作为安全隔离设备,以避免办公网上的非业务人员进入技术网。这种隔离,也使得各类人员都可以专注于自己专项的业务,提高工作效率。由于当时OA网防火墙改用启明星辰的USG防火墙(多功能网关)替换下Eudemon 200防火墙,为进一步规范我台技术网,完善641台技术网的建设,结合六四一台OA网与技术网现状,参照局信息办制定的《全局网络建设要求V1.0(修订稿)》,我们重新规划技术网网络拓朴结构(如图2示),在办公网核心交换机和技术网核心交换区之间增加一台Eudemon 200防火墙,防火墙配置IP地址和技术网/办公网核心交换机相连,通过静态路由实现网络连通,配置安全策略,对办公网和技术网进行安全访问限制。并在技术网核心交换机上划分VLAN隔离安全播出业务,包括管理VLAN、服务器VLAN、中波发射机房vlan、短波发射机房VLAN、电力运行室VLAN等,并在交换机的业务网段过滤掉一些病毒、恶意软件使用的端口,实现对OA网和技术网进行安全访问限制。具体实施如下:

为了满足应用系统安全性考虑,在OA网核心交换机和技术网核心交换区之间增加一台Eudemon 200防火墙,重新规划技术网网络拓扑结构后,实现与OA网隔离,通过采取各种安全措施从而防范来自广域网和台内OA网的恶意攻击,同时控制技术网内部网络对广域网和台内OA网的访问,因此在OA网核心交换机和技术网核心交换机之间增加一台Eudemon 200防火墙,重新规划技术网网络拓扑结构,根据我台的实际情况从以下几个方面实现对办公网和技术网进行安全访问限制。

1641台技术网逻辑设计

1.1技术网IP地址和VLAN设计

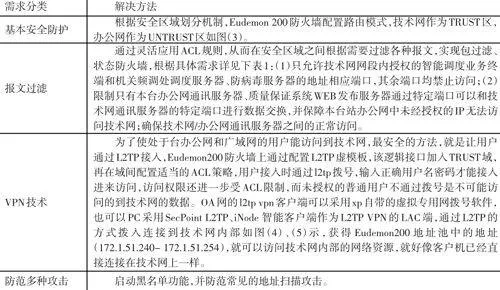

641台技术网按照全局统一IP地址管理规则进行IP地址管理和分配,遵循IP地址编址的基本原则:唯一性、连续性,可扩充性和可管理性。根据自台的网络状况并考虑到将来的扩展,设计VLAN划分方案如下表1。

表1

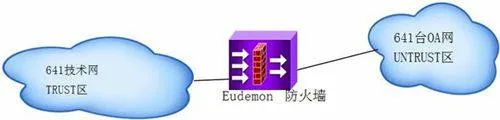

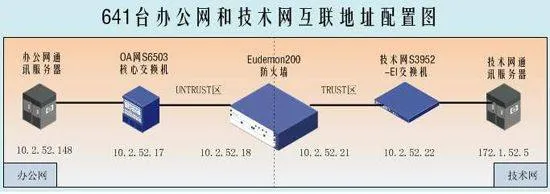

1.2办公网和技术网隔离结构设计

OA网和技术网的互联采用静态路由协议,在OA网S6503核心交换机、技术网Eudemon 200防火墙和技术网S3952-EI交换机上分别指定去往各网的静态路由,在OA网和技术网的边缘采用OSPF重分布(Route Import)的方式将去往技术网的静态路由发布到OSPF中。台技术网网段通过Eudemon 200防火墙和办公网互联,只有特定的通讯服务器可以进行数据交换,禁止其他通讯;台技术网网段只在本台技术网有效,禁止在本台办公网和广域网发布路由。

图1

1.3技术网网络安全

a.通过路由协议设置,限制广域网无法访问台站技术网;

b.通过技术网防火墙,限制只有本台特定的通讯服务器可以和技术网特定服务器进行数据交换,并保障台站办公网无法访问技术网;

c.在技术网建立虚拟局域网。通过VLAN的划分隔离安全播出业务;

d.基于用户定义的策略,建立访问控制列表,控制技术网内业务之间的互访。

e.通过对连接应用的交换机端口添加ACL策略来限制可以访问的用户,也可以采用单向访问列表的方式允许一个网段或一段地址访问其他地址,但其他地址不能访问这个网段。

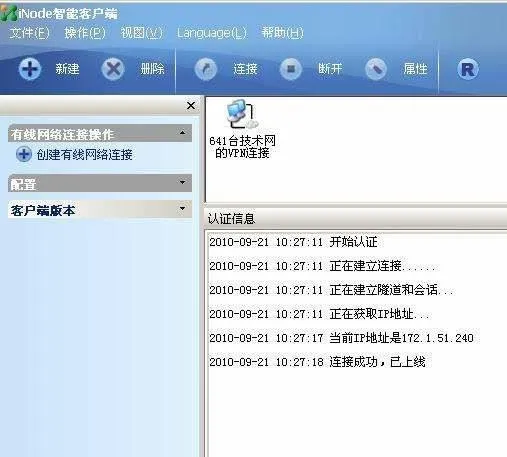

f.办公网的某特定PC用户要访问技术网需通过l2tp vpn拔号接入。

2技术网网络规划与网络设备安全策略的实施

为了满足安全性考虑,在办公网核心交换机和技术网核心交换区之间增加一台Eudemon 200防火墙,重新规划技术网网络拓扑结构如图(2),实现与OA网隔离,通过采取各种安全措施从而防范来自广域网和台内OA网的恶意攻击,同时控制技术网内部网络对广域网和台内OA网的访问,因此在防火墙设备引入安全域