密码产品安全风险评估技术研究

帅 飞,李俊全,尤 娟

(解放军信息工程大学 电子技术学院,河南 郑州450004)

0 引 言

为确保密码产品的安全、可控、可用,必须对密码产品进行安全风险评估,验证其是否达到预期的安全目标。现有的风险评估技术和方法大都是针对信息系统或者信息安全产品的,有关密码产品安全风险评估方面的研究基本上没有。总体而言,风险评估方法[1-2]主要可分为定量风险评估方法和定性风险评估方法两大类。定量风险评估方法相比定性风险评估方法,其评估结果更加直观、客观,且便于对比,所以为了保证风险评估结果的客观性和准确性,现有信息系统或信息安全产品的评估大都采用定量的风险评估方法。现有的定量风险评估方法的理论基础[3]主要有:贝叶斯网络、粗糙集理论、模糊理论等等。密码产品作为一类特殊的信息安全产品,由于其特殊的使命,使得其在安全方面的要求和一般信息安全产品有着很大的不同。本文对密码产品的风险计算模型和风险评估过程中关键技术进行了深入研究,旨在提出一种可以量化的密码产品安全风险评估方法,保证密码产品安全风险评估结果的客观性和准确性。

1 基于威胁分析的密码产品风险计算模型

密码产品是指为信息提供机密性、完整性、可认证性等安全保密功能的设备或者装置,是一类特殊的信息安全产品。对于密码产品而言,其本身存在的脆弱性不一定就导致安全威胁发生,但是脆弱性一旦被威胁来源利用,就会导致安全威胁发生。所以,对密码产品的安全风险评估,应该从产品安全威胁分析入手,分析产品可能面对的安全威胁,以及安全威胁发生危害的概率和威胁所导致的危害程度,进而计算产品的安全风险。

现有的风险评估方法大都是以资产为出发点,分析资产、威胁和脆弱性的关联,进而计算系统风险值,以威胁为出发点的风险评估方法比较少见。文献 [4]根据威胁来源的不同,对网站的安全威胁进行了分析总结,采用模糊综合评价的方法,根据专家经验构建安全威胁模糊评价矩阵,计算安全风险。文献 [5]对安全威胁绝对量化和相对量化两种方法的优缺点进行了对比分析。文献 [6]根据网络安全威胁发生的特点,设计了包括基于威胁分析的静态评估和动态评估两种评估模型。文献 [7]提出的TMSRA模型,采用德尔菲法确定系统安全威胁及相应的威胁后果属性,引入多属性决策理论,计算系统风险指数。文献 [8]在文献 [7]基础上对风险指数进行了灵敏度分析和优化。

综上所述,现有的基于安全威胁分析的风险评估方法大都是依靠专家经验确定系统或产品的安全威胁及其发生概率,然后采用模糊评价、多属性决策等方法计算其风险指数,确定系统或产品的安全风险。其缺点在于安全威胁发生概率都是通过历史统计数据或者专家经验来确定,在缺乏有效的历史统计数据的情况下,难以保证所得数据的客观准确性。

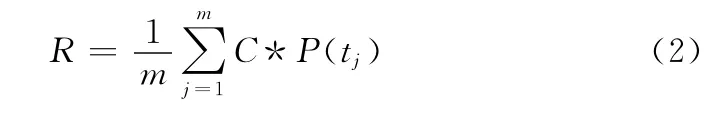

在上述研究基础上,本文提出一种基于威胁分析的密码产品安全风险评估方法。在安全威胁分析的基础上,构建安全威胁和产品安全防护措施的贝叶斯网络,根据安全防护措施的有效率,推断安全威胁生效概率;然后,根据安全威胁生效概率和安全威胁对产品所造成的影响,确定产品的安全风险。这个方法的主要优点是安全威胁生效概率不是通过统计数据得到的,而是通过贝叶斯网络推断而来,所得的评估结果比较客观,实施的难度较小,具有较好的实际效果。其风险计算模型如图1所示。

如图1所示,对于密码产品而言,其安全风险主要是指威胁来源利用资产的脆弱性或者采用其它攻击方法所产生的安全威胁对密码产品安全所造成的影响,其由安全威胁生效的概率和安全威胁所造成的后果属性两者决定,表示方法如下

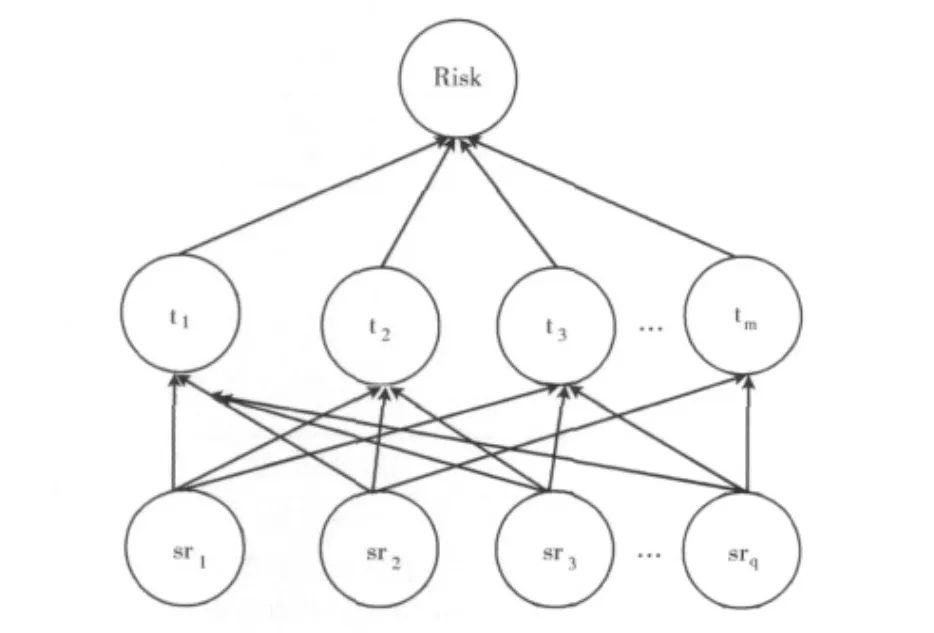

式中:R——产品的风险值,C——安全威胁对产品造成的后果属性,P——安全威胁生效概率。

2 基于威胁分析的密码产品安全风险评估过程

2.1 密码产品安全威胁描述

密码产品的一个安全威胁T可用一个四元组:T=(cause,name,method,impact)来表示。其中:cause表示威胁来源。这里主要是指可能对产品产生的危害的人为因素以及环境等其它因素,主要包括恶意攻击人员,如网络攻击者、无线信号接收者、专业解剖人员等;内部人员,如管理人员、审计人员、操作人员、维护人员等;其它因素,如电力故障、电磁泄露、硬件故障等。name表示威胁名称。通过诸如专门技术、可用资源和动机等来描述,如非授权使用、电磁攻击等。method表示攻击的方法或者产品脆弱性。主要指威胁来源可能利用的脆弱性,如操作系统漏洞、软硬件缺陷等;或者威胁来源采取的攻击手段等如暴力破解、利于工具探测等。impact表示威胁造成的影响。主要指威胁对密码产品产生的危害描述,按照危害重要程度从高到底,依次分为关键安全参数泄露、敏感信息泄露、产品故障3个等级。

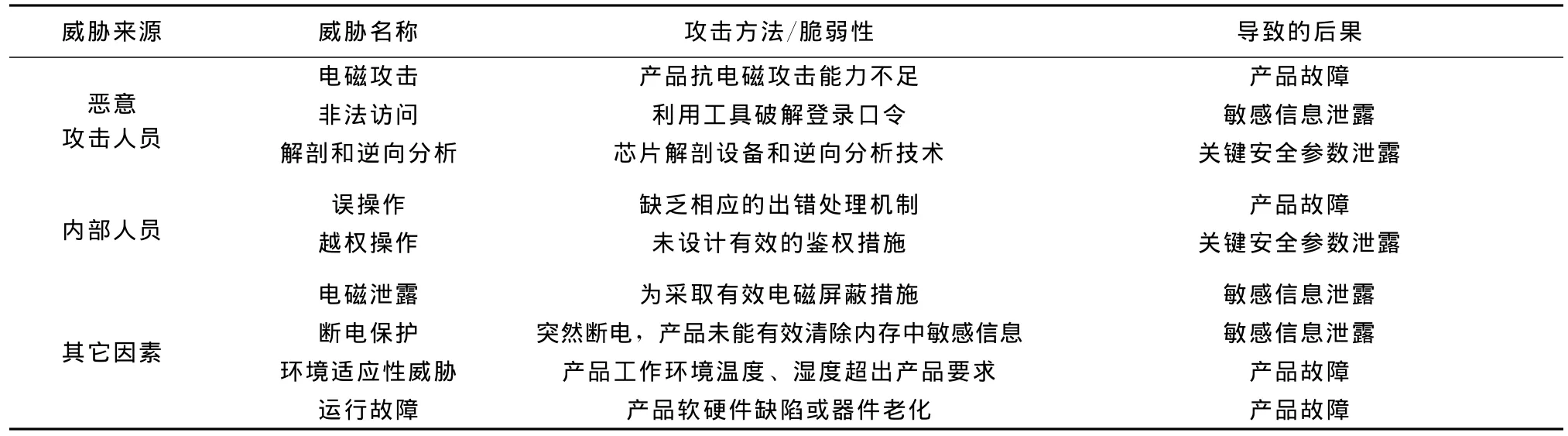

一般情况下,现有密码产品所采用的算法和协议都是安全的,在本文中不考虑由密码算法及协议安全性所导致的安全威胁。密码产品常用威胁描述如表1所示。

图1 风险计算模型

表1 密码产品常用安全威胁描述

2.2 安全威胁生效概率计算

本文根据安全威胁和安全措施之间的因果关系,引入贝叶斯网络来计算安全威胁生效概率。贝叶斯网络是一个有向无环图,由代表变量节点及连接这些节点的有向边构成。图中的每个节点代表一个有现实意义的变量 (比如一个安全威胁或者一个安全措施等),而图中的弧线则表示相连的两个变量间的因果关系。变量间的因果关系强度由与之对应的条件概率来表示。所以,贝叶斯网络由贝叶斯网络结构和条件概率表两部分组成。贝叶斯网络以概率论和图论为基础,是处理不确定性问题上的有效方法之一,所以当前应用贝叶斯网络构造风险评估模型的研究有很多[9-13],其基本方法原理是利用贝叶斯网络将产品的安全威胁、安全措施之间的因果关系用有向图直观地表示出来;同时也将安全威胁生效概率、安全措施有效率等数据以条件概率的形式与模型相融合,使得专家的先验知识和后验数据实现无缝结合,完成产品风险的定量评估。

产品安全威胁和安全防护措施之间属于一种因果关系,存在安全威胁,就必然要采用相应的安全防护措施来应对安全威胁。一个安全威胁可能需要一个或者多个安全防护措施来应对,一个安全防护措施也可能同时应对一个或者多个安全威胁。

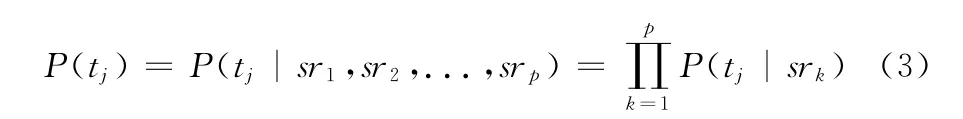

假设密码产品所面临的安全威胁集T= {tj|j=1.2,…,m},安全防护措施集,SR= {srk|k=1,2,…,q},根据安全威胁和安全防护措施之间的映射关系,由此构建密码产品的贝叶斯评估网络。

如图2所示,当密码产品的安全威胁集为T= {tj|j=1.2,…,m}时,由式 (1)可得密码产品的风险

图2 密码产品贝叶斯评估网络

因为各安全措施集合中的各安全措施相对于其它安全措施而言,是相互独立的,因此可得,P(tj)示安全威胁tj对应的安全防护措施集为SR= {srk|k=1,2,…,p}时,安全威胁tj生效的概率

式中:P(tj|srk)——在安全措施为srk时,安全威胁tj生效概率。对于密码产品而言,其安全威胁产生危害的情况,正是安全措施没有达到预期的目标,即为安全措施不生效的概率。由此可得

式中:P(srk)——安全措施srk生效的概率,由产品所使用的物理和逻辑防护措施的强度确定。

由式 (2)、式 (3)、式 (4)可得,密码产品的风险为

2.3 安全防护措施有效率确定

FIPS140系列标准是NIST发布的有关密码模块安全要求的标准,现更新的最新版本为2009年11月发布的FIPS140-3[14]的draft版。FIPS140-3从密码模块描述、密码模块接口、软/固件安全、操作使用环境、身份认证与鉴别、物理安全、电磁安全、敏感安全参数管理、自检、生命周期保证、减缓其它攻击等11个方面将密码模块划分为4个安全等级。

本文依据FIPS140-3中有关安全措施的分级要求,结合产品安全措施测试结果,确定产品安全措施安全等级及其有效率。如果某项安全措施的测试结果为安全措施失效,则该安全措施有效率为0,如果安全措施满足FIPS140-3中安全1级要求,则其有效率为25%。对应的2级为50%,3级为75%,4级为100%。

以模块物理安全防护要求为例,FIPS140-3的4.6节中对密码模块物理防护要求进行了分级描述:

(1)安全一级要求:密码模块应当具有产品级品质,包括标准的钝化技术 (如在密码模块电路上使用敷形涂层或封印,以保护其免遭环境的或其它物理性的破坏)。当物理维护时,密码模块内的明文形式的秘密密钥、私有密钥、其它未受保护的关键安全参数应被零化。零化可以由操作者依程序进行,也可以由模块自动执行。

(2)安全2级要求:在安全一级的基础上,密码模块应当在试图物理进入模块时提供篡改留痕措施。

(3)安全3级要求:在安全一、二级基础上,如果密码模块有门或可拆卸的封盖,或提到了维护访问接口,则模块应包含篡改响应和零化电路。当打开门或拆去封盖时,或当维护访问接口被访问时,该电路应当立即零化所有明文形式的秘密密钥、私有密钥、其它未受保护的关键安全参数。

只要密码模块内包含明文形式的秘密密钥、私有密钥或关键安全参数,篡改响应和零化电路就应当处于工作状态。如果密码模块带有任何通风口或缝隙,那么它们须设计成可防止对封装内部进行不可察觉的物理探测。

(4)安全4级要求:在安全一、二、三级基础上,密码模块要么应包括环境失效保护 (EFP)特性,要么应经受环境失效测试 (EFT)。

如某个密码产品的物理要求为:使用不透明、坚固的外壳封装,能够防止利用可见光通过通风孔或门等缝隙采用直视的方法搜集内部结构或器件的信息;设置了紧急销毁按钮等应急销毁措施,当启用该措施时,能够自动对产品内部的敏感数据进行零化处理。该物理防护措施满足FIPS140-3中物理防护安全3级要求,则对应的其有效率为75%。依次类推,可以确定整个密码产品的安全防护措施有效率。

2.4 应用实例

下面以高保障IP密码机 (HAIPE)的安全风险计算为例,验证本文提出的风险评估方法的合理性和有效性。

高保障IP密码机 (HAIPE)[15]是美军研制的下一代网络密码设备,是美军实现全球信息栅格的关键设备,其主要功能有:隔离明文网 (红网)和密文网 (黑网),作为红黑边界对数据包进行无条件加解密,保证端到端的安全性;支持实时状态监控、远程管理操作,在无人值守环境下的正常工作;支持密钥的在线注入、更新、销毁。

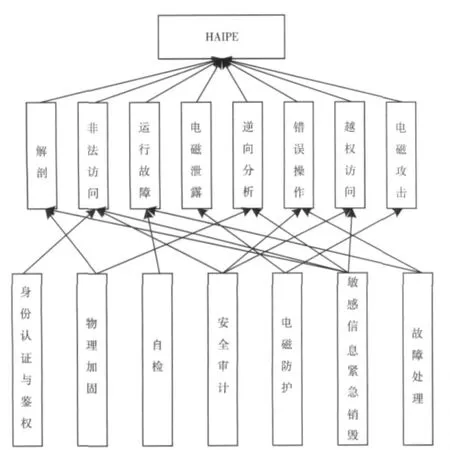

对HAIPE进行威胁分析,并构建其安全威胁和安全措施之间的贝叶斯网络如图3所示。

图3 HAIPE安全评估贝叶斯网络

根据安全威胁描述表1,对图3中HAIPE的安全威胁后果属性进行赋值,造成关键安全参数泄露的安全威胁后果属性为3,造成敏感信息泄露的安全威胁后果属性为2,造成产品故障的安全威胁后果属性为1。在此我们假设HAIPE没有采用安全措施,即为此时安全威胁生效率为100%的情况,计算其风险最大值,代入式 (5)可得,HAIPE的风险最大值

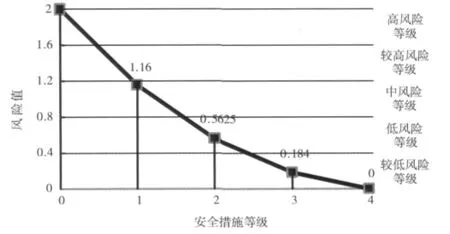

将产品安全风险等级划分为较低、低、中、较高、高5个风险等级,那么其风险范围依次为 (0,0.4), (0.4,0.8),(0.8,1.2),1.2,1.6),(1.6,2.0)。

依次将HAIPE的安全措施分别处于安全1级,2级,3级,4级情况下所得的风险值计算出来,得到如图4所示的HAIPE风险变化图。

图4 HAIPE风险变化曲线

由图4可以看出,当HAIPE的安全措施都达到FIPS140-3中的安全1级要求,其风险值R=1.16,处于中等风险等级的临界上限,接近于较高风险等级。达到安全2级时,风险值R=0.5625,处于低风险等级。达到安全3级时,风险值为R=0.184,处于较低风险等级。达到安全4级时,其风险值为0,即为HAIPE的安全措施能够应对所有的安全威胁。其风险变化基本符合HAIPE的实际应用情况,结果证明了本文提出的密码产品安全风险评估方法的有效性。

3 结束语

本文对密码产品安全风险评估的具体实施方法进行了研究。提出了一种基于威胁分析的定量风险评估方法,给出了该方法的风险计算模型及评估主要步骤。该方法依据NIST发布的密码模块安全要求FIPS140-3,对安全措施有效率进行了分级确定。根据安全措施和安全威胁之间的因果关系,构建贝叶斯评估网络,计算安全威胁生效概率和产品安全风险值,使得评估结果更具客观性和准确性。最后结合实例证明了该方法有着很好的适用性。

[1]FENG Dengguo,ZHANG Yang,ZHANG Yuqing.Survey of information security risk assessment[J].Journal of China In-stitute of Communications,2004,29 (7):10-18 (in Chinese). [冯登国,张阳,张玉清.信息安全风险评估综述[J].通信学报,2004,29 (7):10-18.]

[2]LI Hetian,LIU Yun,HE Dequan.Review on study of risk evaluation for IT system security [J]Journal of China Safety Science,2006,16 (1):108-113 (in Chinese). [李鹤田,刘云,何德全.信息系统安全风险评估研究综述 [J].中国安全科学学报,2006,16 (1):108-113.]

[3]WU Xiaoping,FU Yu.Security risk assessment theory and methods for information systems[M].Beijing:Science Press,2010:100-219(in Chinese).[吴晓平,付钰.信息系统安全风险评估理论与方法 [M].北京:科学出版社,2010:100-219.]

[4]LU Xiangyan,ZHONG Cheng,YANG Liu.Security risk assessment method of website based on threat analysis [J].Journal of China Computer Applications,2009,29 (B12):94-96 (in Chinese).[陆向艳,钟诚,杨柳.基于威胁分析的网站安全风险评估方法 [J].计算机应用,2009,29 (B12):94-96.]

[5]ZHANG Jing,XUE Zhi,LIN Mengquan.Risk assessment method of information system based on threat analysis [J].Journal of China Computer Engineering,2004,30 (18):56-58(in Chinese).[张竟,薛质,林梦泉.基于威胁分析的信息系统风险评估方法 [J].计算机工程,2004,30 (18):56-58.]

[6]TU Guoyong.Security evaluation of network system based on threat analysis[J].Journal of China Information Security and Communications Privacy,2009,31 (4):50-52 (in Chinese).[涂国勇.基于威胁分析的网络系统安全评估 [J].信息安全与通信保密,2009,31 (4):50-52.]

[7]CHEN Xin,WANG Xiaohan,HUANG He.Research on multi-attribute information security risk assessment method based on threat analysis [J].Journal of China Computer Engineering and Design,2009,30 (1):38-40 (in Chinese).[陈鑫,王晓晗,黄河.基于威胁分析的多属性信息安全风险评估方法 研 究 [J].计 算 机 工 程 与 设 计,2009,30 (1):38-40.]

[8]YANG yang,YAO Shuzhen.Risk assessment method of information security based on threat analysis [J].Journal of China Computer Engineering and Applications,2009,45 (3):94-96(in Chinese).[杨洋,姚淑珍.一种基于威胁分析的信息安全风险评估方法 [J].计算机工程与应用,2009,45 (3):94-96.]

[9]Kondakci S.A causal model for information security risk assessment[C].Sixth International Conference on Information Assurance and Security,2010:143-148.

[10]Kondakci S.Network security risk assessment using Bayesian belief networks[C].IEEE International Conference on Social Computing/IEEE International Conference on Privacy Security Risk and Trust,2010:952-960.

[11]Kondakci S.A composite network security assessment [C].Fourth International Conference on Information Assurance and Security,2008:249-254.

[12]FU Yu,WU Xiaoping,YAN Chenghua.The method of information security risk assessment using Bayesian networks[J].Journal of Wuhan University (Natural Science Edition),2006,52 (5):631-634 (in Chinese).[付钰,吴晓平,严承华.基于贝叶斯网络的信息安全风险评估方法 [J].武汉大学学报 (理学版),2006,52 (5):631-634.]

[13]ZHAO Junge,ZHANG Qi,FU Yu.Application of Bayesian network in security risk assessment of information systems[J].Journal of Naval University of Engineering,2007,19(6):67-70 (in Chinese). [赵俊阁,张琪,付钰.贝叶斯网络推理在信息系统安全风险评估中的应用 [J].海军工程大学学报,2007,19 (6):67-70.]

[14]FIPS 140-3draft revised [Z].Federal Information Processing Standards Publication,2009.

[15]GLEN Nakamoto.Scalable HAIPE discovery [R].Meeting Proceedings RTO-MP-IST-063,2006:1-14.