无线网络结构分析与安全测试技术

宋长凯

武警某部通信站,新疆乌鲁木齐 830063

0 引言

随着无线网络的不断发展,越来越多的单位都构建了无线网络,因为无线网络不仅接入速度较高,而且其在组网灵活性方面有着独特的优势。但是,随之也带来了不少问题,尤其是无线网络的安全性问题,主要体现在以下几个方面:信道的开放性特点,给用户便捷的同时也方便了一些非法接入以及窃听的网络攻击行为;无线网络是基于电磁波的,在其影响范围内,所有无线网络的用户都可以接收一些信息,这对于不想接收信息的用户而言势必会造成一定的干扰;无线电波会由于外界因素而导致不同程度的信号衰减,从而出现信号丢失的现象。可见,研究无线网络的结构,确保无线网络的安全是极其重要的,这对于促进无线网络的发展,为用户提供更加优质的无线网络服务起到了重要的作用。

1 无线网络结构的剖析

1.1 基本的结构模式

无线网络的基本结构模式主要有两种,分别是:存在基站的无线网络;不存在基站的无线网络。其中,存在基站的无线网络也称为Infrastructure结构,该网络中的通信都需要借助于基站才能完成,基站也可称为接入点。而不存在基站的无线网络是Ad Hoc结构,无线网络中的各终端是直接进行通信的,最终形成多单元的无线通信网络。

1.2 网络拓扑结构

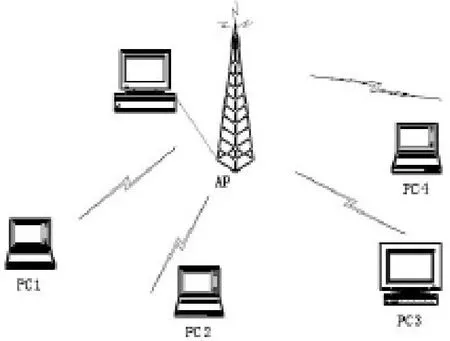

无线网络中的拓扑结构主要有3种,分别是:点对点、Hub型、无中心拓扑。其中,点对点主要是借助于点频或者是扩频微波电台等方式进行网段连接,其结构比较简单,能够获取到中远距离范围的高速率链路。Hub型要求存在一个无线站点作为中心点,并控制该无线网段内的所有站点,同时可以借助于蜂房技术实现空间以及频率的复用,该拓扑结构如图1所示:

图1 Hub型无线网络拓扑结构

2 无线网络的安全测试技术

2.1 基于访问点的安全测试技术

要想提高无线网络的安全性,管理员应该意识到访问点AP的重要性,因为AP是整个无线网络的基础,AP安全性有了保障,无线网络的安全性将会大大提高。

1) WEP。WEP是安全保护协议,属于802.11协议中的一部分,现大部分的商家都支持128位的密钥,虽然WEP协议也存在一些安全隐患,但在无线网络中引入WEP可以杜绝一些攻击水平不太高的黑客,也能对安全起到一定的保障作用;2)MAC地址过滤。MAC地址是无线网络中较为理想的一种访问控制方式,但现有无线网络中已出现能伪造合法MAC的软件,但笔者认为无线网络中仍应引入MAC地址过滤技术,这样可以将一部分网络入侵者过滤在外;3) DMZ非军事区技术。DMZ是无线网络中的一个特殊区域,如果AP点位于DMZ,就算该AP遭受到了攻击,攻击者也不能对无线网络内部信息进行窃取。但需要明确的一点是,DMZ可以保护无线网络的内部资源,但不能保护无线用户。

2.2 基于防火墙及RADIUS的安全测试技术

从本质上而言,防火墙是由软件以及硬件共同组成的一个系统,主要实现两个网络之间的接入控制。其控制策略则是由用户自行在防火墙上进行设置的,其作用主要是为了实现有效的阻止以及允许。由防火墙连接的两个无线网络分组过滤路由器必须是支持标准格式的设备,这样才能更好地实现分工检测,一个负责进入无线网的分组检查,另一个负责对无线网络输出的信息进行检查。

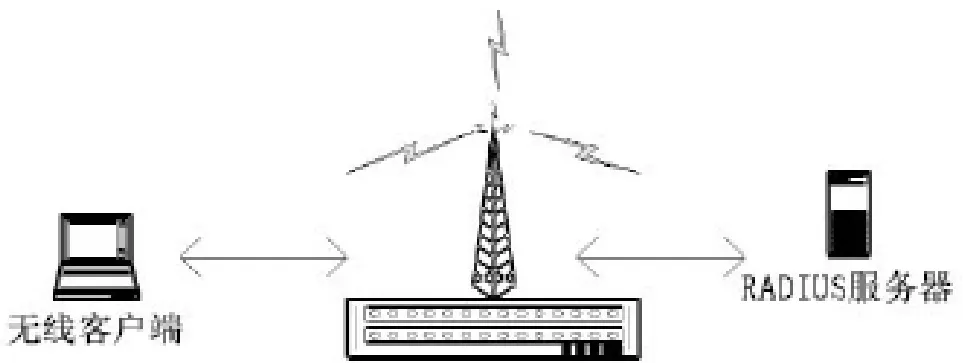

而RADIUS(Remote Authentication Dial-In User Service)是远程身份验证的拨入用户服务检测技术,能够实现对无线网络远程链接用户的身份验证,并提供授权和相关的记录日志。Radius除了用户身份验证,还可用于访问点身份验证,可实现双向身份认证,这样,黑客就无法假冒访问点对网络进行攻击。Radius可全面的控制访问授权,如时间限制及密钥重新生成周期。Radius服务器的典型设置如图2所示:

图2 Radius服务器的典型设置

2.3 基于公钥体制身份认证的安全检测技术

无线网络应用基于公钥体制身份认证的安全检测技术,能够在很大程度保证无线网络的安全。在公钥体制中,私钥和公钥是不可以互推的,也正是因为这一点,保证了无线网络良好的安全性。该安全检测技术的实现分成以下两大步骤:

首先,用户UserA生成一个认证请求,并将这个认证请求发送给相应的AP。当AP接收到UserA发送的认证请求后,AP就是检验相应的Gid以确定该UserA是不是在其管理范围内,同时通过私钥进行解密处理,并用UserA的公钥检验解密签名,以进一步验证UserA是不是合法身份。

其次,AP对UserA认证结束之后,就会自动生成一个反馈响应。UserA接收到这个反馈响应后就可以直接用自己的私钥进行解密后获取PK,并通过AP的公钥对AP的身份进行验证。

3 结论

无线网络能得到越来越广泛的应用,主要原因在于无线网络的灵活性以及开放性,为了确保无线网络的安全,网络建设者应该在物理层使用扩频技术,在数据链路层使用WEP协议进行加密处理,在网络层使用防火墙等技术进行信息过滤及验证。

但这些无线网络安全措施不能单独应用于无线网络以保证安全性,只有进行安全测试技术的综合运用才能大大提升无线网络的安全性。

[1]Tara.Charles, Elden.Wireless Security and Privacy:Best Practices and Design Techniques[J].Addison Wesley,2011.

[2]刘乃安.无线局域网(WLAN)原理、技术与应用[M].西安电子科技大学出版社,2010.

[3]Adam Stubblefield, John Ioannidis, Ariel D.Rubin.Using the Flusher, Mantin and Shamir Attack to Break WEP Revision 2, AT&T Labs Technical Report.2009.

[4]金纯,郑武,陈林星.无线网络安全—技术与策略[M].电子工业出版社,2009.