企业员工网络行为发现与管理研究

陶维成,谭文安

(1.南京航空航天大学计算机科学与技术学院,江苏南京210026;2.芜湖职业技术学院信息工程系,安徽芜湖241006)

随着企业信息化深入推进,计算机网络在企业得到快速发展和普及.传统的计算机网络在企业的生产经营中主要充当信息交换的角色,进行事务处理,对数据进行e化,将传统手工产物变成电子产物,提高了一定的工作效率,产生了一定的效益,但并没有充分发挥计算机智能计算的作用.与此同时,企业员工在网络的使用过程中,也产生了一系列问题,如对局域网用户的操作行为缺乏有效的记录、监控和取证[1],网络安全已经成为一个国际化的问题.2003年美国计算机安全协会(CSI)和FBI计算机入侵小组共同开展的“计算机犯罪和安全调查”指出,近一半的安全破坏源自组织的网络内部,已超过了来自外部的攻击[2].除数据破坏外,信息外泄也是网络安全需要解决的一个重要问题,由于网络的相对复杂性和隐蔽性,使得组织内部的机密信息更加容易通过网络泄露出去,所造成的危害和损失不亚于有时甚至远高于直接的数据破坏[3].网络监控和信息安全在文献[1]、[3]通过局域网行为管理和网络行为监控已经给出解决的途径,而由于企业及其部门组织的多样性,员工岗位不同,使用网络的特征也将不同,员工在使用网络过程中行为随着岗位职责不同而表现出的差异性也反映其多样性和复杂性.

如何在企业中通过员工的网络行为来发现潜在的规律和价值,除常规的企业管理和网络管理外,有针对性地进行差异化和动态自适应管理是目前企业员工网络行为管理企待解决的问题.本文探讨了企业员工网络行为特征与类型、网络行为影响因素、网络行为后果及网络行为运行规律,给出了企业模型,企业员工网络行为发现模型.采用聚集、分类、统计分析等数据挖掘方法发现企业员工网络行为,通过对数据进行分析、预测,并将分析的结果反馈到员工网络行为管理上,形成演化的网络行为的发现与管理模型.对企业的信息安全、个性化管理等方面进行过程管理,从而实现以人为本、和谐进步的管理理念,体现企业文化,反映企业核心价值观.

1 企业员工网络行为发现模型

1.1 企业员工网络行为特征分析

自计算机网络出现后,国内外对网络行为的研究也在深入开展.目前,国内外对网络行为主要从两大方面进行研究、分析.一是从社会人文角度出发,研究网络对人们的思想、文化、传播、生产、生活、政治、经济等产生的影响和作用.社会科学对网络行为的研究,主要是对网络用户的网络使用行为,包括网络使用方式、时间、频率、地点等进行实证调查与定量研究,对网络用户在网络空间的行为模式、行为类型与行为逻辑进行实证调查与理论分析[4].二是从网络和计算机技术角度出发,研究网络用户的具体操作行为及由此可能产生的网络安全.由于网络的使用,出现了网速和带宽效率下降,网络资源浪费严重;病毒、木马、流氓软件带来的安全隐患;从事网络违法行为,带来法律风险.由此,从互联网出口管理入手,杜绝通过Email、Webmail、MSN、QQ等途径潜在的泄密行为;限制P2P等应用行为,提升网速和带宽效率;防范用户浏览非法网站“主动”下载病毒、木马、恶意软件;避免恶意发帖、发表反动言论等法律问题,并在发生问题后可追溯.

通过上述阐述,诸多因素决定企业员工的网络行为,主要有:企业的性质、所在部门的岗位角色、企业管理、企业文化、员工自身行为等.所以分析企业员工网络行为特征,要从社会学、计算机及网络技术出发抽取企业员工网络行为模型,以此为基础,深入研究,开发出动态、自适应、智能体的网络行为管理系统.

目前,国内外从企业角度研究网络行为是从技术层面出发,以在用户使用网络过程中对其实行监控为主,实现网络行为管理.这种方法是一种静态的事后处理方法,而非符合动力学原理的动态处理方法,我们提出了一种动态的发现模型.

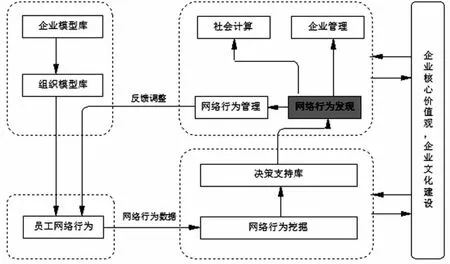

1.2 企业员工网络行为发现模型结构

企业员工网络行为模型结构由6个部分组成:①企业模型库及其对应的组织部门,部门由员工组成;②每位员工因工作需要和非工作需要而在网络上所进行的活动,这些活动经过抽象、整理构成员工的网络行为数据;③通过数据挖掘对网络行为数据进行发现,向决策支持系统提供决策依据;④由决策支持系统来进行网络行为发现,由此进行网络行为管理,并将发现、管理的结果反馈到员工网络行为模块上来,从而形成一个动态的,自适应的闭环系统;⑤将网络行为发现的结果提供给企业管理部门及进行社会计算(Social Computering);⑥经过上述一系列活动和计算后,与企业自身的核心价值观及其文化适应,并形成反馈、修正,在上层又形成了一个闭环系统,最终使企业能够健康发展,实现企业的战略目标.企业员工网络行为发现模型如图1所示.

图1 企业员工网络行为发现模型

1.3 企业模型库

企业的类型和性质、网络信息化的进程、内部组织结构不尽相同,如何将企业优化重组,提高经济效益,国内外专家学者给出了企业信息化工程一些方法,如BPR方法[5].目前我国因划分企业的标准不同,企业的类型也不一样.按照企业在社会再生产过程中职能划分,有工业企业、商业企业、建筑企业、金融企业等.根据企业在社会再生产过程中职能划分方法,建立企业父类,再建立企业子类,如此继承下去,直到具体的企业实例,即对象.在企业对象中,有诸如生产、销售、采购等组织部属性,根据经典的设计模型,可以由实际需求构建,如工厂模式[6].

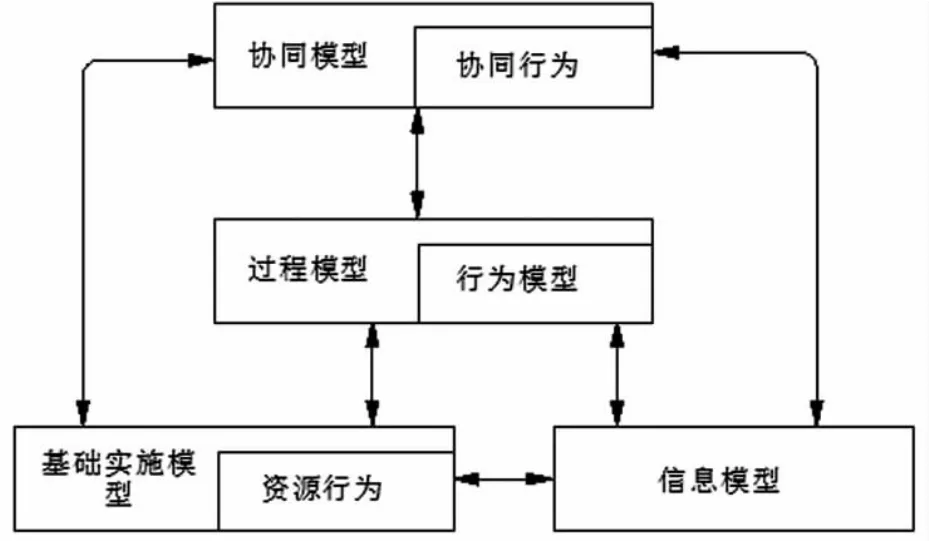

采用过程动态协同处理思想,可将企业模型用五元组EM=〈PM,BM,FM,CM,IM〉来描述[7-9].其中PM为过程模型(process model),描述企业内部各个业务活动的偏序,包含这些活动的执行所要求的具备输入条件和所需的资源支持,以及活动的调度控制和执行后所产生的输出结果.BM为行为模型(behavior model),描述企业模型中的活动行为、资源行为和协同行为等,行为模型的引入,使我们不仅可以对过程模型进行定性的描述,而且可以进行定量的计算.FM为基础设施模型(infrastructure model),描述企业机构及其所拥有所有的资源类型、数量、特征、结构、单位时间的花费及其分布情况.CM表示协同模型(coordination model),描述企业的战略战术、经营政策和调度管理策略、企业之间的外部协作关系等.IM表示信息模型(information model),描述企业过程中生产和消耗的原材料、中间产品、成品以及产品数据信息,反映物资供应链的信息.企业模型如图2所示.

图2 企业模型架构

在企业模型库中,根据企业网络资源及其各部门的实际需求,定义员工的网络行为并通过网络对其管理.

2 企业员工网络行为发现方法

企业员工网络行为发现是指根据企业实际需求,运用数据挖掘对其在网络中运行的数据进行抽取、清洗、提取等过程,发现符合企业经营战略管理需要的数据,提供给决策支持系统做出决策,并反馈给网络行为管理模块,从而实现对员工的网络行为管理.

有效获取用户使用网络过程中的历史数据是发现员工网络行为的第一步,也是至为关键的一步.目前基于报文解析、流量控制、入侵检测、安全审计等网络技术本身的特征与性能的测量控制应用软件已广泛应用于计算机网络[1,3,10],在服务器端可生成网络特征数据日志,并可监视客户端网络使用情况,实现对客户端的监控.但无法通过用户利用网络所发生的交互,如使用微博、MSN、QQ、博客、浏览Web信息等,以及用户日常使用计算机的情况,发现用户行为偏好.对于企业员工而言,通过发现他们的网络行为偏好,形成员工网络行为模式,将员工的行为偏好提供给决策支持系统(DSS),可以形成对网络管理、人力资源、员工工作能力评估及企业管理的决策依据.数据挖掘技术可以很好地发现企业员工网络行为模式,基于数据挖掘技术分析网络数据被证明是有用的分析技术,尤其对于大数据集不能用传统方法处理时[10].利用数据挖掘技术从用户操作记录中学习并获取网络行为模式,文献[11]采用基于FP_树的最大频繁集关联规则挖掘算法,寻找给定的审计数据集中不同的字段之间存在的关系,这些联系反映了用户的某些行为在一段时间内频率出现的条件,可以清楚地反映出操作习惯.但关联规则并不利于发现在时间序列上呈现规律的用户行为特征,这是因为关联规则主要说明用户某个操作行为本身各种属性之间的关系,对于不同操作行为之间联系则不适用.为此,文献[12]基于时间分割的网络用户时间跨度偏好分析,给出了一种基于滑动窗口的序列模式挖掘方法.对于用户使用Web情况,采用文本挖掘发现用户的Web使用行为.对于用户使用MSN、QQ等社交网络行为,目前国内外在此领域的研究较为成熟,文献[13]通过在社交网络中提取数据来进行收集和分析多源社交数据的方法,并且给出了一个系统架构,显示数据是如何进行收集、预处理和分析.文献[14]可以在在线社区中发现舆论领导者和舆论趋势.Web2.0技术提供了多种平台,如博客、维客以及论坛,在这些地方用户能够传播关于产品和厂商的数据.这些数据提供了丰富的个人经历和观点信息,这些信息与员工所在的组织非常相关,记录的主题能够通过目前的文本挖掘技术获取主要部分.更具有挑战性任务是在员工网络行为中发现演化的评论影响因子,探测这种趋势必须考虑网络社区成员间的关系.文献[14]中社交网络分析是通过提供社会交互的量化方法,帮助解释相互连接的人们的社会行为,给出一种基于社交网络分析的新方法,它能够发现舆论的领导者和舆论趋势,能更好地理解舆论形式.这种方法同样可以运用到企业员工网络行为的挖掘发现.采用演化的聚类方法在时间点上分析员工的偏好程度[15],人力资源部门能够更好地发现人才,为实施人性化管理提供依据.基于关键字分类的社交网络模型,通过用户个人资料的关键字表现其特征,以及关键字语义相似度,用一个“森林”模型对关键字分类,并且在关键字交叉多分类树定义距离的概念,用关键字距离来定义相似度函数.这种方法能够提供较好的度量指标,避免了不相关的用户活动.

3 企业员工网络行为管理的实现

企业员工网络行为管理是指帮助企业控制和管理员工对计算机的使用,包括网页访问过滤、网络应用控制、带宽流量管理、信息收发审计、用户行为分析等.

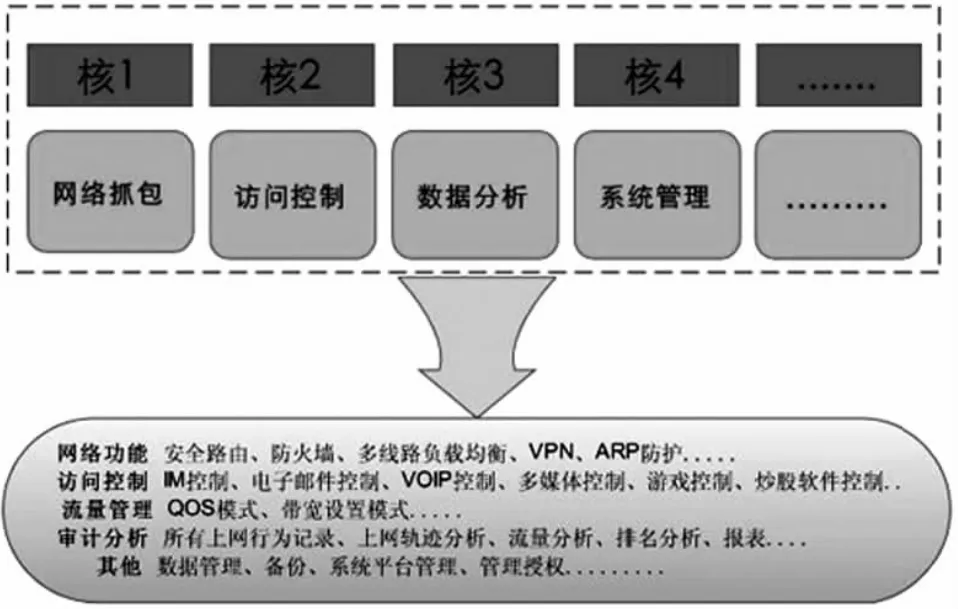

3.1 关键业务流程

网络行为管理关键业务流程主要有网络功能、访问控制、流量管理、审计分析等,如图3所示.

图3 网络行为管理关键业务流程

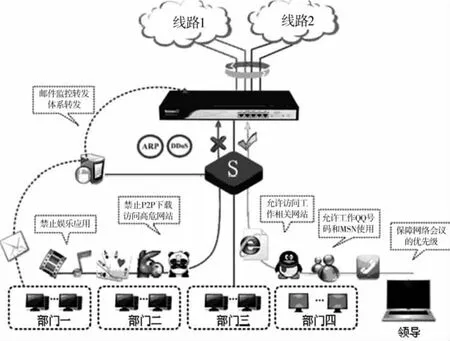

3.2 网络行为管理总体结构及模块

根据企业模型库设置对应的部门,采用C/S体系结构,按用户组进行管理,灵活设置企业员工使用网络及计算机的权限.网络行为管理总体结构如图4所示.

图4 网络行为管理总体结构

网络行为管理模块主要有应用程序报告、访问网站报告、过滤应用程序、即时通讯监控、统计报表等.

应用程序报告:按天或某个时间段查看员工打开应用程序的全部时间及操作时间,以及所占的百分比.客观评估员工工作时程序的使用效率,方便网络行为管理.

访问网站报告:按天或某个时间段查看某个员工打开每个网站的全部时间和操作时间,以及所占的百分比.客观评估员工工作时网站的使用效率,方便网络行为管理.

过滤应用程序:按天或某个时间段对指定外的程序进行禁止,实现违规网络行为事前控制.

过滤网站:按天或某个时间段对指定外的网站进行禁止,实现违规网络行为事前控制.

应用程序统计:按应用程序名称或时间段来统计这些程序分布在网内哪些计算机中,以及这些程序的活动总时间.方便管理者对员工的网络行为进行个性化统计和分析.

屏幕历史播放和查看历史:按天查看到网内员工操作过的历史画面,并连续播放.方便管理者进行网络行为的事后追查,客观的评估员工的网络行为.

网页监控:可以选择性地记录员工访问的网站内容.方便管理者对员工上网行为进行监控和管理.

聊天内容监控:对 MSN、QQ、ICQ、Yahoo、UC、Popo、Skype 等聊天工具的聊天内容进行监控.方便管理者对员工互联网聊天行为进行管理,避免员工上班时间过度聊与工作无关的内容.

上网限制:以通过很多种策略对员工上互联网的行为进行限制,比如:是否可以收发邮件、是否可以上网页浏览、是否可以FTP、是否能够使用其它连接等,可以设置当外发数据超过一定量的时候进行阻断.方便管理者对网络行为进行集中控制,充分发挥互联网资源有利的一面,创造效益.

统计报表:可以选择需要统计的机器,将时间段、统计的内容为条件,统计程序或网站的访问时间及合计时间.为管理者制定合理的互联网行为策略提供决策支持.

上述主要模块功能是由企业模型库、员工网络行为发现决定的,不同的企业,所对应的模块功能不同,以一种动态演化的方式呈现其管理功能.

4 结论与下一步工作

在企业中科学地发现企业员工的网络行为,并对其进行相应的管理,一方面使企业的网络使用效率得到提高,另一方面,帮助企业实现科学管理,体现人本思想.企业员工网络行为模型的建立,克服了单纯用技术手段实行静态网络行为管理,结合企业本身,更多地体现动态网络行为管理.

在企业模型库,网络行为挖掘、决策支持系统的自适应和可扩展性等方面的优化,将是下一步工作的重点.同时,在网络的广泛性和多样性应用背景下产生的,以发掘行为和组织规律为目的的计算社会学的研究,将成为已有基础和学科发展的机遇与挑战.随着社会计算、物理信息系统(Cyber-Physical System,CPS)的出现,如何结合新方法、新技术来完善模型,也是下一步的主要工作.社会计算技术层面的认识,与社会软件(Social Software)和社会网络(Social Network)密切相关.这一认识把计算机作为一个通讯设备,而社会计算就是人及其社会行为与计算技术交互相互影响的过程,其表现形式就是各种社会硬件或软件系统.将现实和人工世界有机地协同和集成,从CPS到CPSS(Cyber-Physical Social System,CPSS)也将成为必然.所以,企业员工网络行为模型的研究和实现也为社会计算及CPS进行了初步的探索.

[1]陈凌,庄颖杰,黄皓.局域网行为管理系统的设计与实现[J].计算机应用研究,2006,23(2):203-204,215.

[2]SI/FBI.Computer crime and securitysurvey2003[Z].American Computer SecurityInstitute,2003.

[3]温研,王怀民,胡华平.分布式网络行为监控系统的研究与实现[J].计算机工程与科学,2005,27(10):13-16.

[4]黄少华,武玉鹏.网络行为研究现状:一个文献综述[J].兰州大学学报:社会科学版,2007,35(2):32-40.

[5]Tan W A,Shen W M,Xu L D,et al.A business process intelligence system for enterprise process performance management[J].Ieee Transactions on Systems Man and Cybernetics Part C-applications and Reviews,2008,38(6):745-756.

[6]Gamma E,HelmR,Johnson R,et al.Design patterns:elements ofreusable Object-Oriented software[M].Addison WesleyLongman,Inc.1995.

[7]谭文安,周伯生,张莉.企业过程模型的柔性模拟技术研究[J].软件学报,2001,12(7):1080-1087.

[8]Xu LD,Tan WA,Zhen H Y,et al.An approach toenterprise process dynamic modelingsupportingenterprise process evolution[J].Information Systems Frontiers,2008,10(5):611-624.

[9]Tan W A,Shen W M,Zhao J M.A methodology for dynamic enterprise process performance evaluation[J].Comput.Ind.,2007,58(5):474-485.

[10]Srivastava J.Data mining for social network analysis[C]//Intelligence and Security Informatics,2008.ISI 2008.IEEE International Conference on,2008:xxxiii-xxxxiv.

[11]江伟,陈龙,王国胤.用户行为异常检测在安全审计系统中的应用[J].计算机应用,2006,26(7):1637-1639,1642.

[12]Hao Y,Dou Y A,Fang L,et al.Time division based on analyses of network user time span preference[C]//Network Infrastructure and Digital Content,2009.IC-NIDC2009.IEEE International Conference on,2009:177-181.

[13]Ting I H,Wu H J,Chang P S.Analyzing multi-source social data for extracting and mining social networks[C]//Computational Science and Engineering,2009.CSE'09.International Conference on,4,2009:815-820.

[14]Bodendorf F,Kaiser C.Detecting opinion leaders and trends in online communities[C]//Digital Society,2010.ICDS'10.Fourth International Conference on,2010:124-129.

[15]Prantik BS.Social network model based on keyword categorization[J].DOI 10.1109/ASONAM,2009,46:170-175.