一种定量和定性的安全策略评估方法

夏 冰,郑秋生

(1.中原工学院;2.郑州市计算机网络安全评估重点实验室,郑州市450007)

一种定量和定性的安全策略评估方法

夏 冰1,2,郑秋生1,2

(1.中原工学院;2.郑州市计算机网络安全评估重点实验室,郑州市450007)

在策略形式化描述和策略关联度分析基础之上,提出了一种定量和定性的安全策略评估方法,从主体、客体、权限和影响4个方面对安全策略进行评估.实例分析和系统应用表明,这种定量和定性的安全策略评估方法是可行的.

主机安全评估;策略关联度;安全策略

主机安全评估是目前计算机网络管理领域中的研究热点之一.安全脆弱性评估项已从传统单一的漏洞评估发展到包含漏洞、安全策略、安全配置、恶意代码和重要文件等的多元安全评估[1-2].国内外也开展了一系列评估项的研究.当前对漏洞的研究较多[3-4],CVSS在基本群、生命周期群和环境群度量属性标准上都有很大的改进和发展(从CVSS1.0发展到CVSS2.0),并逐渐趋于成熟.近几年,基于策略的安全应用研究越来越受到重视,很多组织、机构都制定了相应的策略语言、管理规范.但大多数集中在策略管理、策略语言描述、动态策略模型、策略冲突检测等方面[5-8],对安全策略和安全配置设置不当而造成的安全后果评估研究较少.为此,本文在借鉴漏洞评级的基础上,以主机安全策略测评项为对象,提出了一种定量和定性的安全策略评估方法.

1 基本概念

为了全面评估安全策略,下面对策略概念与形式化描述、策略关联度、安全策略展开分析.

1.1 策略概念与形式化描述

根据IETF/DMTF的定义,策略是系统行为规则的描述,其通用描述形式为“if condition then action”.因此,策略的形式化描述如下:

Policy(Subject,Target,Action,Condition,Flag)表示策略为由Subject、Target、Action、Condition和Flag构成的五元组.Subject表示本条策略规则管理的行为主体;Target表示本条策略规则管理的行为客体;Action表示本条策略规则管理的行为.为描述方便,将主体、客体及行为统称为实体,主体对客体的一次行为执行称为会话.Condition表示本条策略规则管理行为的执行约束条件,由主体约束条件、客体约束条件、会话环境约束条件组成.每一个约束条件的描述进一步表示约束条件所属实体和条件变量.Flag表示策略类型,取值为True或False,其中True为肯定策略,False为否定策略.

1.2 策略关联度

策略关联度是指策略之间实体元素如主体、客体、行为及其约束条件之间的逻辑关系.策略关联度主要有分组关系、继承关系、约束关系和依存关系.

分组关系是指安全策略中实体间的逻辑关系.组由实体构成且成员必须具有相同的基本类型.组按类型进一步分成主体组、客体组和行为组.

继承关系是一种偏序关系,是指策略中主体、客体和行为一般都是以层次结构来组织的,它们之间都存在某一种偏序关系.对某些主体、客体来说,相互之间存在继承关系.继承关系用“→”表示,即若s1继承s2,则记为s2→s1.

约束关系是指约束条件之间的关系.当描述同一类约束条件时,2个策略中的约束条件彼此可能互不相干,也可能有包含关系,还可能有交集.

依存关系主要是指策略描述的行为间的关系.依存关系主要有5种:顺序关系是指2个行为在执行时存在先后关系,用“~”表示;互斥关系是指2个行为在执行时两者不能同时执行的一种关系,用“!~”表示;重复关系是指一个行为可以重复多次,用“^”表示,通常约定行为默认为可以重复执行;一次性关系是指一个行为只能执行一次,用“!^”表示;包含关系是指一个行为的执行必然包含另外一个行为的执行,用“⊙”表示.

1.3 安全策略

安全策略是指有关管理、保护和发布信息的法律、规定和实施细则.在主机安全评估中,安全策略特指用于所有与安全相关的活动的一套规则,泛指网络管理员或者信息主管根据组织机构的风险及其安全目标制定的行动策略.安全策略是动态可调整的,需要根据时间、安全环境、系统安全需求等的变化,对已经实现的安全策略进行调整,使其符合新的安全目标.通过动态调整安全策略可以改变系统运行时的行为,增强系统安全防护的灵活性和扩展性.

在本文中,安全策略采用<主体,客体,权限>三元组的抽象方式描述.其中主体代表安全策略生成的主动实体,主要通过生成途径、生成复杂度来表现;客体代表所保护的策略项,主要由策略依附宿主对象和认证方式组成;权限是指安全策略对主体访问客体的授权状态.

2 定量和定性的安全策略评估方法

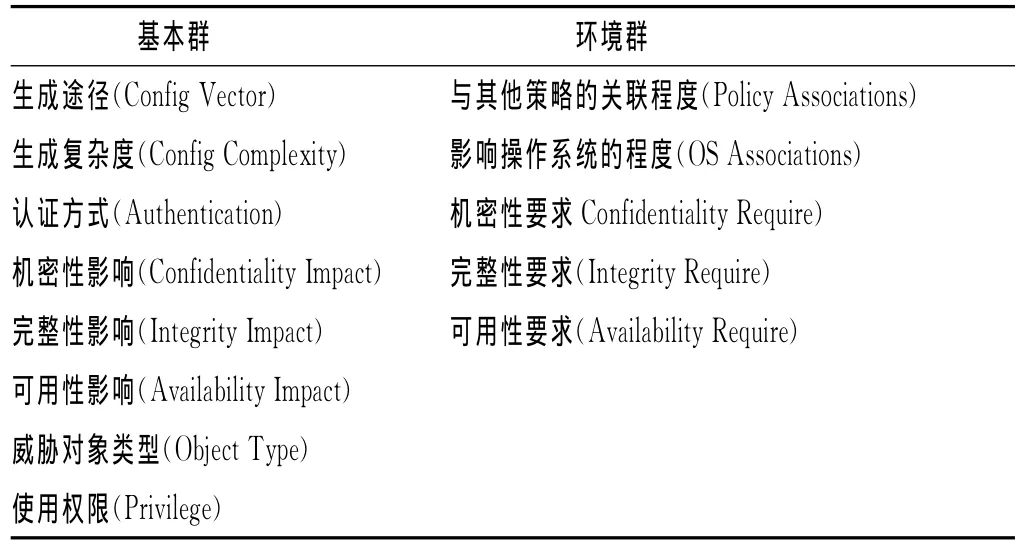

安全策略因动态调整多数是指安全强度的递增或安全规则的组合,因此生命周期群不予考虑.本文在对安全策略进行评估时,从基本群和环境群2个方面进行衡量,如表1所示.

表1 安全策略评估标准

2.1 评估标准

2.1.1 基本群

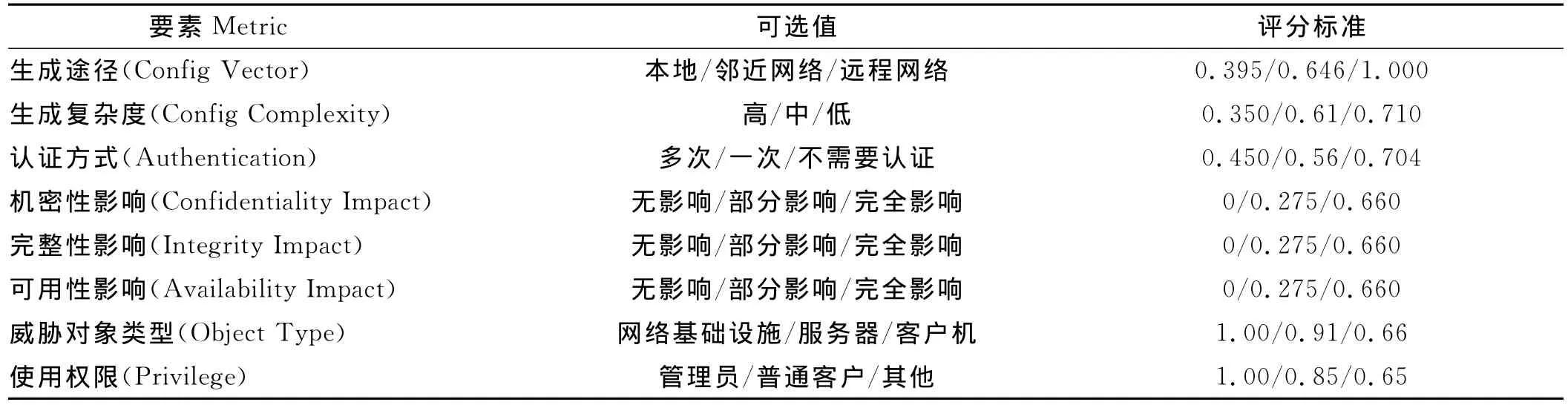

基本群是指安全策略的基本特征,具有不随时间和用户环境改变而改变的固有特征.基本群评估的基本要素及其取值如表2所示.

表2 安全策略基本群评估要素及其取值

(1)生成途径:指影响主机安全的策略配置是以何种方式生成.例如,策略配置可以通过本地用户设置,或通过局域网设置,或通过远程网络设置.

(2)生成复杂度:指安全策略配置过程中,是否需要较多的技术知识.“高”是指配置者需要专业的知识,对策略关联度深刻理解;“中”是指配置者借助一定的知识就可以完成配置;“低”是指配置者通过字面含义就能进行配置.

(3)认证:指在配置过程是否需要认证,如果需要认证的话,是一次认证还是多次认证.

(4)Impact影响:指安全策略对机密性、完整性和可用性的影响的统称.Impact影响的可选值为无影响、部分影响和完全影响.如果该安全策略不会对主机安全造成机密性、可用性、完整性影响,则安全策略定量评估分值为0.

(5)威胁对象类型:指安全策略一旦受到威胁,会对何种对象造成安全风险.安全策略威胁对象主要由网络基础设施(如防火墙、IDS、DNS、核心交换设备)、服务器和客户机组成.网络基础设置受到安全威胁要比服务器受到安全威胁造成的影响范围大,服务器受到安全威胁要比客户机受到安全威胁造成的影响范围大.

(6)使用权限:指安全策略配置时的操作权限.它主要包括管理员权限、普通用户权限和其他权限.2.1.2 环境群

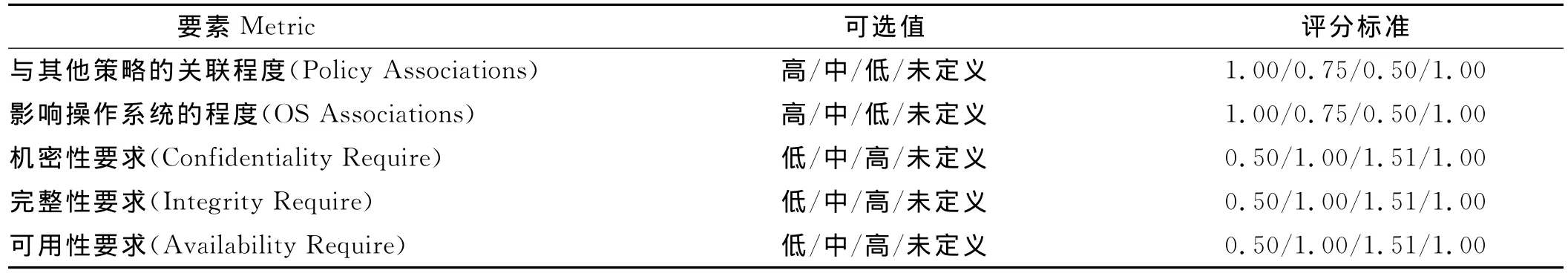

环境群是指安全策略与用户主机环境相关的特性.主机环境的不同对安全策略造成的安全风险也不同.环境群评估的基本要素及其取值如表3所示.

表3 安全策略环境群评估要素及其取值

(1)策略关联度:指从分组关系、继承关系、约束关系中依存关系考虑策略之间的关联度.其中依存关系中互斥关系在策略关联度中的表现为高.

(2)影响操作系统的程度:指策略的制定和实施对操作系统运行和用户访问造成的影响.“高”是指安全策略的实施造成操作系统不能运行;“中”是指安全策略的实施干扰部分程序或功能的运行;“低”是指安全策略的实施对操作系统无影响;“未定义”是指其他未知情况.

(3)Require需求:指安全策略配置对主机环境机密性要求程度、完整性要求程度和可用性要求程度的统称.它主要通过“高、中、低和未定义”来区分.

2.2 评估过程

评估时将基本评价和环境评价所得到的结果综合起来,得到一个最终的数值.2.2.1 基本评价

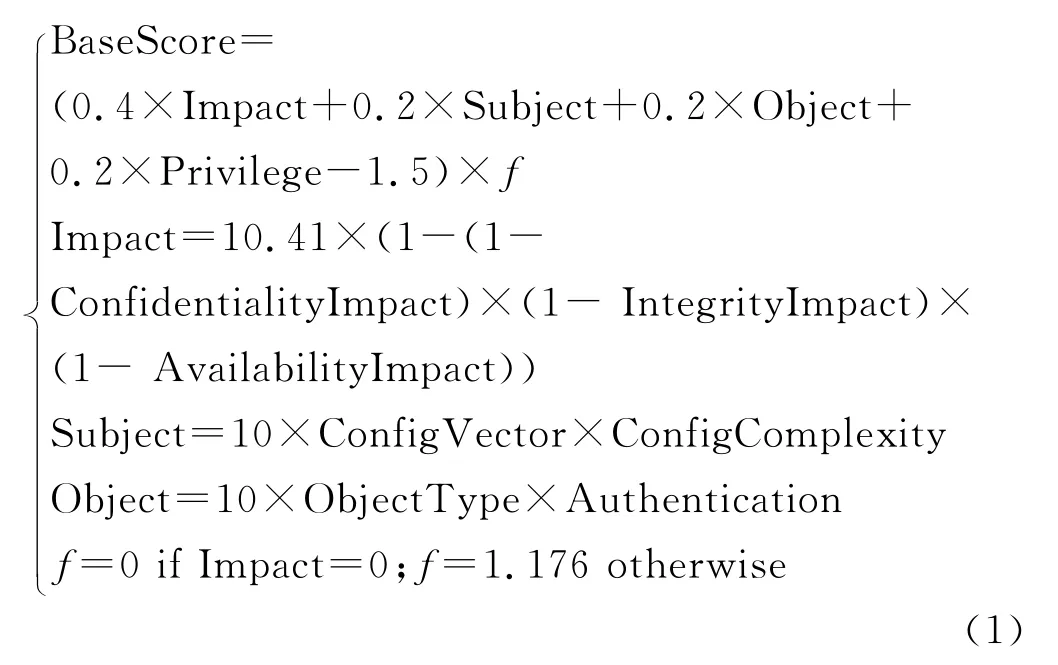

基本评价方程是安全策略评估的基础,它是将主体Subject、客体Object、权限Privilege和影响Impact 4个方面的结果进行加权运算.基本评价方程式为:

安全策略基本评价4个部分之间存在某种逻辑关系,如描述主体、客体、权限三要素之间的安全标签就是安全策略.为了处理方便,本文采用加权计算,从数据融合的角度来全面评估安全策略.

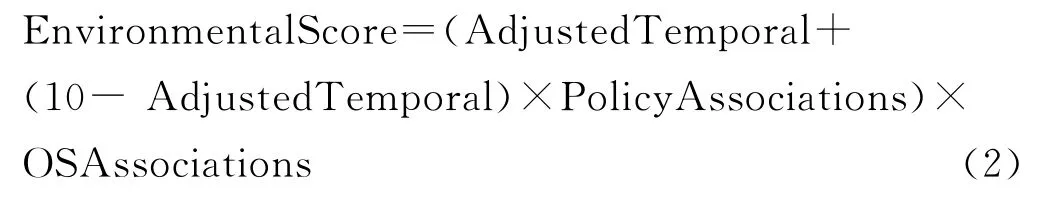

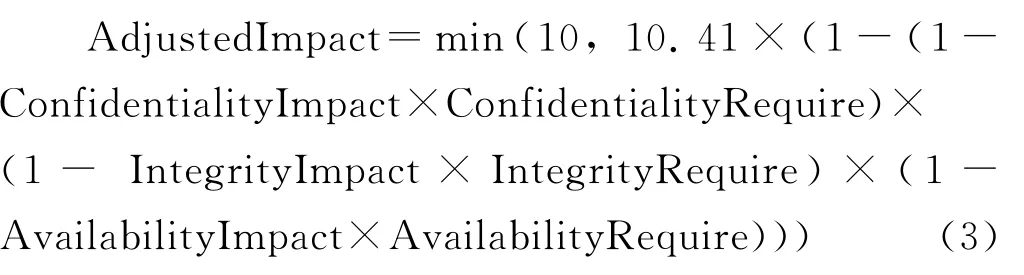

2.2.2 环境评价

安全策略量化结果和宿主环境密不可分.环境评价方程式和基本评价相结合,产生一个0~10分的环境评价结果.安全策略环境评价公式为:

Adjusted Temporal是用公式(3)替代基本评价中的BaseScore来表示:

2.3 等级划分

依据BaseScore,定义4个安全等级的定性评估结果:

(1)低:安全策略基准值为0.0~2.4;

(2)中:安全策略基准值为2.5~4.9;

(3)中高:安全策略基准值为5.0~7.4;

(4)高:安全策略基准值为7.5~10.

3 实例与分析

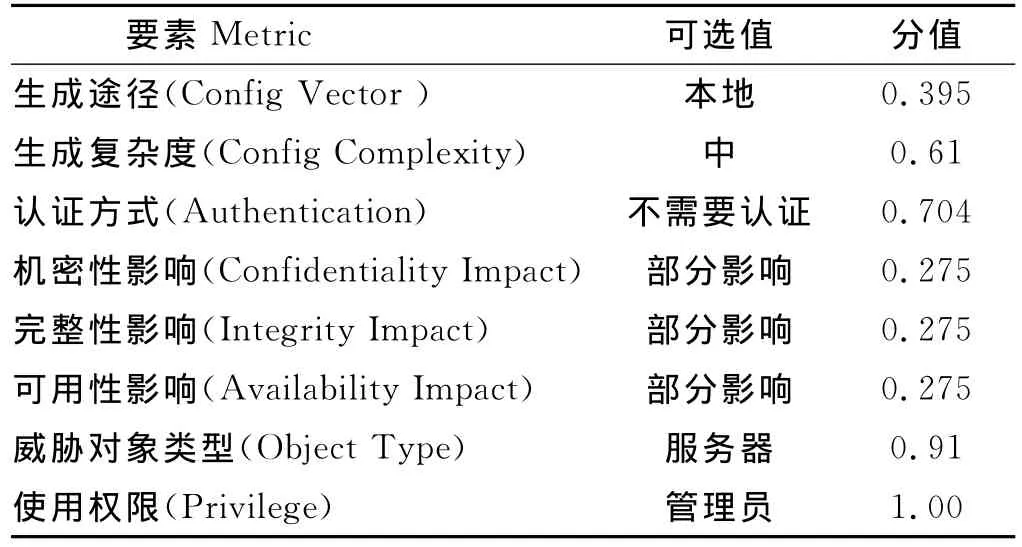

下面以帐号锁定策略为例,说明安全策略的整个评估过程.帐号锁定策略基本群评估要素及其取值如表4所示;帐号锁定策略环境群评估要素及其取值如

表5所示.

表4 帐号锁定策略基本群评估要素及其取值

表5 帐号锁定策略环境群评估要素及其取值

利用公式(1)和表4获取如下数值:Impact=6.4,Subject=2.4,Object=6.4,Privilege=1,BaseScore=4.5.

借助公式(3)和表5可计算得出AdjustedImpact=6.4,并推导出 Adjusted Temporal=4.5.在此基础之上,利用公式(2)计算得出EnvironmentalScore=5.4,即帐号锁定策略评估定量值为5.4,等级为高.

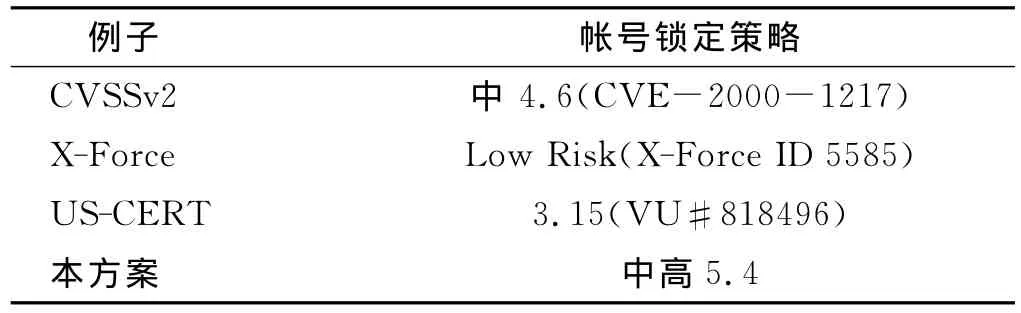

为了描述本安全策略评估的可行性,下面给出3种比 较 权 威 的 安 全 评 价 结 构[9-11],如 FIRST 的CVSSv2、IBM 的 X-Force以及美国的 US-CERT.比较结果如表6所示.

表6 评估结果对比

与CVSSv2的4.6分相比,本方案在分值上差距不到1分.其主要原因在于CVSSv2仅仅从基本群上考虑分值,而本方案侧重安全策略对安全配置、重要文件和其他策略的影响.同时,评估实例表明本文提出的安全策略评估方法与其他仅仅关注漏洞本身的方法(如CVSSv2、X-Force、US-CERT)不同,它能够依据主机实际情况进行综合分析,因此更能全面评估主机所面临的安全风险,其方案是可行的,结果是可信的.

4 结 语

本文一方面为影响网络安全的安全策略测评项提供了一种度量参考标准,并给出了度量标准的评估过程;另一方面为其他安全评估项如重要文件、恶意代码等提供了一种定量和定性的评估思路.本文提出的安全策略评估方法已成功地应用到实验室开发的“Found Light主机安全评估系统”上.后期研究工作主要包括分析安全策略关联度和安全策略对操作系统的影响.

[1]夏冰,裴斐,郑秋生.带策略与管理的安全评估系统研究与实现[J].中原工学院学报,2009,20(6):29-34.

[2]郑秋生,白永红,夏冰.计算机网络安全评估技术的研究[C]//.计算机研究新进展(2009).北京:电子工业出版社,2009:26-30.

[3]Peter Mell,Karen Scarfone,Sasha Romanosky.A Complete Guide to the Common Vulnerability Scoring System Version2.0[EB/OL].(2009-04-08).http//www.first.org/cvss/cvss-guide.htm.

[4]王秋艳,张玉清.一种通用漏洞评级方法[J].计算机工程,2008,34(19):133-136.

[5]蔡嘉勇,卿斯汉,刘伟.安全策略模型聚合性评估方法[J].软件学报,2009,20(7):1953-1966.

[6]汪靖,林植,李云山.一种安全策略的冲突检测与消解方法[J].计算机应用,2009,29(3):823-825.

[7]王涛,曾庆凯.动态安全策略的权限撤销研究[J].计算机应用,2009,29(7):1809-1812.

[8]李庆海,张德运,段中兴.基于角色的分布式策略管理规范的设计与实现[J].西安交通大学学报,2004,38(6):566-570.

[9]ISS X-Force Database.Microsoft Windows 2000 Brute Force Attack[EB/OL].[2011-03-01].http://xforce.iss.net/xforce/xfdb/5585.

[10]National Vulnerability Database.CVE-2000-1217[EB/OL].(2008-09-05)[2011-03-01].http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2000-1217.

[11]US-CERT.Vulnerability Note VU#818496[EB/OL].(2001-04-30)[2011-03-01].http://www.kb.cert.org/vuls/id/818496.

The Method of Quantitative and Qualitative of Security Policy Assessment

XIA Bing1,2,ZHENG Qiu-sheng1,2

(1.Zhongyuan University of Technolog;2.Zhengzhou Key Lab of Computer Network Security Assessment,Zhengzhou 450007,China)

How to evaluate security policy and to give assessment process is key point to security metric result.Based on policy formal description and policy associations,this paper proposes a assessment methos that included subject,object,privilege and impact,and illustrates the validity.

host security assessment;policy association;security policy

TP309

A

10.3969/j.issn.1671-6906.2011.02.009

1671-6906(2011)01-0033-04

2011-03-07

河南省科技攻关计划项目(092102310038;092102210029)

夏 冰(1981-),男,河南永城人,讲师,硕士.