WLAN业务安全研究

王自亮, 李祥军, 刘松森

(1 中国移动通信集团山东有限公司,山东 250001; 2 中国移动通信集团公司,北京 100032)

无线局域网(WLAN)是利用无线技术实现快速接入以太网的技术,是计算机网络与无线通信技术相结合的产物,它以无线信道作为传输媒介,提供了传统有线局域网的功能,并具备有线网络无法相比的可移动、漫游等特性,能够使用户真正实现随时、随地、随意的访问宽带网络。无线局域网最通用的标准是IEEE定义的802.11系列标准,早期应用定位于家庭、企业内部以及运营商铺设的热点地区,比如机场、咖啡厅等。随着技术的成熟以及移动互联网应用的发展,WLAN作为一种高速无线宽带接入技术,成为各大运营商2G/3G网络的重要补充,有力提升客户网络接入体验并开始带来稳定的业务收入,WLAN已与传统的ADSL、LAN等接入方式一起在宽带数据网接入层形成三足鼎立的局面。但在WLAN业务系统日益壮大的同时,也不断暴露出各种安全问题,本文从设备、网络、业务等层次针对移动WLAN业务系统所面临的安全威胁进行分析,并对部分业务安全问题提出了目前的解决方案。

1 WLAN网络架构

WLAN网络包括AP、热点交换机、汇聚交换机、AC、BRAS(认证AC)、RADIUS服务器、Portal服务器等设备。无线接入点(AP)也称无线网桥、无线网关,负责在无线局域网中接收和传送数据。AC接入控制器是WLAN的接入控制设备,负责把来自不同AP的数据进行汇聚并接入网络,同时完成AP设备的配置管理。BRAS宽带接入服务器主要完成无线用户控制与管理功能。Portal主要负责密码认证、用户自服务以及下线通知。RADIUS负责用户信息管理及计费功能。基本示意图如图1所示。

2 WLAN系统当前面临的主要安全风险和问题

图1 WLAN业务系统示意图

WLAN在给我们带来极大方便的同时,也带来了一些安全问题。WLAN的快速发展,使得供应商和运营商都未能跟上他们的快速发展。根据威胁所处业务系统的层次,WLAN系统当前主要面临如下安全风险和问题。

2.1 设备安全漏洞或配置缺陷

WLAN系统设备自身存在的安全漏洞、脆弱性,可被利用控制操纵WLAN设备,进而影响WLAN业务的正常使用。目前AC、Portal、RADIUS等设备采用公网地址,AP、GPON传输设备一般采用私网地址。但维护人员出于维护的需要,一般将私网地址在城域网中发布,如果未采用详细的访问策略进行控制的话,用户在接入WLAN网络后,可访问这些设备。一般AP、GPON设备安全防护较差,若存在弱口令或缺省口令,被恶意攻击者控制后可修改配置或关闭设备,导致设备无法正常使用。AC等设备存在的一些漏洞(比如任意配置文件下载漏洞)也可导致账号密码、IP路由等信息泄露,进而影响系统的安全运行。

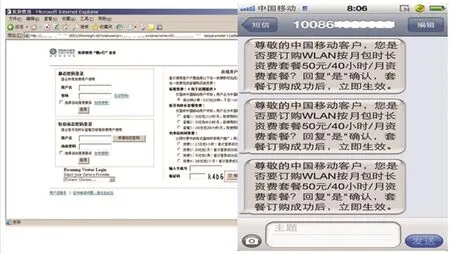

WLAN 对外认证Portal页面,密码登录部分未设置验证码等机制,规避密码暴力破解;在线开户及套餐订购页面中的订购部分虽然表面上需输入验证码,但后台并不对验证码进行验证,可假冒给任意手机发送大量订购请求,导致手机收到大量垃圾信息。

2.2 网络攻击

图2 利用订购短信限制不当可向任意手机发送大量垃圾订购短信

WLAN设备管理IP地址段与普通WLAN用户IP地址段未做有效隔离。存在公网与私网互通或者公网管理地址未细化严格限制,导致WLAN设备易被攻击控制,比如AC可从任意地址登录,攻击者可利用扫描软件对设备进行暴力密码扫描。

AC作为用户分配IP地址的DHCP Server,易遭受DHCP泛洪DoS攻击。当某一个终端在某一点接入WLAN网络,得到系统分配的IP地址后,不断的进行DHCP地址申请(可以用虚拟MAC地址的方式获取),使AC的IP地址池资源被耗尽,正常用户无法获得IP地址上网,造成业务无法正常使用。

AC针对不同AP的VLAN划分不严格,易使网络遭受攻击者的ARP泛洪攻击,致使AC向各AP转发大量数据,造成网络带宽拥塞,设备性能瘫痪,导致大量AP掉线,影响WLAN业务的正常运行。

此外,对于使用公网IP地址的WLAN设备,比如Portal服务器,恶意攻击者可采用网页篡改、拒绝服务攻击等手段使得系统无法正常对外提供服务,从而使得局部或整个WLAN系统业务中断。

2.3 业务缺陷

WLAN AC对外访问策略控制不严格,DNS端口可被利用实现免费上网。WLAN用户正常访问的数据交互如图3所示。

WLAN认证设计是:用户连接WLAN热点获取IP地址后,需要登陆Portal页面进行认证,而登陆网址并打开网页需要事先对该域名进行DNS请求查询。这必然使得WLAN系统在用户认证前必须能让DNS请求和应答通过,即UDP数据都能“自由地”来回于BRAS,不受限制,即存在一条可能的“免费通道”。

图3 WLAN正常数据交互

如果能让DNS服务器将这个数据发送到指定的地方,就可建立一条免费隧道。如图4所示:如此即可构建一个免费的VPN通道,用户可以通过BRAS和DNS Server,将数据发送到VPN服务器。

具体过程为,WLAN用户利用VPN软件(如网上已出现的Loopcvpn)

客户端将要发送的数据包特殊编码,将报文发送给BRAS,由于该报文为合法的DNS请求,BRAS将之转发给DNS服务器,DNS服务器查询记录发现无对应缓存记录,于是发起递归请求,于是将数据包转发给VPN服务器,VPN服务器解码得到正常数据。随后,VPN服务器将应答数据发给BRAS,报文的源IP地址为VPN服务器的IP地址,目标IP地址为用户IP地址,源端口和目的端口均为53。BRAS收到源端口或目的端口为53的UDP报文,认为是DNS应答报文,于是予以放行,转发给用户,用户客户端接受数据,解码得到应答报文。通过多个DNS请求与应答,将访问流量封装在DNS数据流中,利用外部服务器非法上网,绕过身份认证及计费环节,实现免费使用WLAN业务。

图4 DNS数据流及VPN通道示意图

用户未隔离。WLAN相邻用户隔离能够减少AP无线接口二层报文数量,提高网络性能,并避免未认证用户之间互访浪费网络资源。但部分设备未严格按要求进行用户隔离配置。在用户互访不严格隔离的情况下,未认证用户可利用认证客户搭建的代理服务器访问免费外网。更严重的是,如果用户未严格隔离,恶意用户可将正常用户踢下线,假冒正常认证用户访问网络并将费用记到正常用户账户上。用户获得IP地址后第一次访问网络时弹出的Portal正常URL地址为:http://xxx.xxx.xxx.xxx:8001/showlogin.do?wlanuserip=xxx.xxx.xxx.xxx&wlanacname=xxxx.xxxx.xxx.xx&wlanparameter=xxxxxx,其中包括wlanuserip、wlanacname、wlanparameter等,加上实际页面中的username、password、acip等信息,将这些信息传到RADIUS服务器确认后即完成了对WLAN用户的认证,在用户完成认证后的数据访问则畅通无阻。若同一AC下用户可互访,则存在IP盗用的可能。具体过程为,一正常用户A在获得IP地址a.a.a.a并认证通过,另一恶意用户B获得IP地址b.b.b.b但未通过认证,由于用户未隔离,则B可扫描本网段的在线用户,使用Arp欺骗包将a.a.a.a淹没,欺骗网关自己就是该IP,然后将自己的IP地址设置为IP地址a.a.a.a,即可正常访问网络,如图5所示。在用户未正常下线的情况下,一般认证信息会保留一段时间,此时如果有人了解相关信息,并接管该IP,则也可实现免费上网。

3 WLAN系统安全防护

针对上述安全风险,为确保WLAN系统正常运行,应全面梳理WLAN业务的数据流与控制流,在各个环节、各个层面做好基本安全防护。

3.1 设备基本安全配置

图5 攻击者假冒认证用户访问网络

基本的安全配置是确保WLAN系统的所有设备安全运行最基本的保障。AP被控制可能会导致用户根本无法接入;AC被控制将影响AC所管理的所有AP设备,导致大量用户无法正常接入,并有可能将用户引入攻击者设计的Portal页面;BRAS被控制影响用户的管理;网络设备被控制将影响网络访问;RADIUS、Portal出现问题影响用户的认证与计费;网管设备出现问题导致被管对象运行异常,甚至会导致攻击者从外网进入内网,进而发起更深层次的攻击。因此应为相关设备设置复杂的口令。对于开启SNMP协议的设备应设置复杂的通信字,除非必要不开启具有写权限的通信字,并对可访问地址进行严格限制。

开启日志,并定期查看系统日志。在攻击者扫描时一般会在系统中留下较明显的日志,如图6所示即为一AC设备上的登录日志,从日志即可看出来该IP地址对AC设备账号密码进行了扫描破解。

及时升级系统安全补丁,尤其是采用通用Linux或定制Linux,或开启Web维护管理界面的设备,在设备爆出漏洞后应及时升级补丁。

加强WLAN Portal页面代码编写安全,对于静态密码增加登录验证码,以防范暴力密码猜测;限制业务订购短信发送次数,避免用户接收大量无用垃圾订购信息;避免跨站、列目录、源代码泄露等常见Web漏洞,确保用户信息安全,系统运行安全。

3.2 网络安全管理

根据设备网络访问需求,合理规划网络地址。为无需访问公网的设备,比如AP、GPON、交换机等分配私有IP地址,并严格限制路由发布策略,避免私网地址公网可达。对于需要公网IP的设备,将管理端口与业务端口分离,管理端口分配私有IP地址或分配不同地址段的IP地址。

图6 AC账号密码扫描破解日志

做好用户隔离,开启AC用户隔离功能和交换机端口隔离功能。正常情况下,未认证用户不能访问网络内其他用户,认证后用户在同一AP、同一热点不同AP下不能互通。

根据需要为AC划分管理VLAN和用户VLAN,VLAN间不互通。在WLAN系统内外部网络之间,以及内部不同安全域之间通过防火墙实现隔离及访问控制,细化访问控制策略严格限制可登录维护地址范围与端口。对于Web Portal与RADIUS应隔离在两个不同等级安全域内,因RADIUS保存用户相关信息,其安全域等级应高于Web Portal域安全等级。

部署专业安全设备。在核心网元部署入侵检测系统、防火墙,在Portal服务器所在网络部署防拒绝服务设备和网页防篡改软件。

3.3 业务安全管理

在AC上启用DHCP Snooping与DHCP报文检查功能,只对已无线关联的用户分配IP地址;将AC中DHCP地址释放时长配置为大于30min。对于短期内大量地址分配请求进行告警。在AC上设置DNS白名单或实施ACL控制,限定指定的DNS为WLAN用户使用。可考虑采用专门的DNS服务器,对异常DNS查询数据分组或单一IP地址频繁DNS查询数据分组等具有一定特点的DNS查询数据分组进行监控,一旦发现及时进行拦截。

RADIUS系统存储的WLAN用户账号密码,应采用加密方式保存,同时增强WLAN用户密码生成机制的安全性,避免WLAN系统重置密码是默认弱口令。

4 结束语

WLAN作为数据网络宽带接入的重要承载网,是中国移动四网“GSM+TD+LTE+WLAN”协调发展和“无线+基站光缆延伸+IP+IMS”全业务网络发展策略的重要组成部分。WLAN具有安装便捷、使用灵活、经济节约、易于扩展等有线网络无法比拟的优点,但是由于无线局域网信道开放的特点,使得WLAN业务系统同时面临无线网络威胁和有线网络威胁。