浅谈网络安全策略

邹 钰

(徐州财经高等职业技术学校,江苏 徐州 221008)

1 安全策略的分类

安全策略分为基于身份的安全策略和基于规则的安全策略。基于身份的安全策略是过滤对数据或资源的访问,有两种执行方法:若访问权限为访问者所有,典型的作法为特权标记或特殊授权,即仅为用户及相应活动进程进行授权;若为访问数据所有则可以采用访问控制表(ACL)。这两种情况中,数据项的大小有很大的变化,数据权力命名也可以带自己的ACL。

基于规则的安全策略是指建立在特定的,个体化属性之上的授权准则,授权通常依赖于敏感性。在一个安全系统中,数据或资源应该标注安全标记,而且用户活动应该得到相应的安全标记。

2 安全策略的配置

开放式网络环境下用户的合法权益通常受到两种方式的侵害:主动攻击和被动攻击,主动攻击包括对用户信息的窃取,对信息流量的分析。根据用户对安全的需求可以采用以下保护:

(1)身份认证。检验用户的身份是否合法、防止身份冒充及对用户实施访问控制数据完整性鉴别、防止数据被伪造、修改和删除。

(2)信息保密。防止用户数据被泄、窃取,保护用户的隐私。

(3)数字签名。防止用户否认对数据所做的处理。

(4)访问控制。对用户的访问权限进行控制。

(5)不可否认性。也称不可抵赖性,即防止对数据操作的否认。

3 安全策略的实现流程

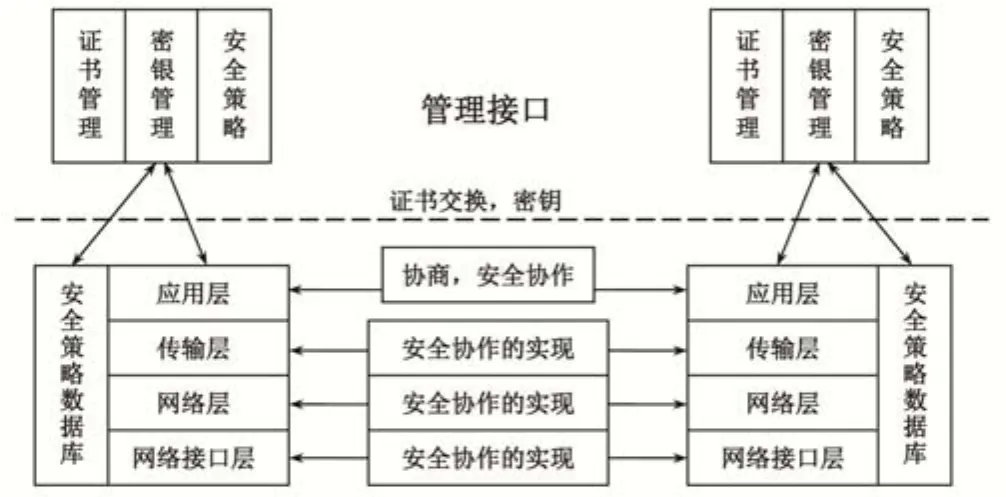

安全策略的实现涉及到以下几个主要方面,见图1。

(1)证书管理:主要是指公开密银证书的产生、分配更新和验证。

(2)密银管理:包括密银的产生、协商、交换和更新,目的是为了在通信的终端系统之间建立实现安全策略所需的共享密银。

(3)安全协作:是在不同的终端系统之间协商建立共同采用的安全策略,包括安全策略实施所在层次、具体采用的认证、加密算法和步骤、如何处理差错。

(4)安全算法实现:具体算法的实现,如PES、RSA。

(5)安全策略数据库:保存与具体建立的安全策略有关的状态、变量、指针。

图1 安全策略实现流程

4 网络安全发展趋势

总的看来,对等网络将成为主流,与网格共存。网络进化的未来——绿色网络呼唤着新的信息安全保障体系。

国际互联网允许自主接入,从而构成一个规模庞大的、复杂的巨系统,在如此复杂的环境下,孤立的技术发挥的作用有限,必须从整体的和体系的角度,综合运用系统论、控制论和信息论等理论,融合各种技术手段,加强自主创新和顶层设计,协同解决网络安全问题。

保证网络安全还需严格的手段,未来网络安全领域可能发生3件事,第一,是向更高级别的认证转移;第二,目前存储在用户计算机上的复杂数据将“向上移动”,由与银行相似的机构确保它们的安全;第三,是在全世界的国家和地区建立与驾照相似的制度,它们在计算机销售时限制计算机的运算能力,或要求用户演示在自己的计算机受到攻击时抵御攻击的能力。