计算机网络安全及其防护策略探析

卢 鹏

[摘要]网络的迅速发展改变着人们的生活方式和工作效率。给社会、企业用至个人带来了前所未有的便利,所有这一切都得益于互联网的开放性和匿名性特征,然而正是这些特征也决定了网络不可避免地存在着信息安全隐患。介绍网络存在的主要安全威胁,提出网络安全的防护体系以及对网络安全的防护对镱进行探析。

[关键词]计算机网络网络安全安全防护

中图分类号:TP3文献标识码:A文章编号:1671—7597(2009)0620062—02

一、引言

伴随着互联网技术在全球迅猛发展,网络给人们提供了极大的方便,然而,网络安全威胁问题也一直在困扰着我们,诸如网络的数据窃密、黑客的侵袭、病毒猖獗,内部、外部的泄密。尽管我们正在广泛地使用各种复杂的软件技术,如防火墙、代理服务器、入侵检测器、通道控制机制,但是,黑客活动越来越猖狂,他们无孔不入,对社会造成了严重的危害。如何才能确保网络信息的安全性,尤其是网络上重要的数据的安全性,本文进行了具体的安全威胁分析及提出了实现防护网络安全的具体策略。

二、网络存在的安全威胁分析

网络存在着各式各样的安全威胁,常见的有计算机病毒,拒绝服务攻击,内部、外部泄密,逻辑炸弹,信息丢失、篡改、销毁,特洛伊木马,黑客攻击,系统的漏洞的威胁等。

(一)计算机病毒

计算机病毒是可存储,可执行,可隐藏在可执行程序和数据文件中而不被人发现,触发后可获取系统控制的一段可执行程序,它具有传染性、潜伏性、可触发性和破坏性等特点。计算机病毒主要是通过复制文件、传送文件、运行程序等操作传播,在日常的使用中,软盘、硬盘、光盘和网络是传播病毒的主要途经。网络的普及为病毒的快速传播创造了便利的条件,近年来出现的多种恶性病毒都是基于网络进行传播的。这些计算机网络病毒破坏性很大,如“CIH病毒”,“熊猫烧香病毒”可谓是人人谈之而色变,它给网络带来了很严重的损失。

(二)拒绝服务攻击

拒绝服务攻击是利用TCP/IP协议“三次握手”特点的缺陷,拒绝合法的用户对目标系统(如服务器)和信息的合法访问一攻击。以这种方式攻击的后果往往表现为使目标系统死机、使端口处于停顿状态、在计算机屏幕上发出杂乱信息、改变文件名称、删除关键和程序文件或扭曲系统的资源状态,使系统的处理速度降低。

(三)内部、外部泄密

内部人员对数据的存储位置、信息重要性非常了解,这使得内部攻击更容易奏效。一般来说在内网中根据IP地址很容易找到服务器网段,这样就根容易运用AKP欺骗等手段攻击。现在互联网上第三方黑客攻击软件越来越多,方法也越来越复杂,像IP碎片攻击、OOB攻击、WinNuke攻击等,但是大部分的攻击手段还是以获知IP地址为前提,进行网络攻击的。

由于黑客的目的一般都是窃取机密数据或破坏系统运行,外部黑客也可能入侵Web或其他文件服务器删除或篡改数据,致使系统瘫痪甚至完全崩溃。

(四)逻辑炸弹

逻辑炸弹是在满足特定的逻辑条件时按某种不同的方式运行,对目标系统实施破坏的计算机程序。在正常条件下检测不到这种炸弹,但如果特殊的逻辑条件出现,则程序会按照完全不同的方式运行。诱发逻辑炸弹发作的逻辑条件称为逻辑诱因。逻辑炸弹一般隐藏在具有正常功能的软件中。与计算机病毒不同,逻辑炸弹体现为对目标系统的破坏作用,而非传达室播其具有破坏作用的程序。

(五)信息丢失、篡改和销毁

由于误操作或者黑客的非法操作,造成有价值的信息丢失、篡改或者销毁。

(六)特洛伊木马

特洛伊木马攻击的表现形式对被攻击都来说并不直观,甚至受害者根本不知道自己已经被入侵,因而它是~种极为危险的网络攻击手段。与病毒不同,特洛伊木马的预防和检测一般都可以由用户完成,因为特洛伊木马既不传播也不复制,它们只能依靠用户安装文件将其潜伏在系统中。

(七)黑客攻击

这是计算机网络所面临的最大威胁。些类攻击又可以分为两种,一种是网络攻击,即以各种方式有选择地破坏对方信息的有效性和完整性;另一类是网络侦察,它是在不影响网络正常工作的情况下,进行截取、窃取、破译以获得对方重要的机密信息。这两种攻击均可对计算机网络造成极大的危害

(八)系统的漏洞的威胁

网络软件不可能是百分之百的无缺陷和无漏洞的,然而,这些漏洞和缺陷恰恰是黑客进行攻击的首选目标。目前,常见的网络操作系统软件主要有Windows 2003 Server,UNIX,Linux等,windows NT~Windows 2003Server由于系统自身有漏洞,虽然推出了一些针对性的补丁程序,但也不可避免地容易遭到病毒或人为因素的破坏。相比之下UNIX~Linux这两个系统由于问世后其原代码一直处于公开状态,以便大家不断完善它,又因为它工作在底层,所以安全性较高。

随着网络的发展,计算机攻击技术对网络安全的挑战日益加强,黑客工具的自动化程度及速度在不断提高,攻击工具的攻击能力与复杂程度也在不断提高。总之,网络安全威胁从来没有消失过,而且大有愈演愈烈之势。

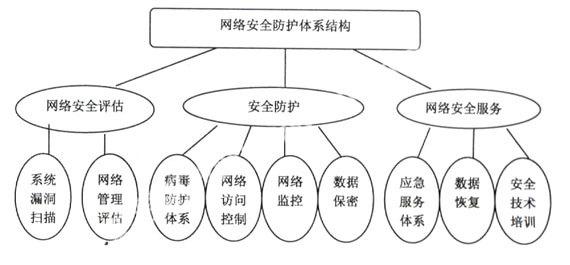

三、网络安全的防护体系

随着攻击手段的不断演变,传统的依靠防火墙、加密和身份认证等手段已满足不了要求,监测和响应环节在现代网络安全体系中的地位越来越重要,正在逐步成为构建网络安全体系中的重要部分。不仅是单纯的网络运行过程是的防护,还包括对网络的安全评估,以及使用安全防护技术后面的服务体系。

四、网络安全的防护对策

尽管计算机网络信息安全受到威胁,但是采取恰当的防护措施也能有效的保护网络信息的安全。本文总结了以下几种方法并加以说明以确保在策略上保护网络信息的安全:

(一)操作系统补丁升级

操作系统除服务器操作系统外,也包括各种网络设各的操作系统,均需要及时升级及打上最新的补丁,严防黑客利用各种漏洞进行攻击。如Windows网络操作系统最主要的漏洞有Unicode漏洞、,ida/,idq缓冲区溢出漏洞、Microsoft IIs CGI文件名错误解码漏洞、MSADCS RDS漏洞、FrontPage服务器扩展和,printer漏洞。

(二)安装网络版防病毒软件

防病毒服务器作为防病毒软件的控制中心,及时通过INTERNET更新病毒库,并强制局域网中己开机的终端及时更新病毒库软件。同时配置邮件防病毒服务器,对来自INTERNET的电子邮件以及所属附件进行检测。

(三)合理配置访问控制权限

访问控制是网络安全防范和保护的主要策略,根据控制手段和具体目的的不同,可以将访问控制技术划分为几个不同的级别,包括入网访问控

制、网络权限控制、目录级安全控制以及属性控制等多种手段。

(四)安装入侵检测系统

网络安全体系的监控和响应环节是通过入侵检测系统(IDS)来实现的。IDS从网络系统中的关键点收集信息,并加以分析,检测网络中是否有违反安全策略的行为和识别遭袭击的迹象。

(五)配置硬件防火墙

通过配置硬件防火墙,允许局域网用户访问INTERNET资源,但是严格限制INTEPNET用户对局域网资源的访问。通过防火墙,将整个局域网划分INTERNET。DMZ区,内网访问区这三个逻辑上分开的区域,有利于对整个网络进行管理。

(六)防火墙、入侵检测等安全日志备份

防火墙等日志备份以每周为一次,通过对各日志的分析掌握整个网络的运行状态,定期以每半年一提出总体安全分析报告,针对全网络进行安全性讨论,为全面提高网络的安全性提供技术支持。

(七)数据保密与安装动态口令认证系统

信息安全的核似是数据保密,一般就是我们所说的密码技术,随着计算机网络不断渗透到各个领域,密码学的应用也随之扩大。数字签名、身份鉴别等都是由密码学派生出来新技术和应用。

(八)信息备份及恢复系统

为了防止核心服务器崩溃导致网络应用瘫痪,应根据网络情况确定完全和增量备份的时间点,定期给网络信息进行备份。便于一旦出现网络故障时能及时恢复系统及数据。

(九)管理制度的修订及进行安全技术培训

严格控制中心机房的人员进出、设备进出并及进登记设备的配置更新情况,有助于网络核心设备的监控,确保网络的正常运行。制订并修改机房管理制度,内容主要涉及人员进出机房的登记制度、设备进出机房的登记制度、设备配置修改的登记制度等。对企业内部人员定期进行安全技术培训,防止误操作而造成的安全故障。

五、结束语

网络安全是一个不断变化、快速更新的领域,也意味着人们对于网络安全领域的投资是长期的行为,尽管现在用于网络安全的产品有很多,比如有防火墙、杀毒软件、入侵检测系统,但是仍然有很多黑客的非法入侵。根本原因是网络自身的安全隐患无法根除。虽然如此,安全防护仍然必须是慎之又慎,尽最大可能降低黑客入侵的可能,从而保护我们的网络信息安全。