校园网中ARP攻击的防治

陈科武

摘要:近年来各种形式的ARP攻击层出不穷,出现在校园网络中的ARP攻击往往导致网络中断,严重影响学校各项工作的正常开展。本文阐述和分析了ARP协议的工作原理及缺陷、常见的ARP攻击方式及防治策略。

关键词:ARP攻击;校园网;防治

中图分类号:TP393 文献标识码:A 文章编号:1673-8454(2008)22-0078-02

近年来,许多校园网络陆续出现内网的电脑访问互联网时断时续,甚至整个网络完全中断的现象。究其原因,多数是因为网内电脑上网时不慎感染ARP病毒或木马,并在校园网内传播引起的。本文从ARP协议的工作原理及缺陷入手,深入分析了ARP的原理,并提出了行之有效的防治措施。

一、ARP协议的工作原理及缺陷

ARP全称为Address Resolution Protocol,即地址解析协议。它在TCP/IP协议栈中属于较低层的协议,负责将IP地址解析成对应的MAC地址。当以太网中两台主机通信时,主机A首先检查自己的ARP缓存中有没有主机B的MAC地址,如果有则将主机B的IP地址映射到相应的MAC地址,协议栈将IP包封装到以太网帧中进行传送。如果没有,主机A会发送一个ARP请求广播包,当主机B收到此广播后,会发出ARP响应包,将自己的MAC地址传给主机A,同时主机B将主机A的IP地址/MAC地址添加到自己的ARP缓存中,以供后面使用。主机A收到主机B的ARP响应包后,将更新自己的ARP缓存,并开始通信。

ARP协议作为一个局域网协议,它是建立在各主机之间相互信任的基础上的,存在严重的安全隐患。正常情况下主机的ARP缓存生存期有限,例如Windows系统默认存活2分钟,在路由器中默认存活4小时,恶意用户只要在下一次通信前成功地修改被欺骗机器上的ARP缓存,就可以进行ARP欺骗。由于ARP协议是无状态的,攻击者可以随心所欲地发送ARP响应包,收到ARP响应包的主机即使没有发送过ARP请求广播包也将无条件地利用响应包更新自己的ARP缓存,从而受骗。

二、常见ARP攻击

常见的ARP攻击主要包括网关劫持和双向的ARP欺骗。

图1 自动批处理文件示例

网关劫持是指攻击主机仿冒网关发出ARP响应包,诱骗其它客户机以为攻击主机是网关,从而找不到真正的网关而无法上网。这种攻击最常见的是校园网中某一台电脑中了ARP病毒,导致整个网络或者中毒电脑所在的网段不能上网,如果病毒在校园网中迅速扩散,大量的中毒电脑不断发送ARP广播包还可能导致整个网络中断。

正常情况下校园网中两台主机A和B是直接通信的,如果攻击主机C在主机A面前通过ARP欺骗仿冒成主机B,同时又在主机B面前仿冒成主机A,那么攻击主机C可以成为主机A和B之间的信息交流的中转站,在主机A和B都不知情的情况下窃取他们交流的信息,这是一种典型的黑客行为,严重影响信息安全。

三、ARP攻击的防治策略

有效防治ARP攻击,可以分别从客户端和服务端两方面着手。

1.客户端ARP攻击防治

(1)静态绑定法,针对网关劫持的ARP攻击,可以使用以下命令:“arp –s 网关IP地址 网关MAC地址 ”,在客户端电脑手工绑定网关的IP地址和MAC地址。为了避免每次开机都要进行重复操作,建立以下批处理文件(以我校校园网为例配置,下同),并将该批处理文件设成随机自动启动即可。

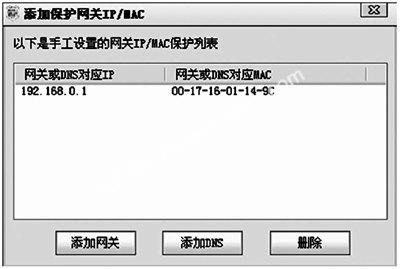

(2)使用工具软件法,常见的工具软件有AntiArp,360ARP防火墙等等。以360ARP防火墙为例,可以在安全360软件界面中点击打开“保护-局域网ARP攻击拦截-ARP拦截高级设置-综合设置-添加保护网关IP/MAC”,将网关的IP地址和MAC地址输入后确定退出即可。

2.服务端ARP攻击防治

图2 360ARP防火墙配置

图3 网关ARP强制广播配置

(1)交换机端口绑定,如果校园网使用Cisco、华为、3COM等品牌的中高端交换机,可以每台交换机设置IP地址和MAC地址绑定以及MAC地址与交换机端口的绑定,此方法可以有效地预防ARP攻击和IP地址欺骗,但是配置繁琐且灵活性差,适合较小型、少变化的校园网络。

(2)配置VLAN,VLAN可以有效地隔离广播报文,大大减少ARP病毒的传播范围和传播速度,同时也减轻了交换机的流量负荷,减少广播风暴出现的几率。

(3)网关ARP强制广播技术,针对ARP攻击中最常见的网关劫持,可以命令网关设备不断强制广播正确的ARP报文,压制ARP攻击。由于现在局域网中ARP病毒的泛滥,许多厂家的网关设备中增加了ARP强制广播功能。如图2以我校路由器为例,可以激活路由器中“防止ARP病毒攻击”功能,并将“每秒发送”设为1~5笔。值得注意的是如果“每秒发送”设置值过高,有可能加重整个校园网的负荷,造成相反的效果。

(4)设备厂商开发的专利侦测技术,许多网络设备厂商开发了针对ARP攻击的专利技术,以CISCO公司为例,它开发的动态ARP报文检测技术(DAI,Dynamic Arp Inspection)的基本原理是利用 DHCP Snooping Bind表判断ARP欺骗,并丢弃欺骗报文,屏蔽相应的交换机端口,同时生成报警日志。

四、结束语

由于ARP协议的先天缺陷,要根治ARP攻击,不仅需要校园网管理者的努力,也需要校园网内每一个用户的配合,才能将ARP攻击对校园网的影响减小到最低的程度。

参考文献:

[1]Andrew S.Tanenbaum.计算机网络(第3版)[M].北京:清华大学出版社.

[2]Joseph Davis,Thomas Lee.Microsoft Windows Server 2003 TCP/IP Protocols and Services Technical Reference[M].

北京:清华大学出版社.

[3]Liam B Quinn,Richard G.Russell.快速以太网[M].北京:人民邮电出版社.

[4]刘洪涛.VLAN技术在校园网中的应用[J].襄樊职业技术学院学报,2008,(5).

[5]陈义陆等.八方会诊ARP[J].中国教育网络,2007,(12).

[6]蔡宏泽.校园网防病毒策略研究与实现[J].中国科技信息,2007,(15).

[7]张道军,吴银芳.校园网络中ARP病毒的综合治理[J].网络安全技术与应用,2007,(9).

[8]步山岳,沈益彬.校园网漏洞检测与防范[J].网络安全技术与应用,2007,(2).

[9]孔祥翠等.校园局域网防ARP病毒的研究和解决[J].计算机安全,2008,(4).