高手有警觉谁在网线里乱窜

痛并快乐着

终于将手中的工作忙完了,关掉QQ和浏览器,缓缓地靠在座椅上伸个懒腰,让自己的身体放松下来。视线无意间从桌角的ADSL猫上扫过,却发一数据灯一直在不停地闪烁——这时候居然还有数据在网络上传输,该不会是中了什么木马病毒吧?

既然发现了异样,自然没办法再休息了,赶紧着手查证一下吧!作为一个经常在网上闯荡的高手,偶尔中点木马病毒并不奇怪,但要是中了招而不自知,那面子可就丢大了。

神秘数据忽隐忽现

到底是自己神经过敏,还是真有木马病毒作祟呢?赶紧用NetPerSec这款专业监控软件来看看吧!

先将系统中所有可能访问网络的程序全部关掉,再运行监控软件NetPerSec,查看当前系统的网络传输状态。结果在“图表”标签中的“发送”一项,看到有大量数据在进行不间断地传输(如图1)。虽然Windows系统自己偶尔也会访问网络,但是那样的访问操作产生的数据量很小,连续时间也不会太长。而现在我所看到的这个监测画面中,数据上传的数量和时间都已超过了正常的情况,这说明我的系统的。

软件名称:NetPerSec

软件版本:1.1

授权方式:共享软件

软件大小:2MB

下载地址:http://www.newhua.

com/soft/354.htm

嗅探抓包狐狸露尾

在“任务管理器”的“进程”标签中,经过认真而详细的检查,我并没有找到可疑的进程。那么到底是谁在网线里乱窜呢?看来不使用点手段是不行了。

于是,我下载了一个抓包嗅探工具SmartSniff。在使用它之前,我还得先在系统中安装一个Wi nPc ap驱动程序,这样

软件名称:SmartSniff

软件版本:1.38

授权方式:免费软件

软件大小:57KB

下载地址:http://www.newhua.

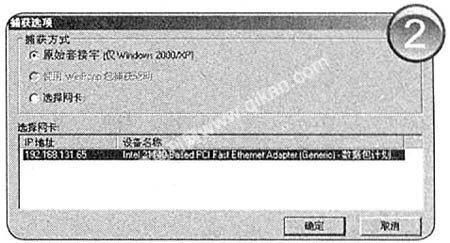

com/soft/60151.htmSmartSniff才能监听到网络上传送的数据。现在运行Sma r tSni f f,点击“选项”菜单中的“选择设备”命令,因为首先要设置一下捕捉的网卡等。在弹出的“捕获选项”窗口的“捕获方式”中,选择“原始套接字(仅Windows 2000/XP)”选项,接着在“选择网卡”信息中选择电脑当前的内网IP地址(比如我所选的就是“192.168.131.65”这项,如图2)。

设置完成以后按“确定”退出,现在点击工具栏中的“开始捕获”按钮,SmartSniff就开始自动对数据进行嗅探分析。可是,通过对抓包数据的分析,我还是没得到什么有用的信息。一来,捕获的数据也许不够完整,第二个原因,抓到的数据大多经过了加密处理,而我还没有时间来研究它们的解密。不过经过反复的分析,我还是发现了一些蛛丝马迹——这些数据都被连接到一个远程IP地址的80端口(如图3)。

线程插入木马隐身

我们知道,80端口是常见的WEB网页服务使用的端口,可是我的系统现在并没有打开任何浏览器啊?难道是某个程序在系统后台默默地连接自己的主页?可是系统中除了几个常见的系统进程以外,再没有任何第三方的进程信息了啊?难道是木马病毒对自己的进程进行了隐藏?现在运行安全软件WSysCheck,点击工具窗口中的“进程管理”标签。这个程序可以通过不同的颜色,标示出Win32级的隐藏进程以及线程插入的进程内容。在进程列表中,被标示为红色的是非系统的进程或文件,标示为黑色的是正常的系统进程,标示为粉红色的则可能就是被线程插入的系统进程。我在这里找到一个粉红色的Svchost进程(如图4)!而正是在这个进程,找到了一个可疑的模块文件!

那么,这个可疑的模块文件,是否就是偷偷传送数据的幕后黑手呢?先记录下这个Svchost进程的PID值,接着点击“安全检查”标签中的“端口状态”。经过和这个PID值进行对比,结果发现正是这个进程,正在悄悄地连接远程IP地址的80端口(如图5)。至此,一切都真相大白了。现在返回到WSysCheck程序的“进程管理”标签,选择列表中那个粉红色的Svchost进程,然后选择模块窗口中那个可疑的模块文件。再点击右键中的“卸载模块并删除文件”命令,将这个可疑的模块文件进行删除(如图6)。最后重新启动操作系统,连接到网络再进行查看,发现系统终于恢复到正常状态了。

软件名称:WSysCheck

软件版本:1.67.3

授权方式:免费软件

软件大小:1017KB

下载地址:ht tp: //wangsea.

ys168.com